セキュリティ企業であるWithSecure(ウィズセキュア)は11月22日、9月に公表した2024年上期の「ランサムウェア脅威レポート」に関する説明会を都内で行った。同レポートでは、企業が直面する最新のランサムウェアの脅威とその対策について分析しており、WithSecure Director, Threat IntelligenceのTim West(ティム・ウェスト)氏が解説した。

ランサムウェア業界に衝撃を与えた2つの出来事

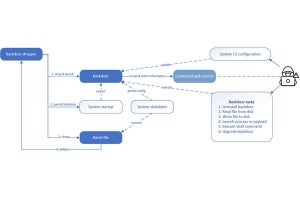

ウェスト氏は、開口一番にRaaS(Ransomware as a Service:サービスとしてのランサムウェア)のアーキテクチャを示しながら「単一のランサムウェアによるエンドツーエンドの攻撃というものは存在しない。複数のサービスが共同で1つの攻撃を行う。その中でも最も影響力が大きいものがIAB(初期アクセスブローカー)であり、大規模な組織的犯罪やデータの盗用、侵入などを行うことを産業化している仕組みそのものになる」と述べた。

同氏によると、上半期にランサムウェアのエコシステム全体に大きな影響をもたらした2つの出来事があったという。1つ目は「BlackCat/ALPHVの出口詐欺」。これは、今年の第1四半期(1~3月)にランサムウェアグループのBlackCat/ALPHVのリークサイトがFBIに押収されたというページ(下図)が掲載された。

同氏は「実際にはFBIは関与しておらず、BlackCat/ALPHV自身が金銭を窃取したあとでFBIに乗っ取られたように振舞った。本来であれば、アフィリエイト(ランサムウェアのペイロード展開者)に支払うべき取り分を渡していなかったためサイバー犯罪者間の信頼を損ねることになった」と説明した。

この件は同グループが米Change Healthcareを脅迫し、2200万ドルの身代金を支払ったが、出口詐欺を行ったことで取り分を得られなかったアフィリエイトは憤慨し、所有していたデータを盾に再度同社を脅迫して金銭を要求。結果として、2度の脅迫による被害/対応費用で16億ドルの損害を被ったとされている。

ウェスト氏は「同社のアカウントの一部にMFA(多要素認証)がインストールされておらず、そこからのアクセスの可能性が考えられる。予防策の方が被害額よりも安く、先手を打って予防策を講じていくべきだ」と警鐘を鳴らしている。

もう1つはランサムウェアグループのLockBit 3.0に対する法執行機関による措置。2023年~2024年初にかけて最も勢力の大きかった脅威アクターだったが、今年2月に英国のNCA(国家犯罪対策庁)がインフラを解体した。また、被害者の情報が掲載される同グループのリークサイトトップページにグループに対する対策などを列挙したため、アフィリエイトの信頼を損ねることになった。

5月には攻撃者の身元を公開し、その48時間後にはLockBitは過去最大の174件に及ぶ被害者の情報を掲載したが、大半は古い情報だったという。

ウェスト氏は「これら2つの例を鑑みると“信頼”というものがカギになる。現代ではすべてのものをサービスとして買える時代のため、攻撃者にコーディングスキルがなくても容易にランサムウェア業界への参入が可能だ。そのため、金銭を支払ってRaaSのサービスが本当に得られるのか、という信頼関係が必要になるとともに身元を明かされないための信頼も非常に重要になる」と指摘。

さらに、ランサムウェアの被害者側も攻撃者を信頼する必要があるという。どういうことか。これは身代金を支払った後にデータを取り戻すとともに、攻撃者側で消去されるという約束のもと支払うことから、そこでも信頼関係が重要になるとのことだ。

一方で、ランサムウェアはロシアだけの問題ではなく、LockBitの件で欧州にも攻撃者がいたほか、中国や北朝鮮、イランに拠点を置く攻撃者も存在し、ランサムウェアは国家が支援する作戦の隠れ蓑になる。加えて、地政学的な混乱がハクティビズムを駆り立て、ランサムウェアの状況に影響を及ぼす可能性がある。

台頭してきた新たなランサムウェアグループのRansomHub

次に攻撃グループ数を見ていこう。BlackCat/ALPHVとLockBitの件があり、四半期別で一時的に減少したが2024年第3四半期(7月~9月)に増加に転じた一方、月別の同じ期間では3カ月連続で右肩下がりになっている。

ウェスト氏は「月ごとでは減少しているが、四半期では増加している。これが示唆するところは、今やアフィリエイトたちが複数のランサムウェアのブランドを利用しているということ。当局により検知されないために、さまざまなブランドを使い分けている」と説く。

また、新規の攻撃グループは2023年は通年で31だったが、2024年第1半期~第3四半期は42を観測し、ランサムウェア攻撃の21%は新規グループによるものとなっている。同氏は「新規のグループが増加し、小規模な攻撃を仕掛けている。生産的ではないブランドが入れ替わるように多く生じてきている」と話す。

その中でも最も活動的なグループがRansomHubだ。同グループが台頭した背景には、BlackCat/ALPHVが衰退してきた時期と同じだという。

同氏は「手段がBlackCat/ALPHVとは真逆となっており、同グループは支払うべき金銭をそのまま持ち逃げしたが、RansomHubはアフィリエイトに集金させて自分たちの取り分は少しで良いようにしている。BlackCat/ALPHVに携わっていた人達を積極的に引き入れており、CosmicBeetleなどが参加に入っている。傘下に入った方がROI(投資収益率)が高いと判断したのだろう」との見解だ。

第3四半期における新規グループの攻撃数は「Lynx」と「Fog」の2つを挙げており、Lynxは旧INC Ransomのメンバーで構成していることから、新しいアクターではないという。また、FogはAkiraと関連が深い集団であり、ツールや技術、テクニック、戦術などがAkiraと重複しているとのこと。

ランサムウェアの戦術に関する動向

続いては、ランサムウェアの戦術についてだ。既知のランサムウェア感染ベクトルのうち、脆弱性の悪用は最も大きな割合を占めている。イニシャルアクセスに加え、ソーシャルエンジニアリングは広く使用される手法であり、添付ファイルやリンクを含むマルスパムはコモディティマルウェアの展開、機器同士のネットワークの中間に入り込み、標的の通信が攻撃者の保有するシステムを通過するように操作するAiTM(Adversary in the middle)攻撃の実行などを目的としている。

大規模エクスプロイトは、既知の主なランサムウェアアクセスベクトルとなっており、複数の被害者をターゲットにするための効率的な方法だ。同社が6月に発表した調査レポートでもMOVEit、CitrixBleed、Cisco XE、FortiguardのFortiOS、Ivanti ConnectSecure、Palo AltoのPAN-OS、JuniperのJunos、ConnectWise ScreenConnectなど、脆弱なソフトウェアへの大規模エクスプロイトによるセキュリティインシデントの増加を伝えている。

ウェスト氏は「インフラだけでなく、エッジサービスも標的になっている。犯罪者が今狙っているのはデータそのものであり、ROIが高くて一度に大量の機密データを盗むことは彼らにとってチャンスが広がっている。インフラに載せるべきセキュリティプロダクトを載せることができないという防御側の問題もあり、パッチでソフトウェアなどを保護するのはベンダーの責任になりつつある」との認識だ。

昨今では、二重目的ツールと呼ばれるものが懸念されており、正当なツールが違法に使われているという。「Anydesk」や「ScreenConnect」といったリモートアクセスツールが悪用されており、企業のセキュリティシステムがマルウェアを特定できないことに加え、最近ではネットワークインフラのクラウドサービスにも拡大している。

そして、従来であればシステム内にアクセスを確立して、数週間も創作活動を行うことが主流だったが、最近では脆弱なシステムや流出したIDを狙ったスマッシュ・アンド・グラブ攻撃などROIが高い攻撃手法が主流になっている。

ランサムウェアの量がピークに達した兆候

一方、リークサイト数はこの1年間で比較的安定し、第3四半期単体で見れば2024年は2023年よりも低くなっており、前述の2つの出来事が大きな影響を与えているとの見立てだ。Covewareの調査によると、身代金の支払い率は2023年第3四半期は41%だったが2024年第4四半期は32%に低下し、サイバー保険などの要素がランサムウェア攻撃の収益性の状況を変えるまで、ランサムウェアの量がピークに達したことを示す兆候があるという。

リークサイトに掲載された被害者の中でも200人未満の小規模企業の割合が高くなっており、全体の62%を占めている。また、200人以上~1000人未満の中規模企業の占める割合は2022年に30%、2023年と2024年はそれぞれ27%と一定数となっており、1000人以上~5000人未満の大企業は2022年の16.5%から2024年には10.1%と6ポイント減少。5000人以上の企業は2023年の3.5%から2024年には1.7%に減少している。

同氏は「大手企業はサイバー保険に加入している可能性、もしくは手元に潤沢な資金があるのため支払いが可能だと推測できる。サイバー保険が行き渡ればプラスの影響をもたらすかもしれない。ただ、どちらに転ぶかは未知数だ」と述べている。

また、セクター別では最も影響を受けたのは製造、建設、不動産となり、攻撃者による「医療サービスは標的としない」という自主規制があったにも関わらず、同サービスは5番目に影響を受けやすくなっており、不文律が破られる形となっている。ITやビジネスサービスなども例外ではなく、安全なセクターは存在しないという。

最後にウェスト氏は「ここで強調したいのが“信頼”というものがランサムウェア業界全体、エコシステム全体に影響をもたらしているということだ。法執行機関の講じた措置でポジティブな影響があり、ランサムウェア業界では信頼回復に努めている。クラウドサービスの採用増加に伴い複雑性が増しており、これを悪用するのが攻撃者たちの手口。既知の感染経路の大半は脆弱なエッジサービスとアプライアンスを標的としたものであり、いかに現状で大きな問題であるかということは明らかだ」と述べ、話を結んだ。