「サイバー攻撃で攻撃者がシステムに侵入しようとする場合、その侵入経路はおおむね決まっている」と話すのは、日本ハッカー協会 代表理事の杉浦隆幸氏だ。攻撃にパターンがあるのであれば、有効な対策を講じるためにそれを知っておくことが重要になる。

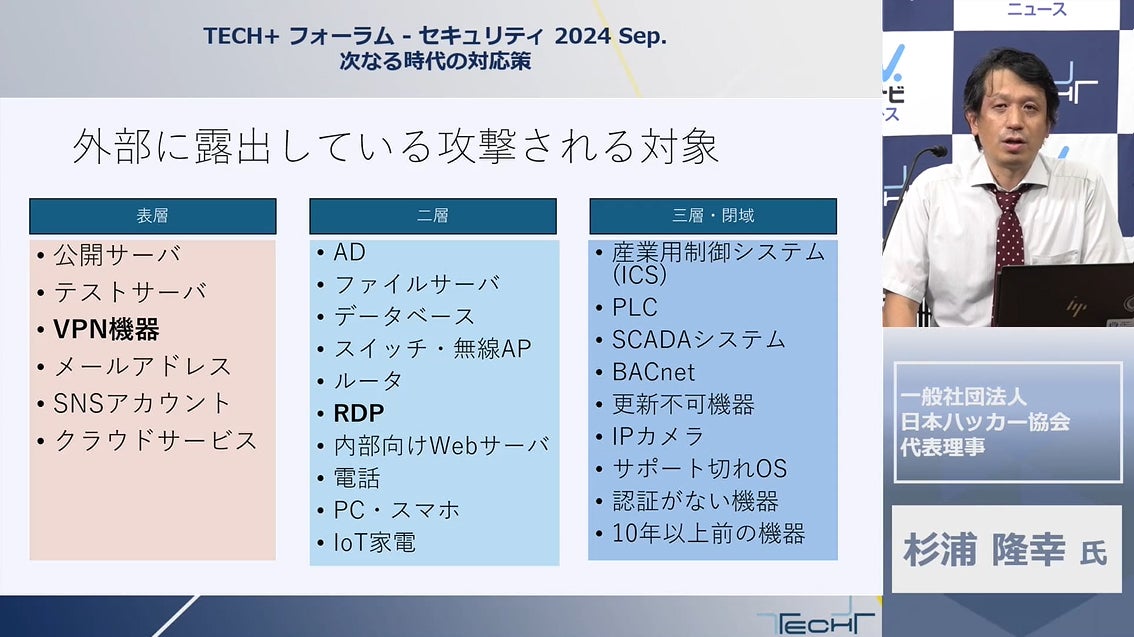

9月17日~19日に開催された「TECH+フォーラム セキュリティ2024 Sep. 次なる時代の対応策」に同氏が登壇。外部からのアクセスのしやすさによってシステムを表層、二層、三層に分け、それぞれにどのような危険があり、どう対策すればよいかを解説した。

まず表層の対策をしっかりと行う

講演冒頭で杉浦氏は、外部に露出していて攻撃の対象になってしまうものを、表層、二層、三層の3つの層に分類して紹介した。防御にはゼロトラストも有効だが、ゼロトラストでは全てが表層になってしまう。そこで複数の層に分けた多層防御も考えておくべきなのだ。

最も外部に露出しているのが表層だ。ここで攻撃の標的になりやすいのは、ファイアウォールなどのVPN機器である。さらにメールアドレスやSNSのアカウント、AWSやAzure、Microsoft 365などのクラウドサービスも表層で攻撃対象とされるものだ。

「表層のところはしっかりとしたセキュリティ対策をしていないと、すぐに侵入されてしまいます」(杉浦氏)

ファイアウォールなどの内側にあり、通常は外部から直接アクセスされないのが二層で、表層に比べて対策が遅れ気味になることが多いため注意すべきところだ。この二層には認証用サーバのActive Directoryやファイルサーバ、データベースなどのほか、スイッチやルーター、無線アクセスポイントなどのインフラ関係も置かれる。外部からのメンテナンスのためにリモートデスクトップを有効にしていることもあるが、これも攻撃対象になる。

これらよりもさらに内側の三層、または閉域と呼ばれるところにあるものでも、外部からアクセスできる場合がある。もっとも危険なのは制御システムだ。ICSと呼ばれる産業用の制御システムや、設備などを自動制御するPLC、監視制御システムのSCADA、インテリジェントビル制御用のBACnetなどがそれだ。このほか三層には、更新不可の機器やIPカメラ、サポート切れOSの機器、認証がない機器などが置かれることが多い。

VPN機器には脆弱性があるものと考える

ランサムグループの攻撃手法で多いのは、以前に侵入に成功している脆弱性のあるところに片っ端から攻撃を仕掛ける、全面的な侵入だ。この攻撃で侵入経路としてまず狙われるのは脆弱なVPN機器である。VPN機器は危機的な脆弱性が頻繁に発見されていて、実は安全に運用するのが難しいと杉浦氏は指摘する。

「脆弱性があれば攻撃者はすぐに狙ってきます。VPN機器には脆弱性があるものと考えて、迅速に対応していく必要があります」(杉浦氏)

リモートデスクトップの認証を突破して侵入してくる例も増えている。したがってリモートワークを許可するからといって、それをインターネットに全て公開するのは避けなければならない。もしIDやパスワードで入ることができるVPNがあれば、攻撃者はブルートフォース攻撃であらゆるIDとパスワードの組み合わせを入力して突破を試みてくるためだ。

一方、標的型の攻撃では、IDやパスワード、Cookieといった漏えいされた認証情報が利用されることが多い。セッションキーの入ったCookieがあれば無認証で入ることができるし、正規のものと区別ができないため対策が難しい。認証情報はフィッシングで取得されるほか、電話で担当者を騙るなどしてパスワードを聞き出すソーシャルエンジニアリングという手法もある。

機器の更新を確実に行うことでエンドポイントを防御する

攻撃対象になるエンドポイントとは、ネットワークに接続している物理デバイスのことだ。例えばスマートフォンやタブレット、PCはもちろん、仮想マシンや組み込みデバイス、サーバ、その他カメラや照明、エアコンなどIoT機器も全てエンドポイントだ。さらにセキュリティのシステムもエンドポイントとして狙われる。とくに入退室のシステムなどはセキュリティがあまり考慮されていないことが多いという。

表層にあるエンドポイントで狙われやすいのは、前述の通りVPN機器だ。インターネットから見えるVPN機器の情報の画面には、重要な情報が記載されていることがあり、これが脆弱性になることがある。例えばログイン画面が表示される際に、機器の型番とシリアルナンバー、バージョンなどが分かってしまうものも多く、これが侵入の足掛かりになる。機器がきちんと更新されていればリスクは軽減できるが、有名なファイアウォール機器の場合、国内でもパッチ適用をせずそのまま放置されているものが4万台ほどあるという。

最近ではベンダー側でも自動アップデートを導入するなど対策をしているが、それだけで全て解決しないこともあるため、自分たちでも手間をかけて対策をしなければならない。さらに、ネットワークが止まってしまっては困るからと、自動アップデートを停めてしまう場合があるのも問題だ。脆弱性を1日放置しただけでも侵入されることもあるため、きちんと対策することが必要となる。

「ネットワークが止まるのが問題だと言われることもあると思いますが、止めなければいけないんです。セキュリティを第一に考えてください」(杉浦氏)

またパッチを適用していても、それが古いものであれば意味がない。アメリカの有名なVPN機器では、2003年までのパッチしかないにも関わらず、いまだに数多く使われ続けているものもある。これは開発元が買収され、それをきっかけにコストカットされたような場合によくあることだと杉浦氏は言う。

「このような機器はもともとの設計が古いため、アップデートするにも全部やり直さなければなりません。事件が起こらないと直すことにならないため、今後も致命的な脆弱性が出てくる可能性があります」(杉浦氏)

セキュリティ機器について同氏は、Web UIの脆弱性を狙われることが多いため注意が必要であることを指摘し、管理者不在で脆弱なまま機器を放置しないこと、自動アップデートをきちんと実行できるようにしておくことが重要だと述べた。

二層、三層でも攻撃されるリスクがある

二層に置かれるルーターやNAS、スイッチなどで問題になるのは、デフォルトのパスワードが公開されている機器があることだ。デフォルトでユーザー名やID、およびパスワードが全て“admin”に設定されているような機器が多く、それを変更しておかないと簡単に侵入されてしまう。また設定画面にコピーライト表示があると、それで更新が行われた時期が分かる。これが古ければ、それだけ脆弱性がある可能性が高いため、狙われることになる。きちんとアップデートを行うだけでなく、機器自体が古いものは二層にも置かないようにすることが重要だ。

三層、閉域では、Windows XPやWindows 7などサポートが終了しているOSがもっとも危険だと杉浦氏は指摘する。そのほか産業用コントローラのEtherNet/IPやビル制御用のBACnetなどは認証がない場合もあり、アクセスされればそのまま使われてしまう。したがって、閉域だからといって安心することはできない。閉域であってもインターネットに接続していない機器は少ないし、リモートメンテナンスを目的に、保守サービスの一環として業者がVPN機器を入れていることもある。そしてもし1カ所でも穴が開くと容易に横展開されてしまう。閉域についても、本当に完璧な閉域なのか監査を行うなど、しっかり対策することが肝要だ。