リスクマネジメントの専門家である情報セキュリティ大学院大学 教授の藤本正代氏は、「セキュリティとマネジメントは深く結び付いている」と指摘する。進化を続けるサイバー攻撃や次々に顕在化する脆弱性に対応していくためには、優先順位を決めて適切に対処するだけでなく、人材や予算の確保、組織全体の体制構築なども含めたマネジメントが必須になるためだ。

9月17日~19日に開催された「TECH+フォーラム セキュリティ2024 Sep. 次なる時代の対応策」に同氏が登壇。DXを推進していくなかで必要になるマネジメントについて、重要なポイントを解説した。

対策にはさまざまな手段がある

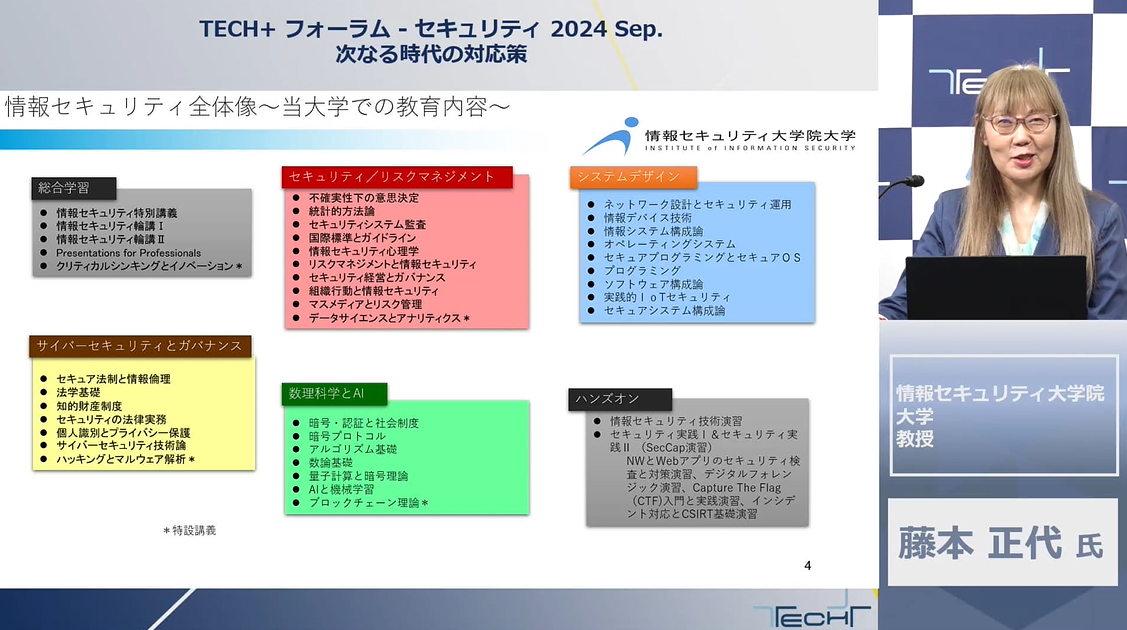

講演冒頭で藤本氏は、情報セキュリティ大学院大学のカリキュラムを紹介し、情報セキュリティにはいかに多様な分野があるかを示した。同氏の担当するリスクマネジメントの中には心理学も含まれているし、サイバーセキュリティとガバナンス分野では法制度も扱う。その他システムデザインにはIoTセキュリティやセキュア開発、数理科学とAIには耐量子計算機暗号など最近注目を集めている研究もある。これらはいずれも急速に進化し続けているため、IT技術を利用してビジネスをするには、セキュリティの進化を知り、安全にビジネスを展開しなければならない。

「顧客価値提供の中に安全性をどう組み込むか、それが企業としての戦略になります。だからセキュリティはマネジメントと深く結びついているのです」(藤本氏)

サイバーセキュリティにはさまざまな脅威がある。情報処理推進機構(IPA)は毎年「セキュリティ10大脅威」を公表しており、その対策も示されている。例えばランサムウエアに対しては、ソフトウエアをつねに最新のものにする、セキュリティソフトを利用するなどの技術手段のほか、組織としての体制を整備すること、被害を受けた際に適切に連絡、報告を行うことなどが記載されている。

こういった最新の脅威への対応策としては、技術的に新しい手段に注目しがちだが、対策を決める前に脆弱性について考える必要がある。対策が不十分なところが脆弱性になるため、それを考慮した対処を選ぶことが重要なのだ。

最近は機器の脆弱性を悪用した攻撃が増えている。リモート接続機器の脆弱性を悪用した不正アクセスでは、深刻な影響が出た。またテレワークが拡大したことで、リモートワーク用のITシステムの中のVPN機器の脆弱性を狙う事例も増えてきている。

数年前の医療機関の事例では、システムがランサムウエアに感染して電子カルテの利用ができなくなった。この事例の報告書には、ネットワークVPN機器のソフトウエアの更新が行われておらず、広く知られていた「CVE-2018-13379」と呼ばれる脆弱性が放置されていたことが書かれている。

脆弱性への対応とはマネジメントすること

「ただ、こうした脆弱性に対して手を打てば良いという単純な話ではない」と藤本氏は言う。CVEとして公開されている脆弱性は年々増加しているため、その全てに対処するのは難しい。したがって、なんらかの優先順位を付け、これに対してだけは絶対に対処しなければならないというような判断を下すプロセスが必要になる。

公開されている脆弱性が自社の機器のどこに関連しているかを把握する、そういったマネジメントが必要になるのだ。組織内で新たに危機を導入することがあれば、その全てについて脆弱性との関連を調べ、優先順位を付けて対処していかなければならない。大きな組織になれば部署の数も、調べる機器の数も膨大になる。

「つまり、公開されている脆弱性への対応とはマネジメントなのです」(藤本氏)

したがって、まず脆弱性との関連を把握する人材が必要になるし、その人材を集める部署も必要だ。予算や人材を集めるには経営層がこのことを理解していなければならないし、経営層に理解を求めるための説明ができる人材も必要である。そこまでうまくいって初めて、必要な予算や人材を確保でき、必要な対処が行えるのだ。

「マネジメントなくしては、脆弱性に対して適切な対策を打てるところまでいけないのです」(藤本氏)

DXと併せてセキュリティの取り組みを同時に推進する「DX with Cybersecurity」

昨今ではDXによって組織が大きく変化していることも多い。そこで注目されているのが「DX with Cybersecurity」だ。これは内閣サイバーセキュリティセンター(NISC)が発表したサイバーセキュリティ戦略の中にあるもので、デジタル化の進展と併せ、サイバーセキュリティ確保に向けた取り組みを同時に推進しようというものだ。その重要ポイントは以下の4つである。

ポイント1:経営層の意識改革

まず重要になるのは経営層の意識改革だ。経営層の理解がなければDX with Cybersecurityは進まない。NISCの資料では、セキュリティへの取組が自社のコーポレートリスクに与える影響を把握すること、影響を踏まえて体制構築や投資の決定を行うことなど、経営層が身に付けておくべきことが説明されているほか、経済産業省は経営層が専門家と協働するための知識をまとめた「サイバーセキュリティ経営ガイドライン」も公表している。セキュリティ担当者は、こうしたものも活用しながら、経営層に理解を求めることが必要だ。

ポイント2:情報開示

藤本氏は「情報開示はDX with Cybersecurityの取り組みを推進するのではないか」と言う。実際に、セキュリティに対する考え方を有価証券報告書やコーポレートガバナンス報告などでステークホルダーに説明する企業も増えている。米国証券取引委員会も、上場企業で重要なインシデントがあった場合に4日以内に報告することを求めている。総務省の「サイバーセキュリティ対策情報開示の手引き」なども参考にして、情報開示を検討すると良いという。

ポイント3:リスクマネジメント

そしてリスクマネジメントも重要だ。情報資産、脅威、既存の対策や脆弱性を考慮し、リスクを定量的、定性的に評価、優先順位を付けて適切に対応する仕組みを組織の中に持つ。そしてその上で脅威の変化に対してどう対応するかを考える必要がある。そうしておかないと情報に振り回され、世間で話題になっている脅威ばかりに気を取られて、優先的に対応すべきところが放置されることになりかねない。

ポイント4:人材確保

これらを実現するためには、人材が必要だ。例えばIPAと経済産業省が発表している「デジタルスキル標準 ver.1.1」では、サイバーリスクを検討・評価し、対策の管理や統制を主導するサイバーセキュリティマネージャーと、対策の導入、保守、運用を行うサイバーセキュリティエンジニアという2つの役割が必要だとされている。

こうした人材を組織の中に確保する方法として最も良いのは、社内で育成することだ。組織の業務をよく知っているため効率的と言えるためだと藤本氏は説明する。即戦力となる人材を中途採用する方法もあるが、セキュリティ人材は不足しており、容易ではない。そして場合によっては外部委託したほうが効率が良いこともある。しかしながら、この方法も、社内に担当者は必要であり、完全にお任せ、というわけにはいかない。いずれにせよ、昨今の大きな変化に対応できる人材を確保することは重要だ。

DXはリスクを取りにいくチャレンジ

最後に藤本氏は、リスクマネジメントの語源について話した。リスクの語源は、勇気をもって挑戦するという意味のイタリア語だ。一方、マネジメントは馬を操る、調教するという意味のラテン語が語源である。つまり、組織全体について制度設計をうまく行い、危険を避けながら勇気をもって前進していくのがリスクマネジメントなのだ。

「DXとはリスクを取りにいくチャレンジであり、それによってビジネスの未来をつくる活動ではないかと思います。ですからDXにおいて必ずすべきなのがリスクマネジメントです。その中の不可欠な構成要素がサイバーセキュリティだと捉えて、DXの最初から戦略的に取り組んでいくことが重要です」(藤本氏)