前編では、関ヶ原の戦いをはじめとする過去の戦いには、現在のサイバーセキュリティ対策に通じる多くの教訓が含まれていることを紹介した。諸説入り交じり、歴史好きの方からは異論を挟みたくなる向きもあるかもしれないが、「歴史から何が学べるか」という視点で、引き続き関ヶ原の戦いの推移を振り返ってみよう。

西軍を敗退に至らしめた「内部不正」

石田三成が率いる西軍と、徳川家康の東軍がぶつかった関ヶ原の戦い。軍勢の規模は約8万人対約9万人と言われているが、布陣図を見たメッケル少佐が「西軍の勝ちだ」という逸話がまことしやかに語られるのも頷けるほど、西軍は有利な地形に陣を敷いていた。戦場全体を見通すことができ、戦況を把握しながら指揮が執れる「制高点」も、主に西軍側が押さえていた上に、東軍を押し包む「鶴翼の陣」も敷いていた。

だがご存じの通り、戦いはその通りに進まなかった。最大のターニングポイントは、松尾山に構えていた小早川秀秋の寝返りだ。小早川に続き脇坂、朽木、赤座の諸将も次々寝返り、態勢を崩した大谷刑部は切腹に追いやられる。大方の予想に反して午後の早い時間には東軍の勝利で戦いは決した。

寝返り、つまり「内部不正」が関ヶ原の戦いの行方を決めたと言っていいだろう。

内部不正を考える際にしばしば出てくる言葉が「不正のトライアングル」だ。内部不正が起こるには、不正を働こうとする「動機」と「機会」、そしてそれを「正当化」する理由の3つがそろうことが必要だ、という理論だ。しかし、さまざまな歴史書を踏まえると、小早川秀秋の場合も不正のトライアングルがそろっていたといえる。

元々は、秀吉の後継者候補として養子だったにもかかわらず、豊臣秀頼の誕生に伴って小早川家に出された経緯があった上、朝鮮出兵後の処遇も相まって、石田三成に何らかの恨みを抱いていた可能性がある。これは立派な動機と言えるだろう。

また、徳川方から調略を受けた上に、秀吉の妻である北政所は東軍寄りの立場にある、といった情報を受け取っていたことが、正当化の理由を与えることになった。そして何より、関ヶ原全体を見渡すことができ、三成の本陣を横から付くことのできる松尾山に布陣しているという絶好のチャンスもあった。この3つがそろったことで、日本の戦国史上、最大の裏切りが行われたといえるだろう。

「身内だから大丈夫」か「身内であっても疑う」のか - 内部不正対策の難しさ

翻って、現代日本の状況を見てみよう。この数年だけでも、競合他社に営業情報を漏らした事件が複数報じられている。情報処理推進機構(IPA)の「企業における営業秘密管理に関する実態調査2020」によると、企業の競争力を左右する営業秘密の漏洩ルートとして多いのは、従業員の誤操作やルール不徹底、金銭目的による不正などだった。関係者による内部不正を合計すると全体の87.6%を占め、外部からのサイバー攻撃よりも圧倒的に多い状態だ。

ならば、何らかの対策を取ればいいと思うかもしれないが、事はそう簡単ではない。内部不正対策は非常に「やっかい」な側面を持っている。

もし外部からのサイバー攻撃ならば、明らかに悪意を持っての攻撃であると判断でき、アラートを受けて徹底的に調べることができる。これに対し、内部不正の場合、「仲間」を疑って調べることになる。本当に不正を働いていたならばともかく、たまたま業務の都合で不審に取られる動きをしていただけでえん罪だった場合、調べる方、調べられる方の双方に傷が残るのは言うまでもない。

だからといってリスクを見て見ぬふりをしていると、大きなダメージを受けることになる。現に関ヶ原の戦いにおいて、大谷刑部は小早川が裏切る可能性を予見し、小早川軍を押さえられる場所に陣を張っていた。ただ、残念ながら裏切りに関する確定的な証拠は持てなかったために、結局先手を打つことができなかった。

これを現在に置き換えると、内部不正のリスクが高まり、ガバナンスやコンプライアンスを強化すべきだと進言しても、社長が「いや、うちは平気平気。社員という身内なんだから大丈夫だろう」と真剣に受け止めなかった状態と言えるだろう。もし、内部不正の可能性を明白な証拠とともに把握できていれば、おそらくもっと別の手を取ることができたはずだ。

一方、戦国時代と現代で違う点を挙げるとすれば、裏切るのは「人」に限らないという点が挙げられる。

今や企業のビジネスはITシステムなしには成り立たない。そしてそのITシステムは、さまざまなサードパーティが提供するハードウェアやソフトウェア、あるいはオープンソースソフトウェアから成り立っている。つまり、複雑なサプライチェーンに依存しており、それらの各要素が信頼できるかどうか、しっかり確認していく必要がある。

現に海外においても日本においても、サードパーティが提供するITツールがまず侵害され、それを利用している企業がソフトウェアをアップデートしたことでマルウェアに感染したり、不正アクセスの入口を作られたりするケースが発生している。経済安全保障の観点からも、日々の業務やインフラが依存するシステムを支える各パーツが安全なものかどうかのチェックはまず必要な対策と言えるだろう。

徳川家康が勝者となった要因は、平時からの備えと「人」へのフォーカス

2回に分けて、関ヶ原の合戦を中心に、過去の歴史からどのような教訓がサイバーセキュリティ対策に生かせるかを見てきた。ここまでは主に敗軍の将、西軍側の間違いという観点から解説してきたが、勝利を収めた東軍にはどんなポイントがあっただろうか。

一つは、情報収集と準備を怠らなかったことだ。徳川家康は江戸にいながら有力な諸大名にたびたび手紙を送り、着々と自分の味方を増やしていた。そしていざ戦に向かうとなった場合も、情報を収集し、少しでも自分たちに有利になるよう、石田軍が守りを固めた大垣城から出て西に向かわせるよう噂を流し、一方自分たちの兵は戦の前日にしっかり休ませていた。勝敗を決した場所は関ヶ原だったかもしれないが、実はそのずっと前から石田方の動きを探って好機を図り、さまざまな準備を進めていたのだ。

これを現在のサイバー戦争に当てはめるならば、平時から脅威や攻撃手法に関する情報、そして新しいソリューションに関する情報にアンテナを伸ばし、パートナーや同業他社のセキュリティ担当者をはじめさまざまなところとコミュニケーションを取り、何かあったらいつでも協力できる関係を作っておくことに該当するだろう。

独りよがりなセキュリティソリューションに頼るのではなく、自分たちの組織の強みと欠点を知り、さらに脅威インテリジェンスなどで相手の出方を知った上で対策を取ることが重要だ、という教訓につながる。

そして何より重要なのは「人」であることを知り、人を押さえた戦略を取ったこともポイントだ。西軍の人々は、家康の流した噂にだまされ、せっかく籠もっていた堅牢な大垣城から出て合戦をすることになってしまった。そして前述の通り、その合戦で勝敗を左右したのは、「人」の裏切りだった。いくら鉄砲や槍をそろえ、城の守りを何重にも固めたとしても、人という弱点を突かれればどうしようもない――関ヶ原の合戦からは、そんな重要な教訓が得られる。

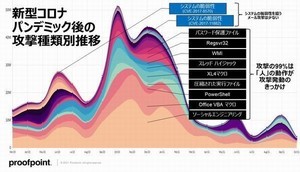

今現在もまさに、人の脆弱性を狙ったさまざまなサイバー攻撃が横行している。より巧妙な、本物とまったく見分けの付かないようなフィッシングメールを用いてID情報を盗み取ったり、マルウェアに感染させて企業システムという本丸内に侵害しようとする動きが後を絶たない。

また、内部不正のリスクも高まっている。テレワークの広がりによって周囲の目が届かなくなったことから、内部不正の「機会」は増えてしまった。さらに、アメリカはもちろん日本でも大量退職時代が到来し、転職が珍しくなくなったことから、退職時に何らかの「おみやげ」を持ち出そうとする「動機」も高まっている。

こうした実情を踏まえると、今ほど「人」にフォーカスした対策が求められている時代はないと言えるだろう。同時に、過去の戦の例にならい「敵は誰か」「何を、誰を狙っているのか」「どのような手法で狙ってくるのか」、さらには「同業他社や似た組織ではどのような攻撃が行われるか」といった脅威情報を入手し、有事の前から適切に備えていくことが必要だ。

これもサイバーセキュリティ業界でたびたび引用されてきた言葉だが、孫子は「敵を知り、己を知らば、百戦あやうからず」と述べている。その意味をあらためてかみしめながら、対策に取り組むべきだろう。

国立研究開発法人情報通信研究機構 主席研究員の伊東 寛 氏と私がトークショー形式で対談した「関ケ原合戦に学ぶサイバーセキュリティ」の講演動画をYoutubeから視聴いただける。新しい角度からセキュリティを学びたい方はいかがだろうか?