米コンピュータ緊急事態対策チーム(US-CERT: United States Computer Emergency Readiness Team)は7月2日(米国時間)、「Kaseya VSA Supply-Chain Ransomware Attack | CISA」において、Kaseyaが提供しているIT環境管理・自動化サービス「VSA」が大規模なランサムウェア攻撃にさらされていると伝えた。

それに伴い、米サイバーセキュリティ・インフラストラクチャ・セキュリティ・エージェンシー(CISA)と連邦捜査局(FBI)は7月4日に共同で、同製品を利用する複数のマネージドサービスプロバイダーおよびその顧客向けに対応ガイダンス「CISA-FBI Guidance for MSPs and their Customers Affected by the Kaseya VSA Supply-Chain Ransomware Attack|CISA」を公開した。

このランサムウェア攻撃はKaseya VSAのオンプレミス版に存在する脆弱性を悪用して行われたもので、同製品を利用しているマネージドサービスプロバイダー(MSA)とその顧客のデータが暗号化の危機にさらされたとされている。攻撃に関する詳細は、Kaseyaが次のページで公開している。情報は逐次更新されるため、継続的な確認が推奨される。

Kaseyaでは7月2日午後2時(米国東部夏時間)の時点で、オンプレミスでVSA製品を利用する顧客に対する攻撃を確認し、詳細が判明するまでVSAサーバをシャットダウンすることを通知した。同社によると、約40の顧客がこの攻撃の影響を受けていたという。また、念のため、同社のSaaSサーバも一時的に停止させたが、その後影響がないことが確認されたため、順次復旧作業が進められている。7月4日時点のアップデートでは、攻撃に悪用された脆弱性を修正したオンプレミス版のリリースプロセスを7月5日に開始することが伝えられている。

CISAとFBIによるガイダンスでは、Kaseya VSAを利用するMSPおよび顧客に向けて、以下の対策を実施することを推奨している。

- Kaseyaが提供する侵害検出ツールを使用して攻撃の影響を調査する。侵害検出ツールは、 support@kaseya.com に対して「Compromise Detection Tool Request. 」の件名でリクエストすることで入手できる。

- 組織の管理下にあるすべての単一アカウントで多要素認証(MFA)を有効にする。また、顧客向けサービスにおいても可能な限りMFAを有効にする。

- リモート監視および管理機能との通信を、既知のIPアドレスのみに制限する。

- リモートの監視・管理インタフェースを、VPNまたはファイアウォールに保護された専用の管理ネットワーク上に配置する。

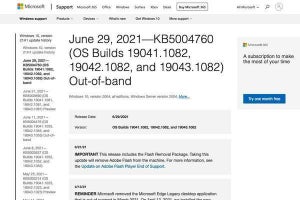

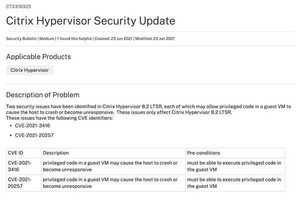

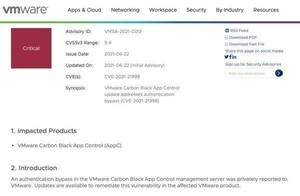

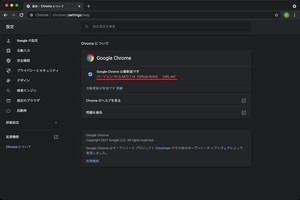

そのほか、最新のバックアップを組織のネットワークから隔離された場所に保管すること、最新のパッチを適用することなどといった、一般的なサイバーセキュリティのベストプラクティスを迅速に実施することも推奨している。

今年に入って、5月の米Colonial Pipelineに対する身代金要求など、大規模なランサムウェア攻撃の被害が相次いでいる。被害を未然に防ぐためにも、いま一度組織のサイバーセキュリティを確認し、対策を強化することが求められている。