新型コロナウイルスの長期化に伴い、テレワークが常態化しつつある企業が増加しています。筆者も約半年間ほぼ在宅勤務を継続しています。そんな中、先日報道にありましたように、テレワーク環境を狙ったサイバー攻撃が明らかになりました(「在宅時代の落とし穴 国内38社がVPNで不正接続被害」日本経済新聞)。

今回は、このように情報漏洩のリスクが高まっている中、必要性が増している「ゼロトラスト」という考え方について解説いたします。

「境界防御」から「侵入前提の防御」の時代へ

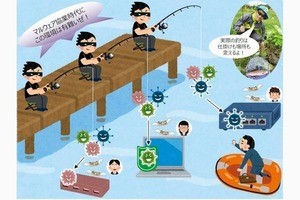

「ゼロトラスト」という考え方が広まる以前は、ヒト・モノ・データの多くが企業の中にあり、企業の中で完結していました。そのため、セキュリティ対策としては、外部と接する「境界部分の防御」が重視され、悪意のある通信が内部に入ってこないようにすることにセキュリティ確保の重点が置かれていました。

ところが、在宅勤務やテレワークなど社外での業務が一般的になってくると、「アクセス元」と「アクセス先」がどんどん多様化し、「境界」の範囲が曖昧になって守り切れない状態となっています。そのため、境界で守るのではなく、どこも誰も安全ではないという考え方をベースにした「侵入前提の防御」に転換する必要が出てきました。

特にITセキュリティにおいては、情報への「アクセス元」も「アクセス先」 も信じない「ゼロトラスト」の概念が重要になっています。以下、「アクセス元」と「アクセス先」における脅威を紹介します。

「アクセス元」を信じてはいけない

コロナ禍以前に在宅勤務やリモートアクセスを実施していた方は、事前にセキュリティ教育を受け、それなりの対策も実施された上で、ITリテラシーが一定レベル以上の方により利用されていたのではないでしょうか?しかし、在宅勤務やテレワークが急速に拡大する事態が発生したことにより、従来リモートアクセスしていなかった 人が急遽リモートワーカーになっています。そのため、公私混同して端末を使用することなどにより、マルウェアへの感染のリスクが高まり、その結果、端末がハッキングされて社内への不正アクセスが発生しています。

管理している側も、マルウェア感染により端末が操られていたり、盗難・紛失により不正に利用されてしまっていたりしている端末からのアクセスも、同等のアクセス権限を持っている人からの通常のアクセスに見えるので、不正なアクセスと気づきにくいのです。

加えて、在宅勤務やテレワークを始めた人が端末を紛失しても会社に言い出せず、長期にわたって不正アクセスのリスクにさらされていた、というケースも増加しているようです。 このように、「どのような端末」が「どのような状態」で、社内のリソースに アクセスしてくるかも分かりにくくなっているのです。

「アクセス元」の脅威には「多要素認証」で解決

このような「不正なアクセス」を防ぐのが「多要素認証」です。 「多要素認証」とは、ID/パスワードによる認証に加え、第2、第3の認証を別の要素で認証することで、よりセキュアなアクセス環境を構築することができます。

例えば、多要素認証の例としては、以下のようなものがあります。

ID/パスワード

+

人の認証(スマートフォンの指紋認証や顔認証を第2の認証とする)

+

端末の認証(証明書認証やセキュリティポリシーを満たした端末)

「アクセス先」も信じてはいけない

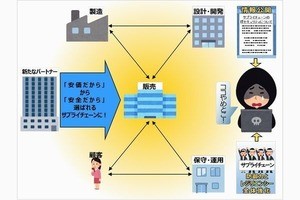

次に、「アクセス先」にどのような脅威があるのかを見ていきましょう。少し前までは、データとそれを保管しアクセスするためのインフラもすべて社内にありました。しかし、BCP対策や運用負荷低減のために、クラウドサービスやクラウド上のアプリケーションを利用する企業が増えてきました。

こうした環境では、本来安全なはずなのに実は改竄されているサイトでマルウェアをダウンロードさせられたり、偽装サーバに誘導されてマルウェアをダウンロード させられたりしてしまうおそれがあります。同様に、クラウド内のシステムやそれに連携する自社開発システムに脆弱性がある場合も、そこからマルウェアに感染してしまうリスクがあります。このように、アクセス先の安全性の確保が難しくなってきているのです。

「アクセス先」の脅威には「DNSベースでのセキュリティ」で解決

このような危険なWebサイトやクラウドサービスへのアクセスを防ぐのが「DNSベースでのセキュリティ」です。

インターネットのアクセスは通常、「DNSサーバ」と「IPアドレス」のやり取りによって成り立っています。この「DNSベースでのセキュリティ」 では、「DNSサーバ」を高セキュリティなクラウド環境に移し、さらにそこを通る通信のIPアドレスを常にチェックし、悪意のあるIPアドレスのデータベースと照合することで危険と判定されたアクセス先への通信や業務に関係のないWebサイトへのアクセスを禁止できます。

以上より、「アクセス元」と「アクセス先」を信じない「ゼロトラスト」の概念を理解いただけたでしょうか?

労働人口が減少する中、限られた人材の中でよりセキュアにより効率的に業務を実施していくためには“信じられない”「アクセス元」と「アクセス先」を検知してブロックできる仕組みの構築が重要です。自然災害も頻発している現在、社内・社外問わず業務ができ、また在宅勤務・リモートワークを安全に継続していくために「ゼロトラスト」を基調とした新しいワークスタイルとセキュリティをぜひ検討してみてください。

著者プロフィール

橋川ミチノリ

幼少よりコンピュータ関連の仕事に憧れ、ディーアイエスソリューション株式会社に入社。

営業職として最新のITソリューションの提案・販売活動に10年間従事した後、マーケティング職に転向。高度化・複雑化が進むIT業界のトレンドや最新技術を分かりやすく解説し、啓蒙を図るミッションに取り組んでいる。

生まれ: 広島県、好きな言葉:やっぱりカープがNo.1!、趣味:ホルン 。