IPAは10月11日、デジタルの日に合わせて、オンラインイベント「IPAデジタルシンポジウム2021 ~DX:その一歩を踏み出そう~」を開催した。

IPAが今年6月に公開した「DX推進指標 自己診断結果 分析レポート(2020年版)」では、対象企業305社のうち「未着手」や「一部の部門での実施」にとどまる企業が約9割に及ぶことがわかった。こうした状況を踏まえ、IPAは、DX(デジタルトランスフォーメーション)への取り組みを進めるすべての社会人を対象に、IPA事業ドメインの「DX」「IT人材育成」「セキュリティ」ともひもづけ、デジタル変革に必要な戦略・技術・人材に関する情報を提供して、DXに一歩を踏み出してもらうことを目的に、今回のイベントを実施したという。

基調講演のほか、複数のセッションが開催されたが、本稿では「DXとセキュリティ~両立するための条件は何か、いつからどこまでやるべきなのか~」の模様をお届けする。

従来型セキュリティはクラウドネイティブ時代に効かない

スピーカーを務めたのは、アスタリスク・リサーチ 代表取締役 エグゼクティブアドバイザーの岡田良太郎氏だ。岡田氏は、「個人情報を保護し、境界線防御を行い、IDとパスワードによる認証をベースとして従来型のモノリスなセキュリティはクラウドネイティブな時代では意味がない」と指摘した。

DXを進める上で、利用に手間と時間がかからないクラウドサービスを活用することは当たり前のこととなっている。クラウドサービスを利用するにあたって、これまでのセキュリティ対策では企業の安全を守り切れなくなっているというわけだ。

岡田氏は、クラウドネイティブなセキュリティにおいては、「データ全体が保護されていること」「アプリケーションがセキュアであること」「誰がアクセスするか」「モニタリングすること」が重要であると説明した。

DXを推進するにあたって、カギとなるのが「データ」だ。多種多様なデータを大量に蓄積し、そこから分析を行い、新たな事業を創出していく。したがって、データの保護が重要となる。

セキュリティは不安と比例してとらえる

では、DXにおいて、セキュリティはどうしたらいいのだろうか。岡田氏は、「一般的に、セキュリティ部門の人が関わると、事業部門の人は嫌がる」と語った。ウイルス対策ソフト一つとってもそうだが、セキュリティを高めようとすると、新たなツールを入れることが多く、その結果、これまでできたことに制限がかかることになる。

そこで、岡田氏は「セキュリティを不安に置き換えて考えればいい。不安を感じていないレベルに保たれていれば、それ以上のことは不要となる。セキュリティは不安と比例してとらえることが重要」と述べた。

デジタル化が進み、新型コロナウイルスの登場により、セキュリティのランドスケープが変わった。その結果、「以前のような対立構造的なセキュリティは機能しない」と、岡田氏はいう。対立的セキュリティはいわばゲートウェイのような存在だ。セキュリティ部門はポリシーが絶対であり、問題の指摘を中心に行っている。一方現場は、ポリシーの遵守は阻害要因と認識している。

DXに求められるのは「対話的セキュリティ」

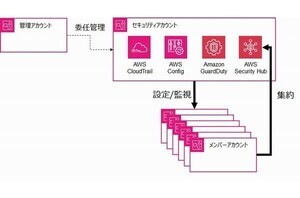

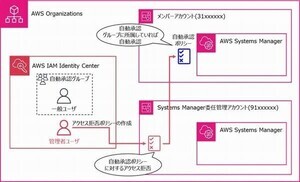

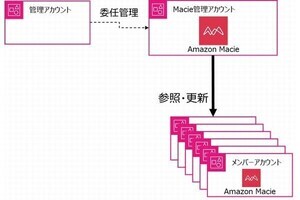

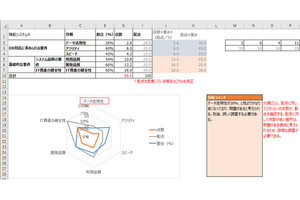

そこで、必要となるのが「対話的セキュリティ」だ。岡田氏によると、対話的セキュリティはガードレールのようなものだという。岡田氏は、対話的セキュリティを導入するにあたっては、DXにおける保護要素を「データレイク」「アクセス制限」「アプリケーション」「モニタリング」の4つに絞ることがポイントと述べた。その上で、「プロトタイプ」「仕組み化導入」「組織的展開と発展」という3つのフェーズに従って、対話的セキュリティの導入を進めていく。

「プロトタイプ」フェーズのポイント

「プロトタイプ」のフェーズのコンセプトは「アドホックは当然」「PoCの壁にならないこと」だ。4つの保護要素に関しては、以下を行う。

データレイク:安全な実験場の確保 アクセス制御:アカウント管理と運営 アプリケーション:後のフェーズのための実験技術の方式の調査 モニタリング:プラットフォームの監視

岡田氏は、プロトタイプフェーズについて、「セキュリティ部門がやることは少ない。現場の邪魔をしないことが大事。このフェーズでは、ごく少数の人しかアクセスしないので、その人しかアクセスできない状況を作る必要がある。特区のようなものを作って、動いてもらうことが対話的セキュリティの役目」と説明した。

「仕組み化導入」フェーズのポイント

「仕組み化導入」フェーズのコンセプトは「仕組みに対話的に貢献する」だ。4つの保護要素に関しては、以下を行う。

データレイク:クラウド設定、連携方式のレビュー アクセス制御:ユーザーや部門は限定的だが、Weakest Linkはユーザー自身 アプリケーション:DevOpsサイクル構築のバックサポートとツール構築 モニタリング:利用状況の定点把握と異常処理の模索

「プロトタイプ」フェーズよりもユーザーが増えるので、アクセス権限を最小限に抑えることが重要となる。岡田氏は、このフェーズで役に立つ資料として「CIS Controls v8」を紹介した。CIS Controlsとは、組織で「最低限行うべきサイバー攻撃への対策を提示したガイドラインで、技術的な対策153項目を整理したものだ。現在、日本語に翻訳を行っているそうだ。

「組織的展開と発展」フェーズのポイント

「組織的展開と発展」フェーズのコンセプトは「DX実践のガードレールになる」だ。4つの保護要素に関しては、以下を行う。

データレイク:安全な設定と詳細な利用モニタリングの導入 アクセス制御:データとアプリケーションの両方に展開 アプリケーション:DevOpsチームのエンパワー、柔軟なテスト手法の提供 モニタリング:定期共有のインシデントアラートの構築

岡田氏は、「組織的展開と発展」フェーズについて、「ここでセキュリティ部門の人を呼んでも遅い。このフェーズでは、DevOpsチーム、アジャイルチームをエンパワーすることの重要性を強調しておきたい。一緒にやれば、相談に乗ることもできる。また、経営陣にDevOpsチームをエンパワーするよう忠言することも大切。それには、モニタリングが必要となる。異常行動を検知できる仕組みを作り、システムを悪用しようとする人に迅速に気づけるようにしておく」と説明した。

ここ数年、安全なモノづくりを実現する手法として、セキュリティバイデザインが注目を集めているが、対話的セキュリティによってセキュリティバイデザインを実施することが可能になる。

そして、岡田氏は「セキュリティの専門家を整備するのではなく、コンセプトに基づいて、モノづくりをするということが大事。セキュリティとDXの成功の秘訣は、対立から対話に変革すること」と、講演を締めくくった。