4月20日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

シャープ製Android端末に機微な情報漏洩の脆弱性

シャープは4月23日、同社のAndroidスマートフォンなどに脆弱性があること明らかにした。対象機種とバージョンは以下の通り。

- AQUOS SH-M02 バージョン01.00.05、およびそれ以前

- AQUOS SH-RM02 バージョン01.00.04、およびそれ以前

- AQUOS mini SH-M03 バージョン01.00.0、4およびそれ以前

- AQUOS ケータイ SH-N01 バージョン01.00.01、およびそれ以前

- AQUOS L2(UQ mobile/J:COM) バージョン01.00.05、およびそれ以前

- AQUOS sense lite SH-M05 バージョン03.00.04、およびそれ以前

- AQUOS sense(UQ mobile) バージョン03.00.03、およびそれ以前

- AQUOS compact SH-M06 バージョン02.00.02、およびそれ以前

- AQUOS sense plus SH-M07 バージョン02.00.02、およびそれ以前

- AQUOS sense2 SH-M08 バージョン02.00.05。およびそれ以前

- AQUOS sense2(UQ mobile) バージョン02.00.06、およびそれ以前

この脆弱性によって、端末内のアプリから当該製品内の情報が摂取される可能性がある。ただし漏洩情報は機微なものなので、大きな影響はないとしている。

すでに脆弱性を修正したソフトウェアを公開済み。対象機種のユーザーは確実にアップデートをしておくこと。

ニンテンドーネットワークIDで不正ログイン被害

任天堂は4月24日、「ニンテンドーネットワークID」(以下、NNID)に対する不正ログインが発生したことを明らかにした。

不正ログインは、同社のサービス以外から不正に入手したログインIDとパスワードを使ったパスワードリスト攻撃によるもの。4月上旬ごろから攻撃が発生し、なりすましログインも行われていた模様。

NNIDは、ニンテンドー3DSシリーズやWii U用のサービスを利用するためのID。ニンテンドーアカウントとは別物だが、連携が可能なことから同社は連携機能を廃止。パスワードを共通化しているとニンテンドーアカウントへもログインできる可能性があることから、順次パスワードリセットも行う。

不正ログインを受けたNNIDは約16万件。第三者が閲覧した可能性のある情報は、ニックネーム、生年月日、国/地域、メールアドレス。ニンテンドーアカウントと連携している場合、登録済みのおなまえ、生年月日、性別、国/地域、メールアドレス。

同社ではパスワードを再設定するときに、ほかの外部サービスを含め同じパスワードを使い回さないよう促している。ニンテンドーアカウントについては二段階認証を設定できるので、導入しておきたい。

東芝の外付けHDD「CANVIO」シリーズに付属するパスワードツールに脆弱性

東芝デバイス&ストレージは4月20日、外付けHDD「CANVIO」シリーズのWindows用パスワードツールに脆弱性があることを明らかにした。このソフトウェアは製品に搭載、もしくはWebサイトで公開していたもの。対象ソフトのバージョンと製品は以下の通り。

- Windows用パスワードツール バージョン1.20.6620以前

- CANVIO PREMIUM(3TB、2TB、1TB)

- HD-MB30TY / HD-MA30TY(ダークグレーメタリック)

- HD-MB30TS / HD-MA30TS(シルバーメタリック)

- HD-MB20TY / HD-MA20TY(ダークグレーメタリック)

- HD-MB20TS / HD-MA20TS(シルバーメタリック)

- HD-MB10TY / HD-MA10TY(ダークグレーメタリック)

- HD-MB10TS / HD-MA10TS(シルバーメタリック)

- CANVIO SLIM(1TB、500MB)

- HD-SB10TK(黒)

- HD-SB10TS(シルバー)

- HD-SB50GK / HD-SA50GK(黒)

- HD-SB50GS / HD-SA50GS(シルバー)

脆弱性は、空白文字を含むパスの最初の部分から構成される名前を持つアプリケーションを介して、当該サービスの動作で用いる権限を取得するというもの。これにより、不正ファイル実行の可能性がある。

すでに「Windows用パスワードツール 1.20.6620以前」を所持している場合は、これを実行せず削除すること。インストールしている場合は、パスワードを削除してから、ソフトウェアをアンインストールする。なお、対策済みバージョンは4月28日に提供の予定。

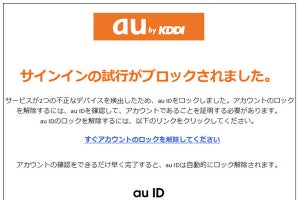

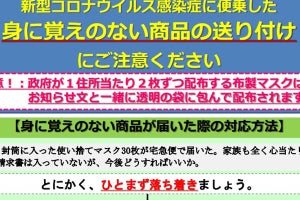

ヨドバシカメラを騙るフィッシングメール

4月21日の時点で、ヨドバシカメラを騙るフィッシングメールが拡散している。メールの件名は以下の通り。

- [Yodobashi会員]ログインしましたか?(日付 時刻)

- [Yodobashi会員]セキュリティシステムのアップグレード(付 時刻)

メールでは、アカウント情報の確認などと記載し、リンクをクリックするよう促してくる。リンク先はヨドバシカメラ(ヨドバシ.com)のIDとパスワードを窃取するためのフィッシングサイトで、クレジットカード情報も入力させようとする。

フィッシングサイトは、見た目からヨドバシ.com公式と見分けるのは難しいほどそっくり。ヨドバシ.comをよく利用している人は、ドメインなどを確認して公式かどうかを判断すること。4月21日の時点でフィッシングサイトは稼働中。類似サイトが公開される可能性もあるので警戒を怠らないようにしたい。

ヤマケイオンラインで会員情報が流出

山と溪谷社は4月18日、同社が運営する「ヤマケイオンライン」にて、個人情報が流出したことを明らかにした。情報流出は第三者からの指摘を受け判明したもの。

調査の結果、2013年4月9日に行われた「ヤマケイオンライン」のリニューアル以前に登録したユーザーの情報が流出。同社はこれを受け、4月18日にユーザーの登録済みパスワードをリセットし、無作為に作成した文字列のパスワードに変更した。

流出件数は29,431人分で、情報の詳細はメールアドレス、ログインパスワード、生年月日、電話番号。同社では、今後流出した個人情報の内容から、不正ログイン、なりすまし、フィッシングメールなどの送信が行われる可能性があるとして注意を呼びかけている。

「ヤマケイオンライン」では、2015年7月と2017年11月にも、SQLインジェクションによる外部からの不正アクセスを受けており、関連があるかも調査している。