1月20日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

三菱電機、個人情報や機密情報など8,000人分が流出か

三菱電機は1月20日、第三者による不正アクセスにより、個人情報や機密情報が流出した可能性があることを明らかにした。不正アクセスの原因は、同社が使用しているウイルス対策システムのセキュリティパッチ公開前の脆弱性を突いたもの。

不正アクセスは2019年6月28日に、端末の不審な挙動を検知したことから発覚。社内調査の結果、外部にデータが送信されていた。手法も高度で、セキュリティの監視や検知をすり抜けていたという。さらに一部の端末においては、送信されたファイルを特定するためのログも消去されていた。流出した可能性のある機密情報は以下の通り。

採用応募者情報 1,987人分。2017年10月入社~2020年4月入社の新卒採用応募者と、2011年~2016年の経験者採用応募者の情報。

三菱電機の従業員情報 4,566人分。2012年に本社所属者に対し実施した人事処遇制度運営に関するアンケート調査結果。

関係会社退職者の情報 1,569人分。三菱電機グループ企業年金基金が所有する退職者情報(2007年~2019年の一時金受給者)。

技術資料、営業資料など。

外部へ実際に流出した容量は200MBとしているが、一部の端末でログが消去されていたことなどから正確には特定できず、流出した可能性のある最大値としている。

2020年1月20日の時点で、防衛、電力、鉄道など社会インフラに関する情報や、機密性の高い技術情報、取引先に関わる重要情報は流出していないことが確認されている。また、今回の情報流出による被害や影響も確認されていないという。なお、三菱電機を名乗る怪しいメールや連絡などは警戒しておいたほうがよいだろう。

富士ゼロックス、ネットプリントサービスアプリに脆弱性

富士ゼロックスは1月21日、ネットプリントサービスのスマートフォンアプリにおける脆弱性情報を公開した。対象アプリは以下の通り。

- netprint iOS版 3.2.3以前

- かんたんnetprint(旧名称:写真かんたんプリント)iOS版 2.0.2以前

- かんたんnetprint(旧名称:写真かんたんプリント)Android版 2.0.3以前

脆弱性は、HTTP暗号化通信で使用するSSLサーバー証明書の検証不備。攻撃者が設置した信頼できないネットワークに接続において、通信内容の閲覧や改ざんが行われる可能性があるという。すでに脆弱性対策を施した最新バージョンが、App StoreとGoogle Playにて公開されている。

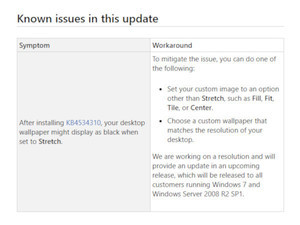

Internet Explorerにメモリ破損の脆弱性

マイクロソフトのInternet Explorerに脆弱性が確認されている。JScriptスクリプトエンジン(jscript.dll)におけるメモリ破損で、細工されたHTMLファイル、PDFファイル、Office文書、およびInternet Explorerのスクリプトエンジンで作成されたコンテンツの挿入をサポートする文書をユーザーが閲覧すると、任意のコードを実行される可能性があるという。

Internet Explorer 9 / 10 / 11については、jscript9.dllを利用しているため基本的には脆弱性の影響は受けないが、過去との互換性のためにjscript.dllも提供されている。1月21日の時点で、マイクロソフトによる修正ファイルなどの対策は行われていない。

jscript.dllへのアクセスを制限することで、脆弱性の影響を減らすことができる。詳しくはマイクロソフトのWebサイトや、JVN(Japan Vulnerability Notes)のWebサイトを参照のこと。

Google、Chromeの最新バージョン「79.0.3945.130」を公開

Googleは1月16日、Chromeの最新バージョン「79.0.3945.130」を公開した。アップデートは、Windows / mac OS / Linux向けに提供される。

今回のアップデートでは、セキュリティ関連11件を修正。重要度「緊急(Critical)」にカテゴリされるものがあり、音声認識プログラムでの「Use after free」の脆弱性が修正されている。ほかにも、拡張メッセージ検証エラー、Windows ECC証明書検証など、「高(High)」の脆弱性も3件含まれている。

Cisco Firepower Management Centerに脆弱性が発覚

シスコシステムズは1月22日、セキュリティ管理ソリューション「Cisco Firepower Management Center」に脆弱性があることを明らかにした。

脆弱性は、Webベースの管理インタフェースに関するもの。外部認証サーバーからのLDAP(Lightweight Directory Access Protocol)認証応答が不適切に処理されることに起因する。これにより、認証されていない攻撃者によって認証をバイパスされ、管理者権限で任意のコードを実行される可能性があるという

この脆弱性は、共通脆弱性評価システム「CVSSv3」での基本スコアが「9.8」。「クリティカル(Critical)」にカテゴリされる高いものなので注意が必要だ。

対策はバージョンごとに異なるが、古いバージョンは6.2.3などに移行してから修正プログラムを適用する形となる。詳細はシスコシステムズのWebサイトを参照のこと。