カスペルスキーの情報セキュリティラボ セキュリティリサーチャーの石丸傑氏は、特定環境下しか動作しない≒解析環境で動かないマルウェアについて解説した。

マルウェアは解析や検知を回避するために難読化処理を行っており、これがここ数年のマルウェア数の爆発的増加の一因となっている。

|

|

株式会社カスペルスキー 情報セキュリティラボ セキュリティリサーチャーの石丸傑氏 |

GReATのメンバー(の一部)。赤枠は今回の登壇者で、APACにはシンガポール3名、オーストラリア・韓国・日本に一名ずつチームメンバーがいるそうだ |

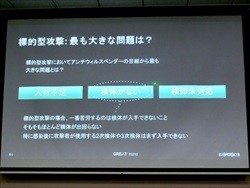

PCの固有番号を暗号鍵にするEmdivi

標的型攻撃と呼ばれる特定の業種や企業に狙いを付けた攻撃では、ウイルスベンダー目線で見た場合「検体がない」ことが大きな問題になっているという。特に標的型攻撃を行うマルウェアによって、追加で組み込まれる「二次・三次検体」は感染した端末のみが取得するので、より入手が困難となる。

|

|

日本での代表的なATP事例。日本年金機構は大きく話題となり、JTBも比較的最近の事例で記憶に新しいが、今回はそこで使われた標的型攻撃の亜種の話となる |

セキュリティリサーチャーの仕事を考えると解析すべき検体が手に入らないというのが最も問題になるという |

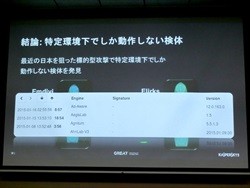

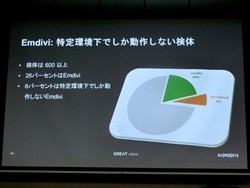

石丸氏は、日本を狙った標的型攻撃のマルウェアを解析している最中に「特定環境下でしか動作しない」検体を発見したという。紹介されたのは日本年金機構の漏洩事件で使われた「Emdivi」と呼ばれるマルウェアと、JTBの漏洩事件で使われた「Elirks」と呼ばれるマルウェアの一部だ。

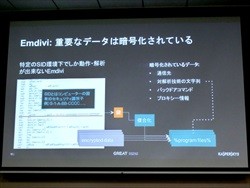

Emdiviで使われていた手口は、基本的にはPCごとに異なるSID(セキュリティ識別子)を暗号の鍵としており、Elirksでは特定ディレクトリ下での実行フォルダ名を鍵にしている。このため、前者はSIDを合わせた、後者は解析フォルダを合わせた解析環境でなければマルウェアの解析もできず、検体入手の困難さも加わって、検知を非常に難しくしている。

ちなみに、攻撃者は標的のSIDをどのように取得したのかという質問があったが、このケースでは二次・三次検体で、事前にインストールしたマルウェアがSIDを通知して、それに合わせたカスタマイズプログラムを用意したのだろうという回答だった。

|

|

Emdiviは日本年金機構のATP事例でも使われたもの。そのうちのわずかなサンプルに特定環境でしか動作しない種類があったという |

SIDはインストール時に一意に決まるもの。特定SIDでしか復号・動作しないピンポイントなマルウェアが使われた |

|

|

JTBのAPT事例で使われたのがElirks。この特徴はC2サーバーをブログ経由で取得するという。ブログは通常のWebサイトなので、企業サイトでも遮断されることはまずありえない |

このElirksでも特定環境下でしか動作しない種類があったという。カスペルスキーの調査では3%しかこの手法が使われていない |

特定環境下でしか動かないマルウェアはもちろん、.exeを叩けば起動するマルウェアと異なり、感染するユーザーが限られるというデメリットがある。

カスペルスキーが、これらの検体をVIRUSTOTAL(注:各社のアンチウイルスエンジンを持っており、チェックを同時に行えるサイト)に入れてみたところ、一度検知数が上がってから、再度下がる状態になったという。これは「チェック環境で動かないのでブラックリストから外したと想定される」ことであり、これらのマルウェアがベンダの検知を免れ、ターゲットのPCに侵入しやすくする狙いがあると説明された。