第3位 App Store迂回

いよいよ第3位。「App Store迂回」とは、App Store以外のサイトでiOSアプリが配布できることを指す。この事例が最初に確認されたのは2014年12月で、この時は悪意の"ない"、通常アプリの配布だったが、2015年はこれを不正プログラム入りアプリの配布に悪用した攻撃が、国内で確認された。

この攻撃は、「iOSアプリは安全である」というユーザーの認識の裏をかいたもので、岡本氏はこの点に警鐘を鳴らす。「iOSアプリは、App Storeからしかアプリをインストールできないという認識がありますが、App Store経由でなくても、アプリをインストールできる、という迂回路が見つかった。これを知っていないと、気づかないうちに不正アプリをインストールする危険がある」という。2015年は、この方法で、iOS端末をワンクリックウェア(アダルトサイトなどで同意のない不当な料金請求を行う画面を表示させるソフトウェア)に感染させる攻撃が確認された。

この「App Store迂回」はもともと、自社開発したアプリを限定された端末に配布するといった用途で使うプロビジョニングプロファイル(Provisioning Profiles)という仕組みを悪用したもの。Appleが開発者向けに提供している正規の機能だ。

対策のひとつは、「アプリは正規サイトからインストールする」こと。また、「この種の攻撃があることを知っている」こと。岡本氏は、ダウンロードするため誘導された先が不正サイトでも、「『App Storeからしかダウンロードできない』と思い込んでいると、不正アプリを疑わずにインストールしてしまいますから」と注意を喚起する。

第2位 標的型メール(標的型サイバー攻撃)

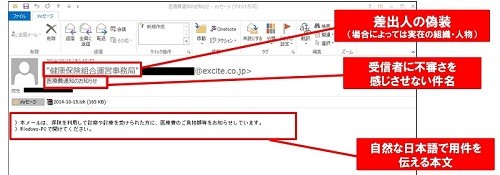

第2位は、標的型メール。よく知られる攻撃手法だが、2015年は、日本年金機構をはじめ、多くの企業が狙われ情報が流出したとして、岡本氏は「今年の日本のセキュリティの事件の中では大事件だった」と振り返る。

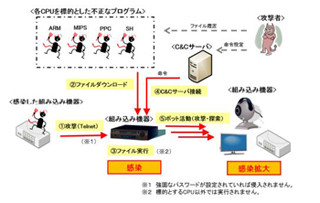

攻撃者は社内でやりとりしているメールを監視し、「1日前に行われたミーティングの議事録です」とか「明日の会議のアジェンダです」といった、職場の内情に合ったメールを送信する。実際、本当の社内報がメールで送られた後、これが監視されており「社内報に訂正があります」という標的型メールが送られた事例もあるという。業務として閲覧するので、非常に避けにくい攻撃だ。

メールには、あえてパスワードを付けた、ウイルス入りの圧縮ファイルが添付される(これには、セキュリティ製品の検出を逃れる役割もある)。このパスワードは、例えば個人の携帯電話番号の末尾といったような詳細情報に紐づくものもある。「これを見た人は信用してファイルを開いてしまう。メールを監視して内部情報を調べているなら、それ以上する必要がないんじゃないかと思うのですが(笑)。しかし攻撃者は、そこを入り口にして、より高度な機密情報を盗むわけです」と岡本氏。特に、管理者権限のIDやパスワードが狙われやすい。

標的型攻撃も2015年以前からあるが、日本年金機構の事件などで世に広められ、「業界に与えた影響が大きかった」ため、2位にランクインした。対策はまず、添付ファイルに注意すること、サンドボックス(外部から受け取ったプログラムを保護された領域で動作させることでシステムの不正操作を防ぐ機構)で開いて挙動を確認することなどだ。

第1位 不正広告

さて、長らく2015年のオンライン脅威をお届けしてきたが、堂々の第1位がこちら「不正広告」だ。

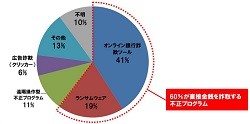

不正広告というのは広告経由の攻撃。Webのバナー広告というのは、広告媒体のWebサイトを集め、多数のWebサイト上で自動的に広告を配信する「広告配信ネットワーク」の仕組みで成り立っている。広告主と掲載媒体のあいだに、秒単位で広告とサイトのマッチングを判断するシステムが介在し、短時間でも、多数のサイトに一度に配信される。

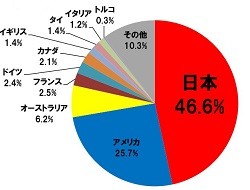

「今まではクリックをして、広告を実際に表示させるとウイルスに感染するという印象だったが、最近は、クリックしなくても、表示するだけで、脆弱性を攻撃され被害に遭ってしまう」(岡本氏)。2015年は、日本語の不正広告が確認され、日本が標的になった。影響するサイトの範囲の広さ、そして「インターネットを見るだけで感染につながる。『このオンライン脅威がヤバい』という趣旨なら間違いなく1番」ということで、2015年のオンライン脅威第1位を獲得した。

不正広告が混入する原因は、配信ネットワークへの不正アクセスによる改ざんのほか、不正広告自体を出稿する方法がある。しかし、広告ネットワークは複雑なため感染経路の追跡は困難だ。

2015年以前は、不正広告が日本の中で被害事例が少なく、「どれほどの脅威かわかっていなかった」という。2015年は、実際に不正広告が表示されたと思しきWebサイトが3,700件以上に上ることが確認された。いずれも正規のニュースサイトやメディアのサイト、まとめサイトなどで、「ユーザーにとっては『いつも見ているサイトを表示したら不正広告が出て、そのままウイルスに感染した』という、非常に怖い状況」(岡本氏)だ。「2015年、これが一番大きな話ですね」と語る。

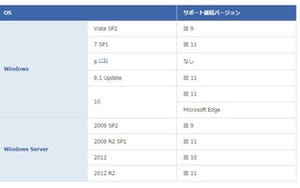

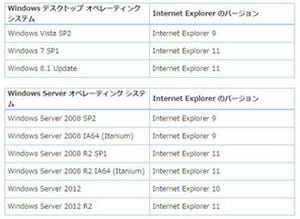

不正広告で使われる攻撃ツール(第4位に登場したエクスプロイトキット)は、FlashやIE、Javaの脆弱性を一括して攻撃。FlashやJavaなど、ひとつでも最新パッチを当てていないと、ウイルスに感染する。

対策は脆弱性をふさぐこと。岡本氏は「逆に言うと、脆弱性がふさがっていれば、何の問題もない」と説明する。「確実な対策は、脆弱性のパッチをあてすべて最新版にしておくこと」(岡本氏)という。