シマンテックは10月23日、この1月~8月の間、DDoS攻撃(分散サービス拒否)が増えているとブログで明らかにした。

DNSサーバーを踏み台にしてDDoS攻撃を仕掛ける「DNS増幅攻撃」の数は、前回の調査より183%増加しており、シマンテックが運営するセキュリティ動向を調査する「Global Intelligence Network」で最も多く確認された手口だったという。

第1四半期に多かったのは、NTP(Network Time Protocol) を利用した手口。これは、対象となるサーバーの多くでアップグレードや設定変更が実施されたためだと考えられるという。現在は減少傾向にあり、被害は沈静化している。

また、「SNMP v2(簡易ネットワーク管理プロトコル)」「SSDP(簡易サービス発見プロトコル」など、攻撃者が新たなプロトコルを試すケースが増えているという。

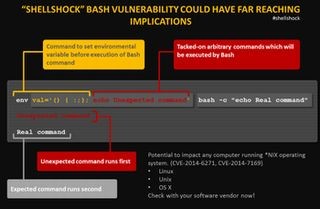

さらに、UnixサーバーではBashのShellShock脆弱性を悪用した攻撃が増えている。攻撃者は、UnixサーバーにDDoS スクリプトをインストールしておくことで、DDoSスクリプトや悪質なELFファイルがダウンロードされるとDDoSボットネットが構築される。

DDos攻撃は複雑化し、複数の手法を組み合わることが多い。例えば、特定の標的を狙う際に、DDoS攻撃をして注目を集めさせている間に、本来の目的である別の攻撃をする事例もあったという。

今後もDDos攻撃が減少する見通しはない。アンダーグラウンドのフォーラムでは、DDoS攻撃サービスが10ドル未満で取り引きされているのが現状だ。

11月5日のガイフォークスデイには、サイバー犯罪集団のアノニマスが「Operation Remember」と称して攻撃活動を行うと発表しているなど、多数のDDoS攻撃が実行される可能性があるとしている。