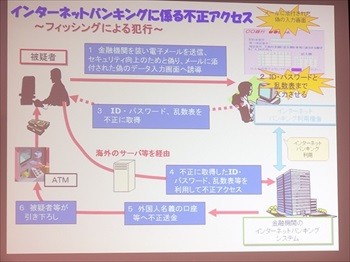

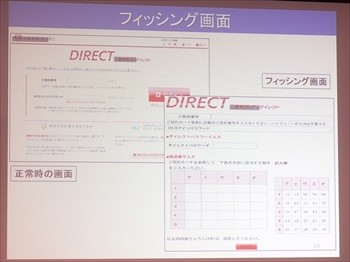

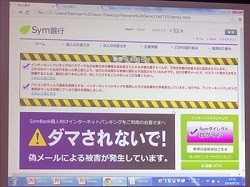

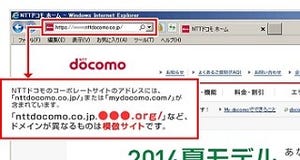

海外でフィッシング詐欺の被害が多発していた頃、日本では言語の壁もあって被害がほとんどなかったが、最近、国内でも自然な日本語のフィッシング詐欺メールが横行するようになり、被害が拡大している。「手口は古典的だがいまだに広がっており、被害に遭うユーザーがいる」と小竹氏は説明する。

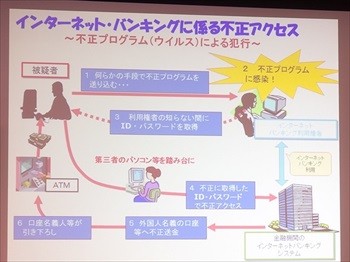

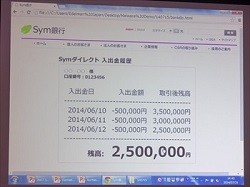

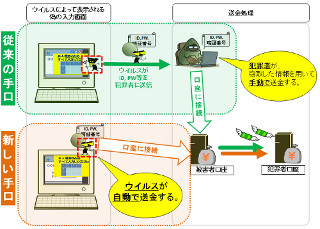

もう1つの手口がマルウェアを使ったもの。何らかの手段で被害者のPCにマルウェアを送り込み、その被害者がネットバンキングを利用すると、そのIDとパスワードなどを盗み、さらに第三者のPCを踏み台にして金融機関に不正アクセス。それを外国人名義の口座に不正送金し、出し子がATMから引き出す、という流れになっている。

これまでよく利用されているのは「SpyEye」や「ZeuS」と呼ばれるマルウェア・ボットネットで、最近はその亜種の「GameOver ZeuS」も多かったが、このGameOver ZeuSは、6月に警察庁や米連邦捜査局(FBI)など、国際的な協力でボットネットを使用不能(テイクダウン)にしている。

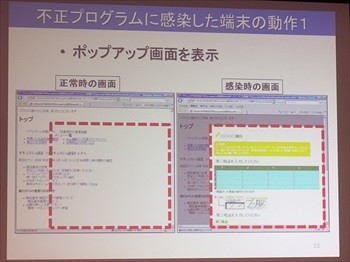

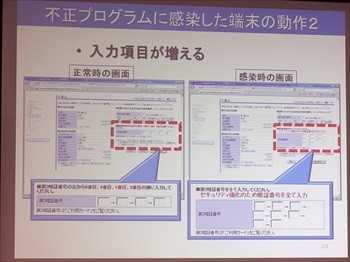

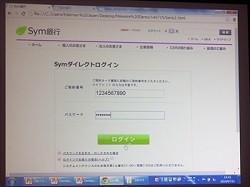

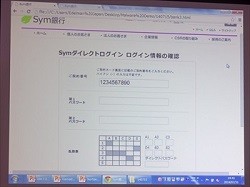

こうしたマルウェアの感染では、正常な時は表示されないポップアップ画面が表示され、IDとパスワードなどの入力が求められたり、正常時に比べて入力させられる項目が増えたりする。こうして入力してしまったIDやパスワードなどが盗まれてしまう。フィッシングやマルウェア以外に、法人では電子証明書の不正取得も原因の一つで、エクスポート機能を悪用することで、電子証明書が盗まれるそうだ。

警察庁では、今年5月に金融機関へのセキュリティ対策強化を申し入れた。金融機関が取るべき対策としてワンタイムパスワードの導入やセキュリティ対策ソフトの無償配布、インターネットからの送金限度額の引き上げサービスの停止、送金限度額の引き下げ、といった点を挙げる。

また、OSやアプリケーション、セキュリティソフトを最新版に更新する、不審な入力画面にIDやパスワードを入力しない、ワンタイムパスワードは携帯メールあてに送信する、2段階認証の導入といった対策も提示する。

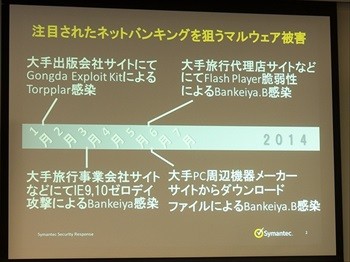

マルウェアを使い金融機関を狙う攻撃に関してSymantec Security Responseの浜田譲治氏は、今年に入っていくつものWebサイトが感染して、閲覧者のPCにマルウェアをダウンロードするように改変されていた例を紹介。これらはネットバンキングを狙うマルウェアがダウンロードされるようになっていたといい、こうしたマルウェアは、従来メガバンクを狙った設計になっていたが、最近は地銀や信金、信組もターゲットになっているという。

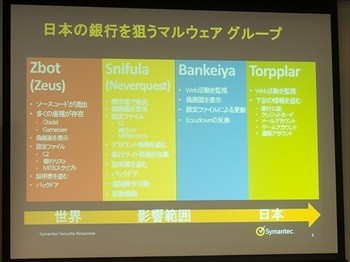

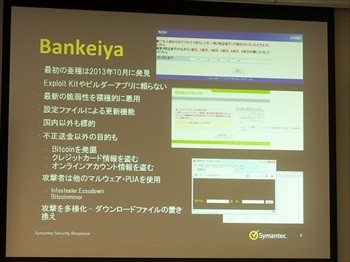

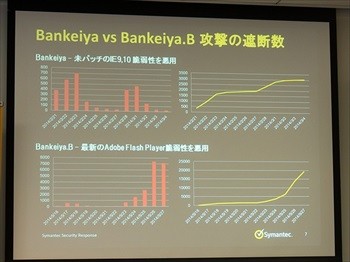

そうしたマルウェアは、ZeuS、Snifula、Bankeiya、Torpplarに大別され、その中でBankeiyaは、いわゆるExploit Kitなどの開発ツールを使わず、「自前にウイルスを開発している」(浜田氏)という。積極的に最新の脆弱性を悪用し、設定ファイルを更新することで機能を向上させるなどの機能を備えている。

マルウェアの標的は国内の銀行だけでなく国外にも手を広げ、不正送金以外にもBitCoin、クレジットカード情報、オンラインアカウント情報など、「あらゆる情報を盗もうとしている」(同)そうだ。

シマンテックでは、こうした不正送金被害に遭わないために、「脆弱性を突く不正侵入を防ぐこと」を重要視。ウイルス対策ソフトの定義ファイルのアップデートだけでは不十分で、各種の侵入防止機能を活用することを推奨し、その機能を備えた同社のNortonシリーズをアピールしている。