不謹慎な発言かもしれないが、犯人側にとって不運だったのは、ターゲットとなった組織と改ざんされた情報提供サイトの両方から、ラックが相談を受けたことだった。ラックは明示しなかったが、今回のケースでは名前を聞けばわかる程度の「情報提供サイト」に罠が仕込まれており、中央官庁や重要インフラ企業を含む20組織程度に絞った攻撃だったという。

また、別の相談をもとに解析を進めたところ、情報提供サイトに仕込まれたのが「未知の脆弱性を使っているらしい」と判断された。実際に被害にあった組織からの解析も含めて、脆弱性を使った攻撃プロセスが判明したというわけだ。

ラックが最初に相談を受けたのは8月中旬で、マイクロソフトのセキュリティアドバイザリが公開されたのは9月の中旬なので、最低でも1カ月間は対応策のない「ゼロデイ攻撃」だった。

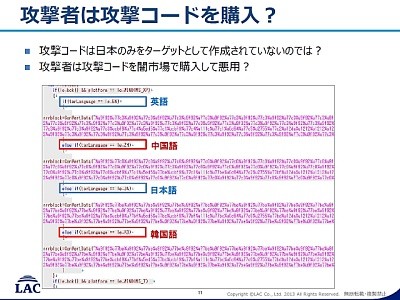

ラック側の解析では、日本の企業・官庁を狙った攻撃にも関わらず、英語・中国語・韓国語・日本語と、複数の言語に対応した攻撃コードが含まれていた。このため、「今回の脆弱性を攻撃ツールとして(闇市場)で売買されている可能性がある」と、ラックは考えている。

3つの条件がそろわなければ被害なし

今回は標的型攻撃なので、被害に遭うには3つの条件があるという。

1つ目は、当たり前ながら「攻撃対象であること」。今回はIPアドレスで絞られており、アクセス元のIPアドレス群でターゲットを絞っていた。つまり、罠を仕込んだWebサイトにアクセスしてきたPCのIPアドレスが、攻撃対象とするIPアドレスであった場合に、攻撃が発動する。

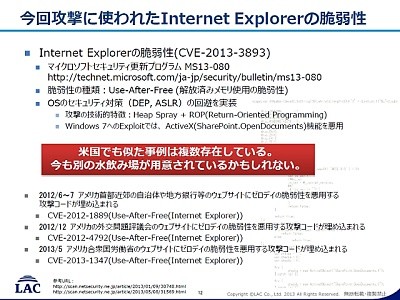

2つ目は攻撃対象のPC環境であること。今回の対象環境は「Windows XPまたはWindows 7における、IEからのアクセス」となっている。FirefoxやGoogle Choromeでは、罠を張ったWebサイトにアクセスしても、マルウェアには感染しないとのことだ。また詳細は省くが、Windows 7は脆弱性緩和技術「ASLR」(Address space layout randomization)を持っているので、これを回避して攻撃を成功させるためには、「オフィスのPCならほぼ間違いなく使っているであろう有名なアプリケーション」のインストールが条件となる。

そして3番目が「EMETを使用していない」ことだ。EMETは「Enhanced Mitigation Experience Toolkit」の略で、マイクロソフトが配布している脆弱性緩和ツールだ。6月にEMET4の日本語版がリリースされており、EMET4が有効になっている環境ならば、今回の攻撃は失敗に終わるという。

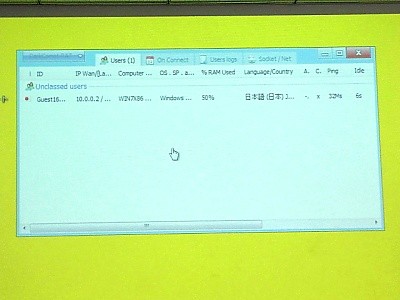

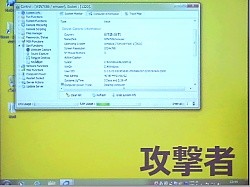

さて、ラックのデモを見る限り、マルウェアを送り込むために改ざんされたWebページをアクセスすると、IEがクラッシュする。これは、今回の脆弱性を使う限り避けられないようだ。ただ、この時点で本体の悪性プログラムがPCにダウンロードされてしまう。デモでは実際に使われた悪性プログラムではなく、別途用意したRAT(Remote Access Trojan)を使っていたものの、問題のURLにアクセスしたPCでファイル検索と転送が行われていた。

|

|

|

|

|

デモではRAT(Remote Access Trojan)を使用したので、感染者PCの詳細が表示できるだけでなく、ファイル名絞り込みの検索やファイルの転送が行われた。アナタのPCが、見知らぬ誰かからほとんど好き勝手にリモートコントロールされるということだ。デモとはいえ、この様子を実際に見るとゾッとする |

|

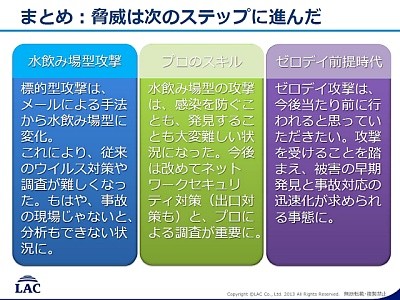

話がそれるが、今回の件では、攻撃用プログラムのダウンロードという「振る舞い」を検知するエンドポイントセキュリティソフトをインストールしていれば、被害を食い止めることが可能だ。今回の脆弱性はゼロデイで、攻撃用コードは新種であるため、ウイルス対策ソフトのパターンファイルで検出できなかった。また、ダウンロードされた悪性プログラムも、攻撃対象の組織が使用中のウイルス対策ソフト(パターンファイル)で確認できないように、攻撃側が確認していると推測できる。

公開されたセキュリティ更新プログラムは早急に適用を

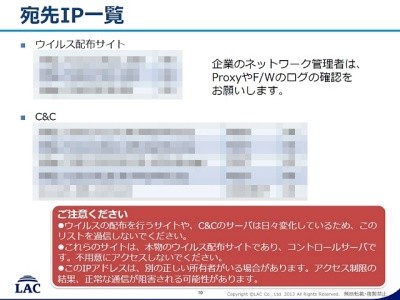

ラックは、標的型攻撃を受けたかもしれない企業・団体に対して、ProxyやFirewallログを確認してほしいとしている。解析した範囲では、攻撃対象のIPアドレスがハードコードされているようだ(この手のマルウェアにしては珍しいと思うが)。ウイルス配布サイトやC&Cサーバーへのアクセス記録があれば、ターゲットにされ、感染した可能性がある。ただし、その記録をもって感染したという直接的な状況ではない可能性と、悪性プログラムの配布サイトや遠隔操作指示を行うC&Cサイトは動的に変更されている可能性もある。

日本マイクロソフトは、家庭ユーザーに関して「自動更新を有効にしてほしい」、企業ユーザーに関しては「適用優先度1のMS13-080、MS13-081、MS13-083を至急適用してほしい」と述べている。パッチを適用することで、少なくとも今回の攻撃は阻止できるのだ。

ゼロデイ攻撃は注目されやすいが、そうそう頻繁に起きるものではない。むしろパッチが提供された後に、解析が進んで攻撃ツールとして使われる事例も多い。例えば、10月3日にカスペルスキーが注意喚起した「Icefog」は、ゼロデイ攻撃ではなく、既知の脆弱性を悪用したものだという。

ラックでは「水飲み場型攻撃×ゼロデイを悪用した攻撃の解説と対策」という無料セミナーを予定しており、こうしたセミナーも活用しながら、情報収集を行うとよいだろう。