トレンドマイクロは、2015年第2四半期セキュリティラウンドアップを発表した。これは、2015年4月から6月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

「気づけない攻撃」が多数発覚

今回のセキュリティアラウンドで、まずもって目を引いたのが「気づけない攻撃」である。これは、6月以降に発覚した情報流出事件といった15件の事例で、9割以上が外部からの指摘によって初めて確認されたことによる。つまり攻撃を受けていた組織側では、攻撃を受けていたことをまったく認識していなかったのである。

すでに標的型攻撃や標的型メールという言葉は、目新しいものではなくなっている。しかし、実際に自分が被害者であるという認識はきわめて低いレベルにとどまっているといえるだろう。その原因の1つが、標的型メールの8割が送信者を実在の組織を騙るなどの手口が使われているためだ。トレンドマイクロによれば、ネットワークの監視を行った組織のうち、「気づけない攻撃」で使用される遠隔操作ツールの外部への通信が発見された事例の割合は、2014年も2015年もおよそ4件に1件と変わっていないとのことである。大きな被害事例の発覚などをきっかけに、これまで気づけていなかった攻撃が表面化しただけと分析する。

再度、これらの攻撃事例の特徴をまとめると、以下の3点になる。

- 気づけない攻撃:15件中14件で外部からの指摘や指示により調査を行った結果、被害が発覚したと公表。被害組織自身ではそもそも攻撃に遭ったこと自体に気づいていない

- 侵入方法は標的型メール:15件中12件で侵入経路は標的型メールであることが判明

- 主な被害は個人情報:15件中8件で流出した情報が特定されており、そのすべてで個人情報の被害が発生

実際に使われた標的型メールの一例を紹介しよう。

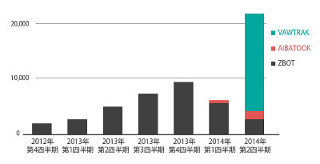

標的型攻撃の手順であるが、ますは図3のような標的型メールを送信することから始まる。メールには、RAT(攻撃者が外部からの遠隔操作を実現するために使用するツールの総称。Ramote Access Trojan、遠隔操作ツールとも呼ばれる)が仕込まれており、攻撃対象の組織に侵入すると、C&Cサーバー(攻撃者がRATに遠隔操作のコマンドを送るために使用するサーバー)と通信を開始する。結果、攻撃者の遠隔操作によって個人情報などが窃取されるのである。トレンドマイクロによれば、RATの1つとして「EMDIVI」ファミリーが使われている。その検出数の推移が図4である。

従来のウイルスや不正プログラムなどと比較すると、桁違いに少ないと思われるかもしれない。しかし、RATの多くは限定された範囲でのみ使われる。さらに、標的に特化して使用されるため、毎回そのプログラムや構造を変化させる(これが、従来のパターンマッチングでは、検出不可能な理由である)。したがって、ウイルスのような規模で検出されることはない。

しかし、6月に表面化した情報流出事例は、数か月前から侵入を受けていた点を踏まえると、「気づけない攻撃」がこれまで認識されてきたよりも広い範囲に対し行われていること、また、標的型メールによる侵入自体に気づけていないケースがある可能性を示唆しているとトレンドマイクロでは、分析している。

「システムは侵入されるもの、情報は流出するもの」という前提での対策が求められる。さらに、その組織に保存される情報の価値や優先度なども事前に検討する必要があるだろう。そして、情報流出が発生(発覚)した際の対応も、事前に準備する必要があるだろう。

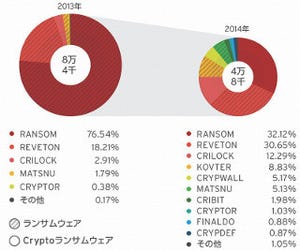

法人を狙ったランサムウェアが急増

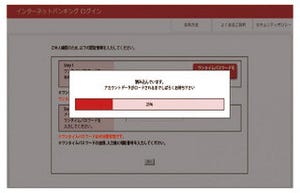

ランサムウェアは、なんらかの方法によりPCの利用をできないようにする不正プログラムである。ランサムウェアの多くは、回復するためにと称し、金銭(身代金)などを要求するものが多い。最近、急増しているのが、Cryptoランサムウェアである。これは、PC内のデータやファイルを暗号化し、元に戻すために身代金を要求するものである。もともと英語圏で、被害が発生していた。しかし、明らかに日本を攻撃対象としたランサムウェアも登場している(図5)。

感染した環境が日本語だと、図5のように日本語で要求メッセージが表示される。これを見ると、かなりこなれた日本語となっている。かつては自動翻訳などにより、不自然な日本語が多かった。このあたりも、明確に日本を攻撃対象としていることがうかがえる。さて、Cryptoランサムウェアの暗号化であるが、かなり強力であり、自力で元に戻すことは不可能に近い(この点もやっかいなポイントである)。

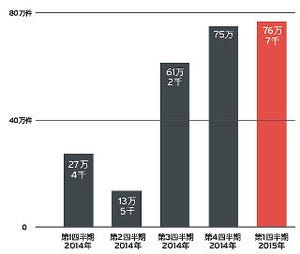

そのランサムウェアが、個人ではなく法人を攻撃目標としている。図6は、法人からの調査検体におけるランサムウェアの数推移である。

前年同期比4.2倍となっている。トレンドマイクロのサポートセンターに寄せられた日本国内の法人ユーザーからのランサムウェアの問い合わせ数の推移が図7である。

過去1年間は、ほぼ3か月に1件程度で推移していた。しかし、第2四半期だけで17件と急増している。このことからも、法人を攻撃対象としたランサムウェア攻撃の増加が見てとれる。法人を攻撃目標とする場合、共有フォルダなどのデータやファイルが狙われることが多い。状況によっては、甚大な被害となることがある。

このようなランサムウェアへの対策であるが、まずは脆弱性の解消である。ランサムウェアの感染経路であるが、改ざんされたサイトや不正広告を悪用して、脆弱性攻撃ツールであるエクスプロイトキットを設置した不正なWebサイトへ誘導して、感染させるパターンが確認されている。したがって、脆弱性の解消が重要な対策となる。上述のように、共有フォルダが暗号化されることもある。こまめなバックアップもいざというときの重要な防御策となるだろう。

グローバルセキュリティラウンドアップでも、ランサムウェアの脅威は指摘されており、今後も続くと予想される。他にもネットバンキングを狙ったフィッシング詐欺の拡大といったことも指摘されている。時間に余裕があるならば、ぜひ、読んでもらいたい。