4月11日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

サガン鳥栖スタッフのPCがEmotet感染

サガン・ドリームスが運営するプロサッカーチーム「サガン鳥栖」に所属するスタッフ1名のPCが、マルウェアのEmotetに感染。これにより、なりすましメールの送信が行われた。

発覚したのは3月28日。クラブスタッフを装ったアドレスから、なりすましメールの発信が判明した。3月29日に社内の全PCでウイルススキャンを行ったところ、スタッフが使用するPC1台からEmotetを検出。当該PCはネットワークから遮断後、Emotetの駆除作業を実施した。3月30日以降も継続して、社員PCのウイルススキャンを実行している。

同社はなりすましメールを受けとった場合、送信元に心当たりのないメールは開かずに完全削除、開封前の送信元アドレスの確認、メールを開封してしまっても添付ファイルや本文中のURLにはアクセスしない、などを呼びかけている。

厚生労働省が委託する事業相談員のPCがマルウェア感染

厚生労働省は4月8日、新潟市革新的農業実践特区における「雇用労働相談センター」設置事業の相談員のPCが、マルウェアに感染したことを明らかにした。この事業の受託者は監査法人トーマツ。

マルウェアへの感染は、3月28日にトーマスが選任した相談員が、不審メールの添付ファイルをクリックしたことで発生。これにより、相談員もしくは受託者名義のなりすましメールが送信された。事態を把握後、ただちに当該PCをインターネットから遮断している。

マルウェアに感染したPCでは、相談員を含む事業に係る職員の個人情報27名分、相談者や実施セミナーの参加者68名分を保存していた。内容は、氏名、メールアドレス、住所、電話番号、会社名、所属部署、役職、相談内容の一部など。

厚生労働省は、当該事業の受託者に対して個人情報の適切な取扱いと再発防止の徹底を図るよう指導。情報セキュリティに関する監査を実施していくとのこと。なお、発表時点で相談者やセミナー参加者の個人情報は漏えいしていない。

電通プロモーションプラスの情報サイト「BAE」で不正アクセス

電通プロモーションプラスのプロモーション情報サイト「BAE(ベイ)」において、運用サーバーが不正アクセスを受けた。これにより顧客の個人情報が外部に流出した可能性がある。

不正アクセスは3月16日に検知。調査を行ったところ、3月18日に内部情報が流出した可能性を確認。内部情報には、問合せ登録とメールマガジン登録における顧客の個人情報が含まれており、同日に「BAE」の運用サーバーを停止。外部からの通信も遮断した。

外部流出の可能性のある個人情報は、2018年3月5日~2021年6月28日の問合せ登録情報が98件。情報詳細は、氏名、会社名、業種、職種、電話番号、メールアドレス、閲覧記事、問合せ種別、問合せ内容、BAEを知ったきっかけ。

2021年5月6日~6月29日、9月12日~12月4日の期間では、メールマガジン登録情報153件も対象。情報詳細は、氏名、会社名、部署名、メールアドレス、興味関心ジャンル、興味関心テーマとなる。

今後は、これまで以上に厳重な情報セキュリティ体制を構築し、再発防止を徹底していくとしている。発表の時点で個人情報の不正利用の報告はない。

キングソフト、WPS Office for WindowsにACL設定不備の脆弱性

4月15日の時点で、キングソフトのWPS Office for Windowsに脆弱性が存在する。対象は、「WPS Office for Windows v11.2.0.10258」より前のバージョン。

脆弱性はACL設定の不備。WPS Office for Windows のインストーラに存在する。インストール時、Windowsへ登録するときに実行ファイルを管理者権限で実行するが、このインストール実行ファイルが置かれているディレクトリのACL設定が適切ではなかった。

このため、管理者権限を持たないユーザーが、インストールディレクトリ内のファイルを改変できる。インストールディレクトリ内に任意のファイルを置けるため、管理者権限取得の可能性がある。最新バージョン「v11.2.0.10258 」ではこの脆弱性を解消している。

マイクロソフト、4月のセキュリティ更新プログラムをリリース

マイクロソフトは4月13日(米国時間)、セキュリティ更新プログラムの情報を公開した。緊急6件、重要10件の脆弱性を修正している。早期に適用したい。

■緊急:リモートでコードが実行

・Windows 11

・Windows 10 v21H2、v21H1、v20H2、v1909

・Windows Server 2022(Server Core installationを含む)

・Windows Server 2019、2016、v20H2(Server Core installationを含む)

・Windows 8.1、Windows Server 2012 R2、Windows Server 2012(Server Core installationを含む)

・Microsoft Dynamics 365

■重要:リモートでのコード実行

・Microsoft Office

・Microsoft SharePoint

・Microsoft Azure Site Recovery(VMwareからAzureへのディザスターリカバリー)

■情報漏えい

・Microsoft Skype for Business Server and Lync Server

・Microsoft Azure SDK for .NET

■サービス拒否

・Microsoft .NET

・Microsoft Malware Protection Engine

■特権の昇格

・Microsoft Visual Studio

■なりすまし

・Microsoft Defender for Endpoint

・Microsoft On-Premise Data Gateway

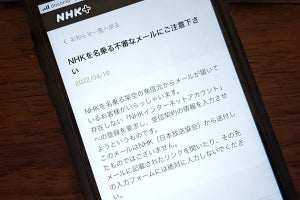

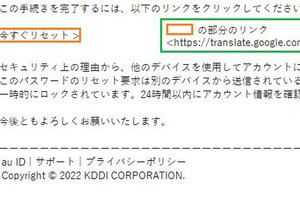

自衛隊の大規模接種センターを騙るフィッシングに注意

4月13日の時点で、自衛隊 大規模接種センターを騙るフィッシングメールが拡散している。メール件名の一例は以下。

- 【重要】自衛隊 大規模接種センターの概要 予約サイト案内(予約・受付案内)

メールでは、自衛隊 大規模接種センターの予約について記載。予約を取るようにとURLを記載し、フィッシングサイトへ誘導する。リンク先はコロナワクチンナビを模したデザインになっており、氏名、住所、メールアドレス、クレジットカード情報などの入力欄がある。もちろんこれは罠。誤って情報を入力しないように注意したい。