6月25日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

CMS「Drupal」の脆弱性を利用して仮想通貨「Monero」を発掘する攻撃

6月28日の時点で、コンテンツ・マネジメント・システム(CMS)「Drupal」の脆弱性を利用するネットワーク攻撃が確認されている。攻撃は感染サーバーをボット化し、仮想通貨「Monero」を発掘するというもの。

この攻撃は、出所を特定されないようにするため、匿名通信システム「The Onion Router(Tor)」ネットワーク内から実行されていた。インストールされる「Monero」発掘ツールは、オープンソースの「XMRigVer. 2.6.3」を利用しており、対象サーバーが侵害可能かどうかも確認するという。こうして悪用された脆弱性は、仮想通貨の発掘以外の攻撃にも転用できる点には注意が必要だ。

すでに脆弱性を修正する更新プログラムが提供されているので、対策は「Drupal」のアップデートとなる。サポート対象外のバージョンを使用している場合は、セキュリティ情報をチェックして脆弱性に対処すること。

大手企業に偽装する不正アプリ「FAKESPY」に注意

6月26日の時点で、Android向け不正アプリ「FAKESPY」が確認されている。日本と韓国の利用者から、情報が窃取されてるという。

「FAKESPY」は、テキストメッセージ(ショートメッセージ、SMSなど)を利用して、対象を不正なWebサイトへと誘導する「スミッシング(SMS+Phishing)」によって拡散。「スミッシング」は、ユーザーの警戒心を下げるため、有名企業からのメッセージを偽装していることが多い。

不正に収集する情報は、端末に保存されているアカウント情報、連絡先、通話記録、ユーザーの入力情報など。さらに、正規アプリに偽装したオンライン銀行詐欺ツール(バンキングトロジャン)をダウンロードする。現在のところ、「FAKESPY」に狙われているのは日本語または韓国語を話す者限定。設定の微調整が行われていることから、対象範囲がさらに拡大することも考えられる。

攻撃の例としては、まず荷物の不在通知を装ったSMSメッセージが送られてきて、メッセージ内のリンクをクリックするように伝えてくる。だがクリックすると不正なWebサイトへ飛ばされ、不正アプリをダウンロードさせられる。

さらに、「FAKESPY」が利用可能なオンライン銀行アプリがインストール済みだと、正規アプリに似せて作った偽アプリなどに置き換えてしまう。偽アプリは認証情報の入力を要求し、フィッシングで情報を窃取。オンライン銀行アプリ以外にも、仮想通貨取引アプリやeコマースアプリの偽アプリも利用するとしている。

プリンスホテル、不正アクセスにより予約システムの顧客情報が流出

プリンスホテルは6月26日、同社の外国語Webサイト(英語、中国語、韓国語)上の予約システムについて、外部から不正アクセスを受け、個人情報が流出したことを公開した。

このWebサイトは「ファストブッキングジャパン」に運営を委託しており、親会社であるフランス法人「ファストブッキング」が所有するサーバーを使用。このサーバーに対して不正アクセスが行われた。なお、日本語Webサイトについては個人情報の流出はない。

流出した情報は、氏名、国籍、郵便番号、住所、メールアドレス、予約金額、予約番号、予約ホテル名、チェックイン日、チェックアウト日、クレジットカード情報など。流出件数は6月15日が58,003件。6月17日が66,960件となる。

同社は再発防止策として、関連規程の再周知の徹底や、第三者によるセキュリティの安全性チェックの徹底などを行うとしている。

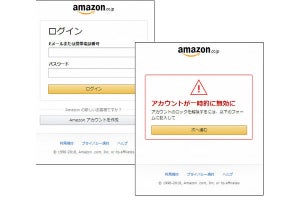

Amazonカードを騙るフィッシングメールに注意

6月29日の時点で、Amazonを騙るフィッシングメールが確認されている。メールの件名は「アラート:あなたのアカウントは閉鎖されます。」など。メール内に記載されているリンク先に飛ぶと、類似のフィッシングサイトに誘導されてしまう。

マイナビニュース(パソコン)でも報じているように、フィッシングメールの文面には不自然な日本語が散見されるため、こうした「おやっ?」と感じるようなところを見逃さないようにしたい。