図9は、2015年に明らかになった国内の情報漏えい被害である。

年金機構の一件は、覚えている方も多いであろう。この一覧から、浮かびあがることがいくつかある。発覚原因は多くが外部からの指摘であった。つまり自分では気付けていない、ということだ。そして、侵入経路のほとんどが標的型メールである。水飲み場型もサイトへ誘導するためのメールが使われているので、同じと見てもよいだろう。

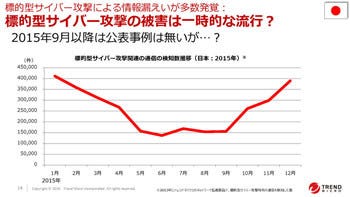

また、情報漏えいの公表は6月に集中しており、9月以降は公表事例はない。これをもって一時的なものといえるかどうか。トレンドマイクロでは、ネットワーク上で、標的型攻撃で行われる特徴的な通信(遠隔操作、隣接するアクティブディレクトリへの攻撃)を監視した。

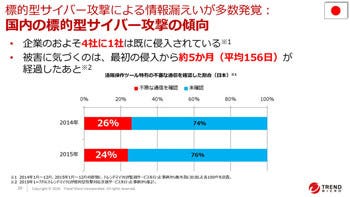

6月から8月にかけては、少ない。これは、6月の情報漏えい被害の公表が多く、攻撃者側も発覚を恐れ、やや攻撃の手を緩めたのではないかと推察する。岡本氏は、公表とは関係なく、継続的に標的型攻撃が行われていると指摘する。実際に公表されるのは氷山の一角であり、気付かない人のほうが圧倒的であるということだ。それを示唆する調査が、図11である。

2014年も2015年も4社に1社の割合で、標的型攻撃で使われる遠隔操作の特有の通信が検知されている。つまり、攻撃者に侵入されているということだ。すでに、情報が奪取された可能性がきわめて高い。さらに、標的型メールの到着(この時点を標的型攻撃のスタートとする)から実際の被害に気付くのは、多くの場合、5か月くらいかかっていた。長いものでは、400日間といった事例もあったとのことだ。気付いた頃には、多くの情報が漏えい済みである可能性が高い。

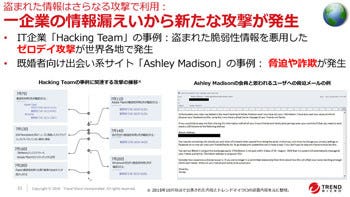

こうして奪取された情報を使い、新たな攻撃も行われている。岡本氏は、イタリアのIT企業Hacking Teamと米国の出会い系サイトのAshley Madisonの事例を紹介した。Hacking Teamの事例では、盗まれた脆弱性情報を使って、ゼロディ攻撃が世界で行われた。