|

日本マイクロソフトは9日、毎月定例で提供している月例のセキュリティ更新プログラム(月例パッチ)の9月分を公開した。12件の脆弱性情報が公開され、深刻度がもっとも高い「緊急」が5件、2番目に高い「重要」が7件となっている。すでに悪用が確認されている脆弱性もあり、対象となるユーザーは早急のアップデートが推奨されている。

なお、同社では8月19日に定例外の緊急パッチとして「MS15-093 Internet Explorer 用のセキュリティ更新プログラム (3088903)」を公開しており、こちらの適用も早急に行うことが推奨されている。

Internet Explorer 用の累積的なセキュリティ更新プログラム (3089548)(MS15-094)

MS15-094は、Internet Explorerに複数の脆弱性が存在し、最悪の場合、特別に細工されたWebページを表示するだけでリモートでコードが実行される、というもの。

IEの複数のメモリ破損の脆弱性、特権の昇格といった脆弱性があり、一部のメモリ破損の脆弱性はすでにインターネット上で脆弱性情報が公開されていたが、悪用は確認されていないという。

対象となるのはInternet Explorer 7/8/9/10/11で、最大深刻度は「緊急」、悪用可能性指標は「1」などとなっている。

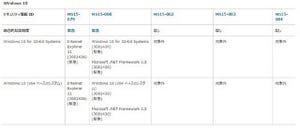

Microsoft Edge 用の累積的なセキュリティ更新プログラム (3089665)(MS15-095)

MS15-095は、Windows 10用の新ブラウザである「Microsoft Edge」にリモートでコードが実行される複数の脆弱性が存在するというもの。メモリ内のオブジェクトに不適切にアクセスすることでリモートでコードが実行されるというもので、最悪の場合、Webサイトを表示しただけで攻撃が行われる。

このうち1件の脆弱性に関しては、すでにインターネット上で情報が公開されていたが、悪用の形跡はないという。

対象となるのは、Windows 10 32/64bitで動作するMicrosoft Edge。最大深刻度は「緊急」、悪用可能性指標は「1」などとなっている。

Microsoft Graphics コンポーネントの脆弱性により、リモートでコードが実行される (3089656)(MS15-097)

MS15-097は、WindowsやOfficeなどでグラフィック表示を行うGraphicsコンポーネントに複数の脆弱性が存在。特権の昇格やセキュリティ機能のバイパス、リモートでコードが実行されるといった攻撃が行われる危険性がある。

OpenTypeフォントの解析における脆弱性やバッファオーバーフローの脆弱性などに加え、セキュリティ機能であるKernel Address Space Layout Randomization(KASLR)バイパスされる脆弱性は、すでにインターネット上で情報が公開されており、Windowsカーネルモードドライバーの複数の特権の昇格に関する脆弱性は、さらに悪用も確認されているという。

特権の昇格やセキュリティ機能のバイパスの脆弱性は、リモートでコードが実行される脆弱性と組み合わせて攻撃が行われることが一般的のため、早期のアップデートが求められている。

対象となるのは、Windows Vista/7/8/10/RT/RT 8.1、Server 2008/2008 R2/2012、Office 2007/2010、Lync 2010/2010 Attendee/2013/Basic 2013、Live Meeting 2007 Console。最大深刻度は「緊急」、悪用可能性指標は「2」などとなっている。

Windows Journal の脆弱性により、リモートでコードが実行される (3089669)(MS15-098)

MS15-098は、手書きノートソフトの「Windows Journal」に複数の脆弱性が存在し、特別に細工をされたジャーナルファイル(.jnt)を開いた場合に、リモートでコードが実行されるというもの。

Windows Journalを利用していない場合は、Windowsの機能からアンインストールをするか、jntファイルの関連づけを削除することで、攻撃を回避することもできる。

対象となるのはWindows Vista/7/8/10/RT/RT 8.1、Server 2008/2008 R2/2012で、最大深刻度は「緊急」、悪用可能性指標は「3」となっている。

Microsoft Office の脆弱性により、リモートでコードが実行される (3089664)(MS15-099)

MS15-099は、Officeにメモリ破損やなりすましの脆弱性など複数の脆弱性が存在。最悪の場合、リモートでコードが実行される危険性がある。

このうち、不正なグラフィックファイルを含むEPSファイルを開いたときなどにリモートでコードが実行される脆弱性は、インターネット上では公開されていないものの、標的型攻撃での悪用が確認されているということで、早急なアップデートが必要だ。

レジストリを操作してEPSIMP32.FLTへのアクセスを拒否することで攻撃を回避することは可能で、Fix it(https://support.microsoft.com/ja-jp/kb/3092845)も公開している、としているが、現時点ではサイトにアクセスでいないようだ。

対象となるのはOffice 2007/2010/2013/2013 RT、Office for Mac 2011/2016、Microsoft Office 互換機能パック、Microsoft Excel Viewer、SharePoint Foundation 2013、SharePoint Server 2013、Office Web Apps Server 2013。最大深刻度は「緊急」、悪用可能性指標は「1」などとなっている。

その他の脆弱性

これに加え、緊急度「重要」の脆弱性が7件公開されている。

・Active Directory サービスの脆弱性により、サービス拒否が起こる (3072595)(MS15-096)

・Windows Media Center の脆弱性により、リモートでコードが実行される (3087918)(MS15-100)

・.NET Framework の脆弱性により、特権が昇格される (3089662)(MS15-101)

・Windows タスク管理の脆弱性により、特権が昇格される (3089657)(MS15-102)

・Microsoft Exchange Server の脆弱性により、情報漏えいが起こる (3089250)(MS15-103)

・Skype for Business Server および Lync Server の脆弱性により、特権が昇格される (3089952)(MS15-104)

・Windows Hyper-V の脆弱性により、セキュリティ機能のバイパスが起こる (3091287)(MS15-105)