ロシアのカスペルスキー・ラボのセキュリティリサーチチームは、世界各国の広範囲な地域において、「The Mask」と称するサイバースパイ活動が行われていたことを発表した。

|

ドミニカ共和国でのSecurity Analyst Summitにて、The Maskの発表を行うカスペルスキー・ラボのコスティン・ライウ(Costin Raiu)氏(YouTubeの動画より) |

カスペルスキー・ラボによると、The Maskという名前は、コードの中に「Careto」というスペイン語の記述があったことから名づけられており、スペイン語を母国語とする犯罪集団と推測している。以下の画像は、カスペルスキー・ラボの発表文書(PDF文書)より抜粋。

The Maskは、ターゲット向けに送信されたスピアフィッシングメールを使って、マルウェアを仕込んだWebサイトにユーザーを誘導し、ユーザーのPCにマルウェアを感染させようと試みる。

このWebサイトには仕掛けがあり、メール以外からのアクセスでは不正コードの感染を行わない。よって確認が難しいだけでなく、世界的に有名な新聞社のようなドメインを使用していることから、騙されやすいという。

The Maskは、モジュール構造による多種多様なツールセットを使用しており、高度なエクスプロイトやマルウェアコード、ルートキット、ブートキットが使われている。攻撃対象も、Windows、Mac OS X、Linuxが確認されているほか、AndroidやiOSも対象となっている可能性もある。

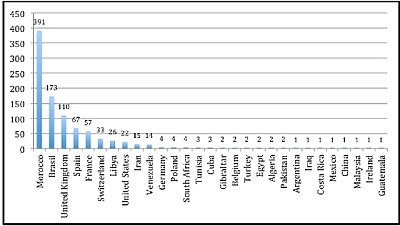

標的になったのは、世界31カ国の政府機関、在外公館、大使館、電力会社、石油企業、研究機関、活動家など。主に、中東、ヨーロッパ、アフリカ、南米アメリカの地域がターゲットとされている。The Maskの目的は感染マシンから機密情報を奪取することであり、オフィス文書だけでなく、暗号鍵、VPN設定、SSH鍵、RDPファイルなど、他のPCやサーバーにアクセスするための情報も盗まれた。

カスペルスキー・ラボが把握しているところによると、The Maskに使われた約90のC&Cサーバー(感染マシンに対して指示を与えるサーバー)は、カスペルスキーのセキュリティチーム「GReAT」(Global Research and Analysis Team)がこの攻撃のプレビューを公開した数時間後に、すべてシャットダウンしているという。

The Maskに対して、カスペルスキー・ラボのGReATディレクターであるコスティン・ライウ氏は、次のように述べている。

「複数の理由から、The Maskは国家が支援する攻撃であると考えられます。まず、この攻撃の背後にいるグループは極めて高度な専門技術を有していることが確認されました。インフラストラクチャの管理手法や活動の即時停止をはじめ、アクセスルールによって好奇の目をそらしていること、ログファイルを削除せずにワイプしていることなどから、APT 攻撃の実行における専門性の高さがうかがえます。

以上のような理由から、The Maskは『Duqu』(後述)より洗練されたAPT(ターゲット型)攻撃であり、現時点で最も高度な脅威の1つとなっています。 APTの運用において、一般のサイバー犯罪集団がこれほどのセキュリティ操作を施すというのは、普通では考えられません。

この攻撃者集団は、インフラストラクチャの管理方法から見て、高度なマルウェア『Flame』の集団よりもさらに上です。スピードや専門技術については、Flameやこれまでに見てきたどの攻撃者集団を上回っています。」

このコメントで言及している「Duqu」は、2011年に発見された標的型攻撃用マルウェアだ。2010年に話題になった、「Stuxnet」を作成したグループによるものと言われている。「Flame」は2012年に発見された標的型攻撃用マルウェアで、Stuxnetの20倍の規模があり、まだ全容はつかめていない。

こうした(過去に使われた)大規模な標的型攻撃の名称を引き合いに出していることから、The Maskは非常に高度で洗練された標的型攻撃用マルウェアと言えるだろう。ユーザー側としては、Windowsやアプリケーション、セキュリティ対策ソフトの更新プログラムは迅速に適用する、メールの添付ファイルや本文中のURLをうかつにクリックしないといった、「できること」を改めて見直しておきたいところだ。