B71作戦

Operation B71と名付けられたMicrosoftの作戦は、3月19日に決行された。Zeusとその変種であるSpyEye、Ice-IXという3種類のボットネットに対するもので、同社のサイバー犯罪対策部門であるMicrosoft Digital Crime Unit(DCU)とFS-ISAC、NATCHA(電子決済協会)、セキュリティ企業のKyrus Techが中心となり、さらにF-Secureなどの協力も得て、まずは民事訴訟を行った。

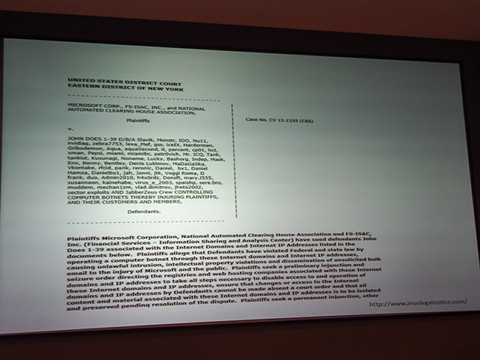

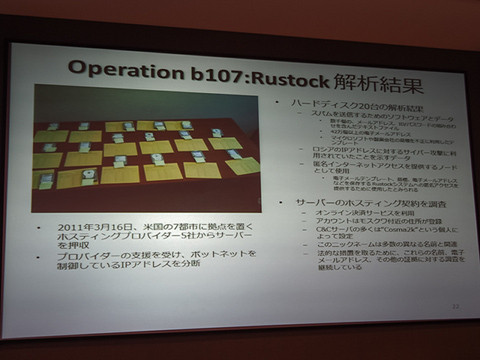

これは、不詳の被告人を対象とした「John Does 1-39」訴訟で、これまでのWaledac、Rustock、Kelihosといったボットネット対策でも行われており、マイクロソフトの商標違反を訴え、ホスティングプロバイダにホストされた該当サーバーの差し押さえと証拠保全を狙ったものだ。

さらに今回、新たに米国の組織犯罪対策法(RICO法)を活用。通常は刑事訴訟で使われるが、これを民事訴訟で利用し、これにかかわった犯罪者全てに対して訴訟を起こした。

3月23日には、米ペンシルバニア州とイリノイ州の2カ所にホストされていたC&Cサーバーの差し押さえが実施され、保存されていたデータや情報を押収。さらにZeusのボットネットに関連するIPアドレス2つを無効化。そしてC&C押収で判明した800のドメインを検査して、該当する感染PC数千台の特定を進めた。

今回の取り組みは、DCUやTrust Worthy Comuputing(TwC)など、マイクロソフト内のジョイントプロジェクト「MARS」(Microsoft Active Response for Security)の活動の一環で、ボットネットを停止し、感染PCをボットのコントロールから取り戻すことを目的としている。

現時点で、Zeusの全容は明らかになっていないが、得られた情報を世界のISPやCERTに提供してさらなる対策を進めていく考え。Zeusのようなボットネットを使った攻撃は、犯罪者側のコストが安く、効率的に金銭が奪えるため、マイクロソフトでは、こうした活動を続け、「犯罪のコストを上げていくことで、サイバー犯罪にかかわる人間を減らしていく」(同)ことを目標としている。

過去の作戦

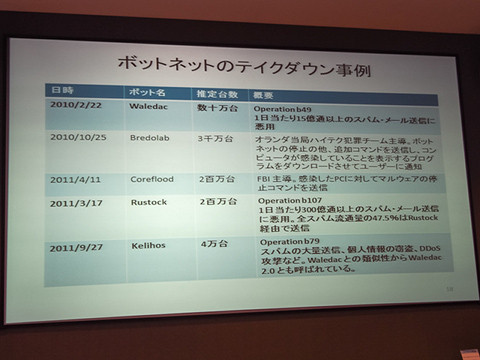

これまでボットネットをテイクダウンしてきた実績としては、マイクロソフトが中心になったもの、協力したものなどを含めて複数あり、2010年2月から2011年9月にかけて、Waledac、Bredolab、Coreflood、Rustock、Kelihosといったものがある。

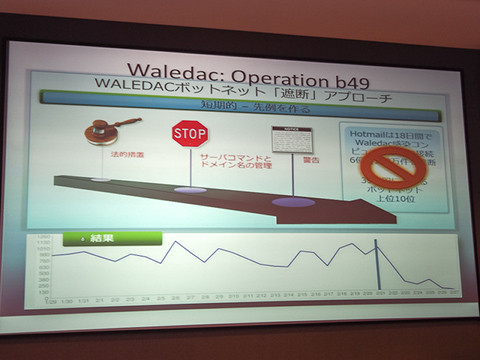

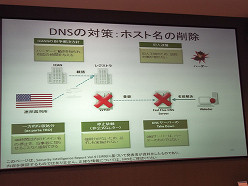

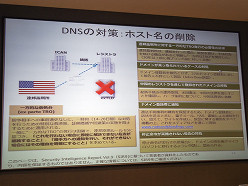

こうした対策では、C&Cのドメインネームをテイクダウンすることが重要になり、法的根拠のために訴訟が必要となる。該当するドメインネームを管理するレジストラに停止依頼をしても、強制力がないため、実施されない場合がある。ICANNの紛争解決方針では、停止まで最長42日間と長く、ドメインを所有する側にも連絡が行くため、テイクダウンのための作戦が進行中であることが分かってしまう。そのため、米連邦裁判所に訴訟を起こしてTRO(一方的な仮処分)を実施すれば、48時間以内に、相手側に知られることなくドメインネームを停止させられる。

|

|

C&Cをテイクダウンするためにはドメインネームを停止する必要があり、しかも気付かれないうちに複数を一気に停止することがポイントになる。そのため、米連邦裁判所による一方的な仮処分を活用する。レジストラが仮処分に応じない場合、ドメインの所有権自体をマイクロソフトに移行して停止する措置も行っているそうだ |

|

この仮処分は、ブランド模造品を作る工場を摘発する場合などに使われており、クリアするべき条件は多いが、これを活用することで、素早いテイクダウンが可能になるという。この訴訟では、ドメイン自体が乗っ取られている可能性も考え、登録者ではなく被告人不詳として訴訟したという。また、使われていたドメインの大半が中国のレジストラを通じて取得されており、中国法務省に対し、ハーグ条約に基づく対処を要請し、ドメイン停止にこぎつけたそうだ。

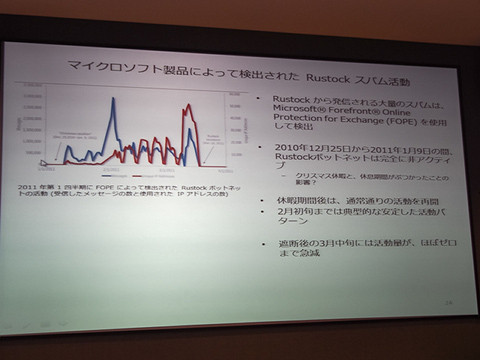

例えばRustockのテイクダウンを行った結果、スパムメールの送信量がほぼゼロにまで急減。これらの対策によって、「一部の観測では、世界のスパムの9割が減少した」(同)とされ、高橋氏自身、国内大手企業のIT部門から「スパムが明らかに減っている」という報告を受けているという。