既報のとおり、無線LANのセキュリティプロトコルであるWPA(Wi-Fi Protected Access)2に、脆弱性が見つかった。この話題が大きく取り上げられる最大の理由は、ネットワーク、ひいてはインターネットにつながる大半の機器に影響があるからだ。最初の報道から数日が経過したところで、各社の対応状況をまとめてみた。

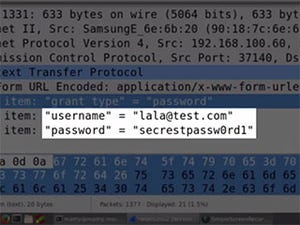

無線LAN(Wi-Fi)の通信はWPA2で暗号化されているが、今回の脆弱性を悪用されると、情報を盗まれる可能性がある。「どの情報が盗まれるのか」「自分の環境は安全だろうか」という点だが、今回の脆弱性はKey Reinstallation Attack手法から「KRACKs」と呼ばれる。主要なターゲットとなるPCやスマートフォンといった無線LAN子機と、無線LANアクセスポイント間のトラフィックに対して中間者攻撃(Man-in-the-middle)を仕掛けることで、暗号化した入力データの盗聴が可能になるというものだ。

詳細は割愛するが、Microsoftは10月10日(米国時間)にリリースしたセキュリティ更新プログラムによって、Windows環境については対策済み。さらに、深刻度は「重要」に分類しているが、「悪用される可能性は低い」(4段階中で下から2番目)に設定している。これは、悪用するための諸条件が厳しいという理由からだ。

iPhoneやAndroidデバイスは数週間の注意が必要

Windows以外については、まずiOSやmacOSを提供するAppleは公式コメントを発表していないが、数週間以内にセキュリティパッチのリリースを予定している。Androidの提供元となるGoogleも同様だ。

個人的に気になるのは、やや古いAndroidデバイスである。WindowsやmacOSと異なり、AndroidはGoogleがセキュリティパッチを作成し、それをOEMベンダーが必要に応じて取得する。次に、OEMベンダーが自社製品で動作検証を行い、エンドユーザーに提供される仕組みだ。そのため、製品ライフサイクルを終えた古いAndroidデバイスには、KRACKsの脆弱性が解消されないままとなる可能性が拭い切れない。

無線LANルーターはメーカー対応待ち

無線LANルーター側の対応はどうだろうか。各社は対応策を講じるために調査中と現状報告しつつ、新ファームウェアの開発に取り組んでいる。下記は各ベンダーが設置した情報ページを列挙したものだが、本稿執筆時点でASUSおよびPLANEXの該当ページを見つけることはできなかった。

それでも、該当するベンダー製品をお使いの場合は一見の価値がある。例えばバッファローのWXR-1900/190X/1750/175XシリーズやWSR-300HPシリーズは、中継(ブリッジ)機能を使っていない場合、KRACKsの被害を受けることはないという。ヤマハはWLX202/302/402が該当するものの、WDS(無線でアクセスポイント同士を接続する)機能を無効にすれば回避可能と述べている。安全なネットワーク環境を維持するため、使用中の製品に関する更新情報をこまめにチェックし、新しいファームウェアやセキュリティプログラムが公開されたら、即時適用してほしい。

阿久津良和(Cactus)