IPAは、コンピュータウィルスや不正プログラムの状況分析から、「今月の呼びかけ」を発表している。今月は、組織内部の不正行為とその対策について紹介している。

内部不正とはどのようなものか

2014年になり、従業員や委託先社員などの組織の内部情報にアクセスできる関係者(以後、内部者)による情報窃取などの内部不正行為が発生している。まず、内部不正であるが、どうして発生するのか? そこから見ていこう。A社はオンラインショップサービスの提供者で、B社はA社の決済処理業務の受注社(委託先)となっている。

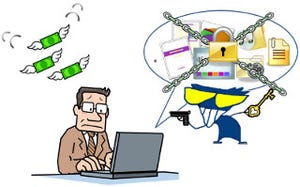

このような環境では、以下の内部不正を起こす可能性が考えられる。

・権限が分散されていない

B社のシステム管理者の1人に多くの権限が集中する、結果、他の社員などの監視をくぐり顧客のクレジットカード情報などの重要情報にアクセスし、不正利用する。また、このような操作を行った履歴すらも削除する。

・システム管理者の監視ができていない

システム管理者のアクセスや操作の履歴などのログは存在していた。しかし、ログを監視する立場の社員がいなかった。結果、不正行為の前兆となる行為を検知することができず、発見が遅れ、被害が拡大する。

・職場環境が不適切、または処遇に不満がある

劣悪な労働環境も内部不正の要因と指摘する。システム管理者に、多大な業務量や長時間勤務などが続くとどうなるか。当然ながら、業務遂行のプレッシャーとなり、達成のためには社内ルールを無視してもよいという発想に繋がる。結果、内部不正が発生する。また、昇進・昇格や給与などの処遇への不満、上司や同僚とのコミュニケーション不足も内部不正の要因と指摘する。

多くの企業・組織が、外部からの攻撃には対策を検討している。内部不正は数はそれほど多くはないが、一度、発生すると甚大な被害や社会的損失を被る可能性がある。IPAによれば、経営者レベルで、各部門を横断的に密連携させ、委託先も含めた内部不正対策に取り組む必要があると指摘する。しかし、内部不正では、風評などを恐れ、発生企業から情報提供が行われることは少ない。したがって、実態把握などが困難な状況にある。

内部不正を防止するための現状把握と対策

IPAでは、内部不正を防止するために「組織における内部不正防止ガイドライン」を公開している。

組織における内部不正防止ガイドラインでは、基本方針や技術的管理、人的管理、物理的管理など10の観点から30の対策項目を示す。

まず着手したいのは、チェックシートで対策状況の確認である。

次いで、各項目ごとに対策を3段階で検討する。

- 対策の指針 : 対策の概要を捉える

- どのようなリスクがあるか : 対策の必要性を理解

- 対策のポイント : 具体的な実施策を立案

さらに、IPAでは具体的な実施策の検討には、各対策に必要な製品、ソリューションがまとめられた日本ネットワークセキュリティ協会(JNSA)の「内部不正対策ソリューションガイド」を参考にするとよいとしている。

内部不正の背後に存在する「不正のトライアングル」

今回の呼びかけでも指摘しているのが、不正のトライアングルである。これは、米国の組織犯罪研究者ドナルド・R・クレッシーが体系化したもので、トライアングルの名の通り、3つの要素によって構成される。

- 動機・プレッシャー

- 機会

- 正当化

動機・プレッシャーでは、地位向上への欲望、待遇への不満などから、行為のきっかけとなるものだ。機会は、逮捕されずに不正行為を行う機会があることを意識することだ。最後の正当化は、さまざまなケースがあるが「先輩も周りの人も悪いことをしているから大丈夫だ」のように、だから犯罪行為を行っても許されるという考えである。この3つが揃うことで、内部不正が起こる。IPAは、このうち動機・プレッシャーと機会は、組織として、対策を講じることが可能とする。本稿でふれられなかった点も多いので、興味ある方は、ぜひ参考にしてほしい。