トレンドマイクロセキュリティブログでは、世界中に存在するウイルス解析などを目的としたリージョナルトレンドラボの解析者による最新情報が提供される。

3月20日に韓国で発生した大規模なサイバー攻撃は記憶に新しい。本誌でも、その概要を紹介した。6月25日の朝、同様な大規模サイバー攻撃が発生した。その内容をトレンドマイクロセキュリティブログから紹介したい。6月25日の韓国のサイバー攻撃については、以下で取り上げている。

・再び起こった韓国への大規模サイバー攻撃:何があったのか?我々が得るべき教訓は?

・韓国への大規模サイバー攻撃続報:政府系WebサイトをダウンさせたDDoS攻撃の全貌

・韓国への大規模サイバー攻撃には、正規ソフトウェアの自動更新機能が関連

被害の実態

まずは、6月25日のサイバー攻撃での被害である。大きく3種類があった。

Webサイトの改ざん

大統領府(president.go.kr)など4つのWebサイトが改ざんされ、攻撃者からの政治的メッセージが表示。

DDoS攻撃

韓国政府関連WebサイトのプライマリDNSサーバーとセカンダリDNSサーバーが攻撃を受けダウン。結果、複数の政府関連サイトへの接続障害が発生。

サーバーダウン

合計、131台のサーバーがダウン。

未発表の被害もあると予測され、実際の被害はこれを上回るとのことだ。

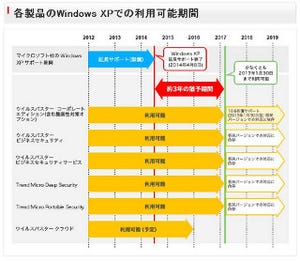

正規ソフトウェアの自動更新機能を悪用

今回のサイバー攻撃では、ソフトウェアの自動更新機能が悪用された。この機能であるが、バージョンアップやセキュリティ対策などで、自動的にアップデートを行うプログラムである。図3は、その流れである。

ここでは、正規ソフトウェアのインストーラファイルSimDisk.exeが狙われた。

1.攻撃者は、正規ソフトウェアのダウンロードサイトを改ざん。不正なSimDisk.exeが登録される。

2.ユーザーが、自動的に不正なSimDisk.exeをダウンロード。

3.不正なSimDisk.exeを実行すると、正規のSimDisk.exeをコピーし、不正なSimDiskup.exeを作成。正規のSimDisk.exeをコピーするのは、通常のインストールを装うためである。

4.不正なSimDiskup.exeは、不正なWebサイトへアクセスし、不正ファイルをダウンロード。このうちのいくつかのファイルが不正な活動を行う。

同様に、複数のPCがこのように感染する。最終的には、サービス拒否(DoS)攻撃ツールへと連鎖していく。こうして、DDoS攻撃の基盤が作成された。

攻撃の背景

さて、今回の攻撃であるが、真の目的は明らかになっていない(3月同様、政治的ハクティビズムの可能性もある)。しかし、6月25日には、アノニマスによる北朝鮮を対象とする#OpNorthKorea攻撃予告が行われていた。これに便乗した可能性があるとしている。改ざんされたWebサイトに、アノニマスのロゴ、トレードマークであるガイフォークスの仮面、また「Hacked by Anonymous」などの文字列が表示されていたからだ。

一方、アノニマスからは、攻撃を否定する発表があった。ちなみに、6月25日は朝鮮戦争勃発の日である。こういった日は、ウイルスの活動開始日時などでもよく使われるものだ。

個人では防ぐことが非常に難しい

今回のサイバー攻撃で、ソフトウェアの自動更新機能が悪用された点に注目したい。冒頭でもふれたように、セキュリティアップデートなどで、ごく一般的に使われるものだ。トレンドマイクロでは、使用しているソフトウェアのアップデートごとにその正当性を自身で判定する、というような対応はまったく現実的ではないとする。実際問題として、判断のしようがない。

では、攻撃者はいかにして偽装しているのか?デジタル証明書を詐取したことが原因とされている。ソフトウェアベンダーに侵入し、なんらかの方法でデジタル証明書を盗み出したのである。こうして、本物になりすまし、自動更新機能を悪用して不正プログラムの配布が行われる。トレンドマイクロによれば、この手口は今後も使われるであろうと警告する。

これらへの対策であるが、トレンドマイクロのセキュリティ製品では、図3の例では、不正なWebサイトへのアクセスはWebレピュテーションでブロックし、改変されたインストーラや関連する不正なファイルはファイルレピュテーションで検出・駆除が可能とのことである。特に、危険なWebサイトへのアクセスをブロックする機能は、連鎖的に不正プログラムなどをダウンロードすることを防ぐことでも期待されるので、必須といえるだろう。