3月27日、トレンドマイクロは、2013年の新たな事業計画を発表した。その骨子となるのは、トレンドマイクロスマートプロテクション戦略である。これは、3つのCである「Consumerization(コンシューマライゼーション)」、「Cloud & Virtualization(クラウドと仮想化)」、「Cyber Threat(サイバー攻撃)」の3分野における、高いセキュリティの実現である。まずは、トレンドマイクロの代表取締役社長兼CEOのエバ・チェン氏から、説明が行われた。

エンドユーザーを守る(コンシューマライゼーション)

まずは、現在と過去の比較である(図2)。従来はデバイスを守ることでセキュリティは維持できた。デバイスの管理も行いやすく、ネットワークの境界も明確であった。

その状況が一変してきている。モバイル、クラウド、仮想化、そして個人と会社、いずれも多様化・多層化が進んでいる。そのような状況では、守るべきものはデバイスではなく、情報へと様変わりしている。そして、情報の重要性はより高まっている。それをいかにして守るかが、大きな課題となっている。トレンドマイクロでは、それをスマートな防御戦略とし、Smart、Simple、Security that fitsという3つのキーワードで説明する(図3)。

これまで以上に、わかりやすく、容易で快適なセキュリティが求められている。さらにエコへの観点も忘れてはならない。ここで、エンドユーザー(コンシューマライゼーション)を守るソリューションの一例として、セキュアなクラウド同期とデータ共有を紹介した(図4)。

これまでは、書類をメールで送る場合には、メールに添付が一般的である。セキュアなクラウド同期では実際のデータは安全なクラウド上に保存され、データリンク先のみを通知する。鍵のついたものは暗号化されており、認証されたユーザー以外はアクセスできないようになっている。シンプルな構成であるが、どんなアプリケーションであっても、どんなデバイスであっても、ユーザーを守ることができる。

クラウドと仮想環境を守る

仮想化やクラウドの利用は今後も進む。その背景には、コストの大幅な削減がある(図5)。そこで求められるセキュリティとは何であろうか。

この答えとして、トレンドマイクロでは、2つのソリューションを提供する。1つは、仮想化・クラウド環境に最適化されたセキュリティ対策製品「Trend Micro Deep Security」である。さらにトレンドマイクロでは、VMwareやアマゾンウェブサービスなどとの協業強化により、さらにセキュリティ機能を高めていくとのことだ。もう1つは、クラウドデータ暗号化製品の「Trend Micro SecureCloud」である。

サイバー攻撃:標的型攻撃への対策

最近、非常に大きな脅威となっているものに標的型攻撃がある。先日の韓国のサイバー攻撃もその一例である。実際、どのような攻撃かをまとめたものが、図6である。

最初に行われるのは、SNSなどでのスピアフィッシングである。これは、攻撃の対象となる人物が、どうのような企業に所属しているか、役職は何か、どういう好みをしているかといったことが調べられる。トレンドマイクロの調査によれば、標的型攻撃の91%がここから始まるとのことだ。こうして、攻撃対象者の素性を詳しく調べ上げ、実際に開いてしまうようなメールを送るのである。ここで重要なのは、特定の攻撃者に向けた特定の攻撃をしていく点である。つまり、従来の汎用型の防御(パターンファイルなど)が通用しない点である。さらに対象者のPCに感染すると、コマンド&コントロールサーバーに感染する。そして、組織内のPCに感染を広げ、攻撃者が狙う情報にたどり着く。ここで注意すべきは、最初の感染ですでに内部に侵入してきていることである。つまり、従来のファイアーウォールなどの防御は役に立たない。

そこで、トレンドマイクロの提唱するソリューションが、「Deep Discovery」である。一言でいえば、カスタマイズされた防御である。これについては、エバ・チェン氏みずからがデモを行った。まず、インスペクターで不審なネットワークの通信を検知する(図7)。

この例では、韓国との通信であった(踏み台にされている可能性もあるので、真の攻撃者が他の場所に存在する可能性もある)。さらにこのIPアドレスからログを表示し、詳細な通信内容を確認できる(図8)。

すると、HTTPで通信が行われている。また、そこからファイルのダウンロードが行われていた。ファイル名はKILLMBRなどがある。

このファイルをサンドボックス(仮想化された安全な実行環境)で、どういった動作をするかを調べる。

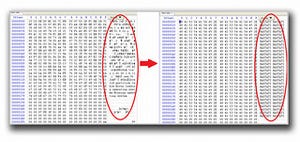

システム内のshutdown.exeを削除し、それ以外にも改ざんや新たなファイルの作成も行われる。これだけでも十分、危険な動作をしていることがうかがえる。ファイル名からも想像がつくかと思うが、HDDのMBRを破壊し、起動不能にするという破壊活動を行う不正プログラムである。こうして分析をしていくと、他のC&Cサーバーからもダウンロードさせられることがわかる。最後にこの接続先をエクスポートすると、図11のようになる。

安全上、実際のIPアドレスなどはマスクをしている。ここでは、不正プログラムを配布しているC&Cサーバが特定された。これを、IPアドレスリストに加えることで、不正プログラムのダウンロードをブロックする。他にもカスタム署名などを自動的にアップデートし、脅威に適応する。リアルタイムで脅威を的確に分析し、個々に対策を行うという、カスタムな防御を行うのである。さらに、この攻撃手法から今後の攻撃を予測するといった対処も行われる。近年、標的型攻撃はより巧妙に、そして執拗に行われる。それに対し、かなり強力な防御となりうる。こうして作成したカスタムのブラックリストなどは、エンドポイントにも自動的に、配布されるようになる。

日本における事業戦略

次いで登壇したのは、取締役副社長の大三川彰彦氏である。大三川氏は日本の国内で、具体的にどのような事業展開を行うかを解説した。

ここでは、一例としてDeep Discoveryなどによるカスタムディフェンス関連について紹介しよう。上述のように標的型攻撃では、ターゲットに合わせカスタマイズした攻撃が行われる。Deep Discoveryなどで収集された脅威情報は、クラウド上のサーバーなどとも連携し、既存のトレンドマイクロの製品とも連携していく。その中心となるのは、トレンドマイクロのSmart Protection Networkである。また、サポートサービスなどの拡充も予定されている。同時に、脅威についての情報提供や教育活動なども展開するとのことである。

そして、具体的なセキュリティ製品の投入時期については、図14の予定であると発表した。

さらに、日本国内においては、昨秋発表された制御・組み込みシステムでのセキュリティ製品であるが、2013年も引き続き、機能強化などが予定されていることも発表した。

以上であるが、今回の発表の多くは、企業などエンタープライズ向けがほとんどであった。しかし、標的型攻撃にみられるように、最初の狙いは個人である。やはり、個人レベルでも普段からのセキュリティ対策は必要であり、その上で組織・会社などでのセキュリティ意識の向上と高いレベルでの対策が必要となっている。今後のセキュリティ対策の1つとして、参考にしてもよいだろう。