3月11日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

Windows 7に標的型攻撃

Googleのセキュリティブログによると、Windows 7にゼロデイ脆弱性が確認されている。脆弱性はWindowsのカーネルモードドライバ「win32k.sys」に存在。権限の昇格が生じるNULLポインタ参照の危険があるという。この脆弱性を悪用し、サンドボックス回避に使用される可能性がある。

現在のところこの脆弱性は、Windows 7のみが影響を受ける。悪用した攻撃も確認されており、Windows 7(32bit)に対しては今も標的型攻撃が行われている。

今回のGoogleの公表を受け、マイクロソフトは修正に動いていると回答。今後修正パッチがリリースされたら、早急に適用するようにしたい。

マイクロソフト、3月のセキュリティ更新プログラムをリリース

マイクロソフトは3月13日、3月のセキュリティ更新プログラムを公開した。対象ソフトは以下の通り。

- Internet Explorer

- Microsoft Edge

- Microsoft Windows

- Microsoft Office、Microsoft Office Servers および Web Apps

- Adobe Flash Player

- ChakraCore

- Team Foundation Server

- Skype for Business

- Visual Studio

- NuGet

脆弱性についてのセキュリティ更新プログラムは、緊急6件、重要3件、注意2件。修正内容はリモートでコードが実行されるもの、改ざん、多層防御、なりすましが含まれる。新規のセキュリティアドバイザリ3件の公開、既存の脆弱性情報3件の更新も行っている。今月の「悪意のあるソフトウェアの削除ツール」には、Win32/GraceWireに対する定義ファイルが追加された。

修正内容は、2月に確認されていた日本の元号名が正しく認識されない問題に対するもの。また、WindowsとInternet Explorerのセキュリティ更新プログラムを適用後に確認されていた、相対ソースパスにバックスラッシュが含まれる画像の読み込みに失敗する問題に対するもの。こちらは3月のセキュリティ更新プログラムにも含まれている。

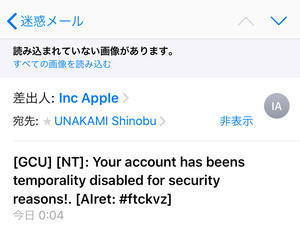

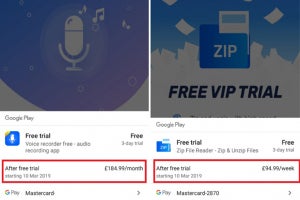

有名メーカーなどを偽装したメールやSMS攻撃が継続中

トレンドマイクロのセキュリティブログによると、モバイル機器を狙う不正アプリの拡散が継続しているという。拡散の手法は、有名企業を偽装してユーザーを不正サイトへ誘導するというもの。これまでは宅配業者を装うことが多かったが、今回は携帯電話事業者を騙る攻撃があったという。

不正サイトでは、アクセスした端末のOSを判定。Android端末の場合には不正モバイルアプリ「XLoader」をダウンロードする。これは正規アプリに偽装して個人情報を窃取するものだ。

iOS端末の場合は別の不正サイトへ誘導し、セキュリティのアップグレードを煽り、不正なプロファイルをインストールしようとする。不正プロファイルをインストールすると、端末、SIMカード、OSバージョンなどの製品情報が窃取され、Appleを偽装したフィッシングサイトへ誘導される。

近年は、有名企業などを騙ったメールやSMSを利用した手口が増加している。自分の知った企業名だと警戒心は薄れるがち。メールの内容を信じる前に、またメール本文のURLをクリックする前に、その企業の公式サイトで情報を調べるといった一手間が重要だ。特に、iOS端末を標的にした不正プロファイル攻撃は今後も増加する可能性がある。プロファイルのインストール画面が表示されたからといって、安易にインストールしないように注意したい。

iOSアプリ「iChain保険ウォレット」に脆弱性

3月12日の時点で、iChainが提供するiOSアプリ「iChain保険ウォレット」に脆弱性が確認されている。対象となるのは、iChain保険ウォレット バージョン 1.3.0以前。

脆弱性はディレクトリトラバーサルで、iChain保険ウォレットが使用するcordova-plugin-ionic-webviewに存在する。放置すると、第三者によりiOSデバイス内のファイルやアプリに関連するファイルが取得され、アプリの設定、コード、保存情報などが漏洩する可能性がある。

脆弱性は古いバージョンのcordova-plugin-ionic-webviewに存在するので、最新版へと早急にアップデートすること。対策バージョンは1.4.0.

Google、Chromeの最新バージョン「73.0.3683.75」をリリース

Googleは3月13日、Chromeの最新バージョン「73.0.3683.75」を公開した。アップデートは、Windows / mac OS / Linux向けに提供される。

今回のアップデートでは60件もの修正を実行。重要度「高(High)」では、解放後のメモリへアクセスする「Use After Free」、「JavaScript」エンジン「V8」におけるヒープバッファオーバーフロー、型の取り違えなど6件の脆弱性に対応した。

そのほかにも、重要度「中(Medium)」を10件、「低(Low)」を2件修正。機能強化やバグ修正も行っている。

「FGO」の購入明細を騙るフィッシングメールに注意

TYPE-MOONは3月13日、スマートフォン用RPG「Fate/Grand Order」において、フィッシングメールが確認されていることを発表した。メールの件名は「Re:[情報の完全なオーダー]:請求書の領収書xxxx年xx月xx日受領」など。

メールの内容は、聖晶石の購入明細を騙ったもの。よく読むと、「購入日」が「入購日」となっているなど不自然な日本語が目立つ。また、送信元が公式で使用しているメールアドレスではない。

「Fate/Grand Order」をプレイしている人は、こうしたフィッシングメールに釣られないように注意。繰り返すが、常にメーカーの公式サイトをチェックするようにして、「公式」の情報を仕入れておくようにしたい。