トレンドマイクロは9日、2016年(1~12月)の国内標的型サイバー攻撃を分析した「国内標的型サイバー攻撃分析レポート 2017年版:巧妙化と高度化を続ける『気づけない』攻撃」を発表。このなかで、新たな遠隔操作型ウイルス「CHCHES」の出現に触れ、2016年を"遠隔操作型ウイルスの代替わりの年"と位置付けた。

国内標的型サイバー攻撃では、2015年全体で39%と高い検出率だった遠隔操作型ウイルス「EMDIVI」が、2016年では1%まで低下。一方で、2016年10月頃から確認されている新たな遠隔操作型ウイルス「CHCHES」が8%の検出率となり、25%のPlugX、16%のZACOMに続く第3位となった。

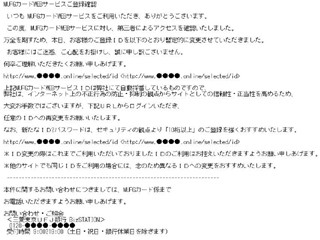

「CHCHES」はPC固有の情報を暗号化に利用し、解析を困難にする遠隔操作ウイルス。主な感染経路は標的型メールだ。CHCHES単体では実行ファイルをほとんど持たず、感染先のOSにあるPowerShellに対し、ファイルのダウンロードを命令する.LNKファイル(ショートカット拡張子)を使い、機能を拡大する。.EXEや.SCRといった実行形式のファイルを使わない「ファイルレス」の攻撃により、攻撃されていることを相手に知られることや、攻撃の解析を回避を図る。

また、活動時に用いるファイルの暗号化に、感染端末固有のシステム情報を使用することで、別環境での複合や分析を困難にする。JPCERT/CCでも2017年1月、CHCHESに関する注意喚起を行っており、これによるとコンピュータ名やテンポラリフォルダのパス、解像度といった情報がC&Cサーバ(感染PCの制御や命令発信を担うサーバ)に送られるという。

トレンドマイクロは、ファイルレスの攻撃に対しては、標的型メール攻撃への対策や、組織内ネットワークの監視技術などを組み合わせることで対抗できるとする。また、業務上で「PowerShell」が必要ない場合は無効化することも有効としている。