トレンドマイクロは19日に2013年上半期の脅威動向を発表した。大きな特徴として、国内ではサーバの脆弱性を悪用したWeb改ざんの急増、アカウント・パスワード管理の隙を突いた「アカウントリスト攻撃」による不正アクセスが多発している。まず、脅威動向の分析を発表したのが、トレンドマイクロセキュリティエバンジェリストの染谷征良氏である。

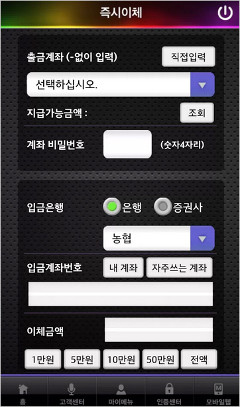

オンライン銀行詐欺ツールの本格的な日本への上陸

まずは、サイバー犯罪である。染谷氏は、オンライン銀行詐欺ツールの本格的な日本への上陸を指摘する。数字的には昨年同期比の約2.5倍(8,398件から20,916件)となった。日本国内だけでなく、ブラジルや韓国などでも、その地域に特化した詐欺ツールが登場している。その背景として、詐欺ツールを作成するツールキットの価格暴落が原因ではないかと染谷氏は分析する。

Webサイト改ざんや不正アクセスの被害も急増するサイバー攻撃

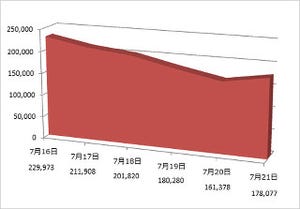

また、Webサイト改ざんや不正アクセスの被害も急増している。Web改ざんを行うためには、なんらかの方法でサーバーに侵入する必要がある。そこで使われたのが、ミドルウェアの脆弱性の悪用である。従来は、OSやアプリケーションを狙う方法が一般的であったが、コンテンツ管理システム(CMS)などの脆弱性を狙う。その背景であるが、ミドルウェアはサーバー管理者に見えにくい部分があった。さらに、サーバーを運営業者に委託している場合、サイトの所有者が関わることがない。OSなどでは脆弱性の解消はよく取り上げられる。しかし、ミドルウェアについては盲点となっていたのではないかと染谷氏は推察する。結果、改ざんされたWebサイトから脆弱性攻撃サイトへの誘導も増加し、脆弱性攻撃サイトへのアクセス数は前四半期に比べて約3.4倍となった。

もう1つ注目したいのが、不正アクセスで「アカウントリスト攻撃」が使われてきている点である。従来の不正アクセスでは、辞書攻撃などと呼ばれるもので、1つのIDに対し、複数のパスワードをやみくもに入力していく手口である(図3)。

当然のことながら、非効率で成功率も低い。それに対してアカウントリスト攻撃では、なんらかの方法で入手したサイトのIDとパスワードを使い、不正アクセスを試みるものである。

これは従来から指摘されていることだが、IDやパスワードを入力する必要のあるWebサービスが増加する一方、パスワードの使い回しが問題視されている。あるサイトで有効なIDとパスワードが攻撃者に渡れば、それを使って、他のWebサイトで不正アクセスを試みるのである。この手口では、非常に効率的で成功率も高い。つまりは、被害に遭いやすいということである。

2012年末時点の約2倍となる70万個

まずは、不正アプリの急増である。2013年第2四半期末時点で、2012年末時点の約2倍となる70万個以上のAndroid OS向け不正アプリが検知されている。そして、こちらでも脆弱性が悪用されている点である。99%のAndroid端末が影響を受けるマスターキーの脆弱性を狙うものも登場した。この脆弱性は正規のアプリを改変しても、正しく見せるというものだ。また、不正アプリの1つである「OBAD(オーバッド)」は、Android端末に侵入すると、ネットワーク拡散して情報収集を行う。さらに利用者や解析者から発見されにくくするために自身を隠蔽するといった多機能な不正アプリであった。PCでも実行形式やマクロウイルスなどから、脆弱性を狙う攻撃へ進化してきた。これと同じ流れがモバイルにも見られるとのことだ。

ソーシャルとクラウドの脅威

国内で多く見られたのは、アカウントを乗っ取り、そのアカウントを悪用し、知り合いや友人を不正なサイトに誘導するという手口である。他にも、あたかも知り合いであったかのように装い、チャットを送り付け、不正なサイトに誘導するといった手口が顕著となった。海外では、この手口はかなり一般化しているが、国内でもかなり見られるようになったとしている。

情報窃取目的のWeb改ざん事例

染谷氏によると、国内で初めて情報窃取目的のWeb改ざん事例があった。まずはその手口を紹介しよう。Web改ざんが行われたのは、オンラインショップである。多くのECサイトでは、自前で決済システムを持たず、代理業者に委託をすることが多い。つまり、ユーザーのクレジットカード情報は、正規ECサイトから決済代行業者へ送られる。攻撃者は、正規のECサイトを改ざんし、決済代行業者と攻撃者の両方にクレジットカード情報を送るようにした(図5)。

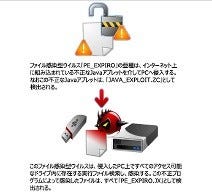

ECサイトには、個人情報は保存されていない。したがって、このようなサイトのセキュリティリスクは低いといわれてきた。今回はその常識を覆された事例といえるとのことである。それ以外にも、動的に不正コンテンツを配信するといった事例もあった(図6)。

これは、Apacheに不正なモジュールを追加し、そこを閲覧したユーザーに動的に不正なコンテンツを配信するものだ。古典的なWeb改ざんでは、実際にHTMLコンテンツにこのサイトに誘導するといった一文が記録される。管理者にとっては、それを発見すればよいので気づかれやすい。しかし、この手口だとと気づかれにくく、サイト悪用の事実を隠ぺいすることができる。そこで、このような手の込んだ手口が使われるようになった。他にも

- 不正コンテンツを難読化

- 1つの攻撃を起点に複数の攻撃の連鎖

といった事例もあったとのことである。

Webサーバーのセキュリティ

次に登壇したのは、エンタープライズマーケティング部福井順一氏である。

染谷氏の脅威動向を受け、どうWebサーバーを守っていくべきかについて、解説を行った。ポイントは、次の2つである。

- 脆弱性の管理

- サーバーの異常に気づける仕組み

しかし、言葉でいうほど簡単ではない。具体的には、図9のような問題が発生する。

たとえば、脆弱性を解消するセキュリティパッチを適用したくとも、サーバーを再起動することすら不可能な状況も考えられる。つまり、脆弱性の解消ができない状態となってしまう。ホスティングなどを利用している場合も、難しい問題が発生する。事業者側では、インフラとOS部分は事業者が管理し、アプリケーションはユーザーが管理することが一般的である。では、ミドルウェアやOSのバージョンアップはどちらが管理するのだろうか?契約書など見ても不明瞭なことがある。その結果、グレーゾーンが放置され、脆弱性が残ったままとなってしまう。いずれの場合でも、仮想パッチを導入すべきとしている。 サーバーの異常をいかに早期に発見するかは、

- セキュリティログ管理

- 改ざん検知機能

といった対策が有効であるとのことだ。改ざん検知機能は、サーバー管理者とアプリケーション管理者が異なるような場合にも有効となる。そして、多層的な防御が必要と提案する。また、ツールを導入したからOKということではない、それをきちんと運用するプロセスがなければ意味がない。ツールとプロセスは一体化して考える必要があるとのことだ。同日、トレンドマイクロは、2013年第2四半期セキュリティラウンドアップを公開した。同じような内容を含むが、より詳しく解説されている。できれば、一読しておきたい。