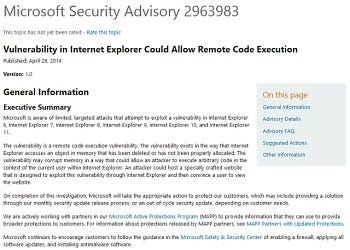

Internet Explorer 6 / 7 / 8 / 9 / 10 / 11に再びゼロデイ脆弱性が発見された。米Microsoftは4月26日(現地時間)、セキュリティアドバイザリ「2963983」として公開するとともに、この脆弱性を悪用した標的型攻撃がすでに発生していることを明らかにした。

今回の脆弱性は、攻撃者によってInternet Explorer上で任意のコードが実行されたり、攻撃コードを埋め込んだWebサイトをホストされたりする危険性がある。

2014年5月2日追記

米Microsoftは今回のIE脆弱性に対応するセキュリティ更新プログラムを公開した。Windows XPも対象になっている(例外扱い)。

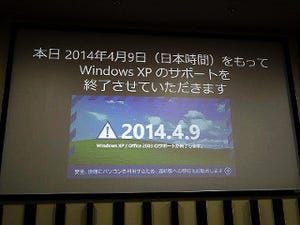

日本時間の4月28日時点で、この脆弱性に対応する修正プログラムは提供されていない。現状、Windows XP以降のほぼすべてのWindowsバージョン(32bit/64bit)、およびInternet Explorer 6以降の全Internet Explorerバージョンが該当する。さらに、Windows XPのサポート終了後に発見された脆弱性であり、Windows XP向けの修正プログラムは今後も提供されない点に注意。

当面の回避策として、以下のようなものが提示されている。また、シマンテックは「一時的にIE以外のWebブラウザを使用」することを推奨している。

・Microsoftの脆弱性緩和ツール「EMET(Enhanced Mitigation Experience Toolkit) 4.1」を適用する(EMET 3.0では防げない)。

・インターネットおよびローカルイントラネットセキュリティゾーンの設定を「高」にする。これによって、ActiveXコントロールとアクティブスクリプトをブロック。

・アクティブスクリプトを実行する前にダイアログを表示するようにInternet Explorerを構成するか、インターネット/イントラネットセキュリティゾーンでアクティブスクリプトを無効にする。設定は、インターネットオプション「セキュリティ」タブ-「レベルのカスタマイズ」。

・「Vgx.dll」の登録解除、およびアクセス制御リストの変更。

詳細はMicrosoftのセキュリティアドバイザリ「2963983」を参照いただきたい。