|

先頃、Macをターゲットとしたマルウェアとして世間を騒がせた「Flashback」だが、このマルウェアの制作者たちがどのようにして最終的な目的である不正利得を得たのかについて、米Symantecが分析結果を報告している。Flashbackは感染したマシンに常駐してバックドアを仕掛けるトロイの木馬として知られているが、世界中の感染したマシンを集めてボットネット化し、広告クリックによる収益を得ていたという。

この件についてSymantecは、4月30日(現地時間)に初報を出しているほか、5月16日になりより細かい分析結果を報告している。「Flashback」のもともとの名前の由来は「AdobeのFlash Playerのインストーラを偽装」することで感染を広めたことにあるが、後にJava VMの脆弱性を利用して感染を広げる方法が出現したことで、その拡大に拍車をかけたといわれている。特に、WebブラウザからJavaアプレットを通してマルウェアをインストールしてしまう問題については、Java VMの提供元であるOracleが早期に対策を行ったが、AppleがMac OS X向けに対策を行うまでに2ヶ月弱のタイムラグがあったため、結果としてこの期間を利用してマルウェアが猛威を振るうことになったようだ。こうした問題を受け、AppleではFlashbackを対象としたマルウェア削除プログラムのシステムアップデート経由での配布を行っている。

Symantecの最新分析では、Flashback制作者らが感染拡大のためにどのような手法を採り、ここで構築したボットネットからどのようにメリットを享受していたのかについて報告されている。

まずFlashbackを感染させるための手法としては、WordpressやJoomlaといったオープンソースCMSに存在する脆弱性を利用して悪意のあるスクリプトコードを埋め込み、前述のJava VMに関する脆弱性を利用して、同CMSを使って作成されたWebページを閲覧したユーザーのマシンに感染を広げていたようだ。ここでインストールされるコンポーネントは「OSX.Flashback.K」と呼ばれるもので、さらにマシンをボットネット化するための制御コードを仕掛けるための「ダウンローダ」として機能する。追加導入されたコンポーネントが、後述の「広告クリック」マルウェアとして機能するわけだ。

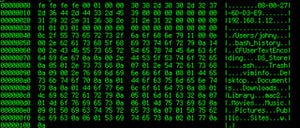

そしてその追加コンポーネントはChrome、Firefox、SafariといったWebブラウザ群にフックし、GETやPOSTといったWebブラウザからサーバへのリクエストを乗っ取るようになる。そしてFlashbackにおけるこのコンポーネントは特に「Google検索」をターゲットとしており、特定のキーワードに反応してGoogleに成り代わりユーザーを特定のサイトへとリダイレクトする。Googleのテキスト広告はPPC (Pay-per-click)方式でクライアントのWebページへとユーザーを誘導することで報酬を得るスタイルだが、Flashbackはこのリクエストを乗っ取り、自らが直接任意のページへ広告誘導を行うことでGoogleが本来得られる収入をそのまま奪う形態になっているというのがSymantecの分析結果だ。データ解析の一部から、誘導先のURLとクリック報酬が0.8セントであることが例として紹介されている。

問題はこのシステムから得られる報酬だ。Symantecでは2011年8月におけるW32.Xpaj.Bと呼ばれるマルウェアの活動解析から、2万5,000台の感染マシン経由でマルウェア制作者が1日あたり最大450ドルの報酬を得ていたとしている。これをFlashbackのケースに当てはめると、感染規模が数十万台クラスであったことから、1日あたり1万ドル程度の報酬を得ることも可能だったのではないかと4月の時点では分析していた。

だが5月に入って出された新たな分析報告では、4月の3週間の期間での感染マシン上の広告表示数が1,000万回だったのに対し、実際にクリックが発生した数はわずか40万回で、そこから得られた報酬も1万4,000ドルと、予測の最大値の10分の1未満の水準だったという。もっとも、60万台以上のボットネットのごく一部が機能するだけでこの数字なので、使い方によってはより大規模な収奪も可能だとSymantecでは警告している。