ランサムウェアの実態や最新の状況、対策などを全4回にわたり紹介していく本連載。第1回では、ランサムウェア歴史や最新の脅威動向など、第2回ではランサムウェアを取り巻く環境や実際に感染した挙動を紹介した。第3回となる今回は、ランサムウェアの感染経路について説明したい。感染経路を理解することで、同時にランサムウェアへの対策にもつながる。

| 【関連記事】 巧妙化、凶悪化が進むランサムウェア - 最新の脅威動向を探る 第1回 データが消える? 恐怖の「ゲーム」の手口とは - ランサムウェアの最新動向を探る 第2回 |

|---|

主要ルートはメールの添付ファイル

ランサムウェアの感染経路、主なものは次の2つだ。

- スパムメールに添付

- Web上の不正広告の表示(脆弱性の悪用)

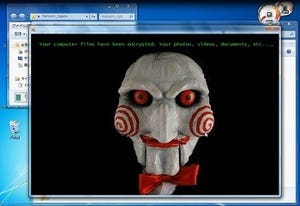

感染経路の割合は、2016年上半期では少しスパムメールのほうが多かったが、その後スパムメールと不正広告でほぼ半々になり、最近は再びメールの方が主流になっている様子。図1はスパムメールの一例だ。

文面は、非常にそっけない内容だ。pdfファイルとあるが、実際にはスクリプトが入っている。実は、ランサムウェアそのものではなく、このスクリプトがランサムウェアをダウンロードする。筆者が確認したメールでは、本文がまったくなかったものもあった。やはり不審なメールと判断すべきであろう。多くは英文のメールなので、英文のメールで添付ファイルがあったら、その時点で疑ってもよさそうだ。

加えて、2016年10月末頃から、日本語のランサムウェア攻撃メールも登場している(総務省の注意喚起、トレンドマイクロのブログ記事)。攻撃メールは総務省を装い、流暢な日本語でマルウェアに感染しているため除去ツールをダウンロードするよう促すが、実際にメール内のURLからダウンロードされるのは、駆除ツールに偽装したランサムウェアだ。身に覚えのないメールには注意したい。

ネットサーフィンで感染することも

もう1つの感染経路は、脆弱性を悪用した不正広告だ。

上記動画はトレンドマイクロが公開している、脆弱性を悪用した不正広告の例。赤く囲った部分が不正広告だ。クリックなどいっさい行っておらず、ただ、Webサイトを閲覧していたら、背後でランサムウェアがダウンロードされ、暗号化が行われた様子が紹介されている。

従来、Webによる攻撃は、「攻撃者が自分でWebサイトを立ち上げ」たり、「正規のWebサイトを改ざん」したりする手口だった。

不正広告は、第三の攻撃手法ともいえるものだ。具体的には、広告のバナーにリダイレクトのURLを含める。これ自体は不正でもなんでもない。それを利用し、攻撃者はお金を払って広告を出す。ネット広告なので、さまざまな経路を経由して、ある日、突然、著名なWebサイトに広告として掲載される。

表示された広告はブラウザの画面を遷移させることなく、裏でHTTPの通信を発生させる。その通信先が攻撃者のサイトで、そのサイトから脆弱性を狙ったエクスプロイトが仕掛けられる。

ユーザーからしてみれば、まったく操作もせず、怪しげなサイトに行ったわけでもなく、突然、ランサムウェアに感染する。攻撃者にとっては、正規のWebサイトの改ざんよりも、不正広告のほうがより広い範囲に簡単に出せるメリットがある。サイト運営者も気付くことはない、また、正しい広告が表示されることもあり、非常にやっかいである。

攻撃者にとっては、日時や場所を指定することはできないが、日本のユーザーで、この年齢層といった程度の対象の絞り込みは可能である(広告の発注の際に指定する)。

基本的な対策が重要

こういった感染経路をふまえると、ランサムウェアへの対策は以下のようになる。いずれもセキュリティの基本対策といえるものだ。次回、具体的な対策方法について紹介したい。

- 不審なメールの添付ファイルは開かない

- OSやアプリケーションをつねに最新の状態に

- セキュリティ対策ソフトをインストールし、こちらも最新の状態に

- 重要なデータのバックアップとっておく