IPAは、コンピュータウィルスや不正プログラムの状況分析から、「今月の呼びかけ」を発表している。今月は、インターネットバンキングの不正送金について、注意喚起を行っている。

急増する不正送金

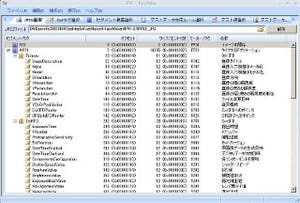

IPAに寄せられる相談のうち、インターネットバンキングの不正送金が、最近急増している(図1)。

まずは、その手口を見てみよう。

第1ステージ(認証情報の窃取)

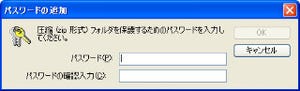

攻撃者は、最初にインターネットバンキングのIDやパスワードを窃取する。一般的には、ウイルスに感染させ、偽の入力画面を使う(図2)。

こうして攻撃者は、認証情報のパスワード、乱数表、合言葉など盗み出す。結果、なりすましが可能となる。これを防ぐための方法がワンタイムパスワードである。その都度、1回限りのパスワードを使用することで、仮に認証情報が盗まれていても、攻撃者がなりすますことができない。今回、狙われたのはWebメールによるワンタイムパスワードである。実際に、その流れを示したものが、図3である。

(1)ログイン操作、送金操作(図3:1)

ユーザーは、インターネットバンキングへのログイン操作や送金操作を行う

(2)ワンタイムパスワードの通知(図3:2)

事前に登録したメールアドレスへワンタイムパスワードが送信

(3)ワンタイムパスワードの確認(図3:3、4)

ユーザーは、メールで通知されたワンタイムパスワードを確認するために、WebメールサービスへID、パスワードを入力してログインし、ワンタイムパスワードを確認

(4)ウイルスによる認証情報の窃取(図3:5)

ユーザーのPCがウイルスに感染していると、インターネットバンキングのID、パスワード、乱数表、合言葉に加えて、WebメールサービスのID、パスワードも攻撃者に窃取

IPAによると、従来はインターネットバンキングの認証情報を盗み出すだけであったウイルスなどが、Webメールの認証情報も盗み出す機能を備えるようになったとのことだ。また、ワンタイムパスワードのWebメールで受け取る設定をするユーザーが多く、被害を拡大させる一因となっている。

第2ステージ(認証情報の悪用)

こうして、2つの認証情報がそろえば、攻撃者は簡単に不正操作を行うことが可能となる(図4)。

(1)ログイン操作、送金操作(図4:1)

攻撃者は、盗み取った認証情報を使い、インターネットバンキングへのログイン操作や送金操作を行う

(2)ワンタイムパスワードの通知(図4:2)

事前に登録したメールアドレスへワンタイムパスワードが送信

(3)ワンタイムパスワードの確認(図4:3、4)

攻撃者は、窃取したWebメールサービスのID、パスワードを使い、Webメールサービスへ不正にログインし、ワンタイムパスワードを確認

(4)窃取した認証情報を使い不正にログイン、送金(図4:5、6)

攻撃者は、ユーザーに気づかれないうちに不正にネットバンキングにログインし、不正送金を行う

不正送金を防ぐための対策

まずは、認証情報をいかにして盗まれないようにするかである。多くの場合、ウイルスなどの感染が原因である。ウイルス対策として、従来通りであるが、速やかな脆弱性の解消、セキュリティ対策ソフトの導入があげられる。さらに、ワンタイムパスワードの利用方法も検討すべきである。たとえば、トークンなどを使ったワンタイムパスワード生成器(図5)や従来型携帯電話やスマートフォンのソフトウェア(アプリ)トークンによるワンタイムパスワード生成器(図6参照)では、上述の手口による、ワンタイムパスワード窃取の心配がない。

メールの通信手段によって、ワンタイムパスワードを守ることもできる。具体的には、携帯電話会社から提供されているメールアドレス(ドメイン名が@docomo.ne.jp、@softbank.ne.jp、@ezweb.ne.jpのメールアドレス)を使うことである。理由は、Webメールとは認証方法が異なるので(ID、パスワードによる認証ではない)、攻撃者の攻撃に対し、認証情報を盗み出されにくくなっている(図7)。

IPAでは、この他、

- 乱数表、合言葉などをすべて入力しない

- メール通知サービスを携帯電話宛に設定する

- ブックマーク、バンキングアプリを利用する

といった対策も有効としている。不正送金をされてからでは遅い。あらかじめ対策を講じてほしい。