3月4日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

Google、Chromeの最新バージョン「72.0.3626.121」へのアップデートを推奨

Googleは3月1日、Webブラウザ「Chrome」の最新バージョン「72.0.3626.121」を公開した。アップデートは、Windows / mac OS / Linux向けに提供される。

解消された脆弱性は、「FileReader」において解放後のメモリを使用する「Use After Free」。悪用されるとリモートで悪意あるコードが実行される可能性がある。Googleでは、この脆弱性を悪用したゼロデイ攻撃が確認されていることから、すみやかに最新版へアップデートされているかを確認するように注意喚起を行っている。

脆弱性の重要度は「高(High)」で、アップデートは数週間以内に自動で行われるが、Chromeをメインに使っているならばすぐにアップデートをしておくこと。

WinRAR、19年ぶりに脆弱性を修正

3月1日に紹介した圧縮・解凍ツール「WinRAR」の脆弱性が、19年ぶりに解消された。最新バージョンは「WinRAR 5.70」となる。正式にACE形式のサポートをなくし、LHA形式、LZH形式の域外メモリに書き込む脆弱性についても、今回のバージョンアップで修正している。

脆弱性を公表した後に、悪意あるJavaScriptファイルをWindowsのスタートアップに登録し、リモートアクセスツール「Orcus」をダウンロード・実行しようとするマルウェアが確認されていた。圧縮・解凍作業にWinRARを使用している人は、早急に最新版へアップデートすること。

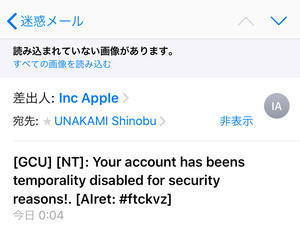

ゆうちょ銀行を騙るフィッシングサイトに注意

3月4日の時点で、ゆうちょ銀行の利用者を狙ったフィッシングメールが確認されている。メールの件名は、「ゆうちょ銀行からのご連絡(英数字文字列) 」。

メールの煽り文は「不正ログインされた可能性が高い」などで、リンク先へアクセスするよう促してくる。リンク先は「ゆうちょダイレクト」を偽装したページになっており、「顧客番号」や「合言葉」などの入力させようとしている。

一般論として、メール本文のリンクをクリックするときは、あらかじめWebブラウザで公式サイトを開いて情報をチェックしてほしい。公式サイトからたどれるページなら、メール本文のリンクからではなく、公式サイトから訪れることだ。

VJAグループ(Vpass)を騙るフィッシング

3月4日の時点で、VJAグループ(Vpass)を騙るフィッシングメールが確認されている。メールの件名は「【重要】クレジットカードから緊急のご連絡」。

不審なメールの特徴として、メール最下部に記載されている発信日が古く、送信元に実在しない会社名を記載している場合がある。まずこの部分を確認して、そのメールが本物か偽物かを見極めることだ。フィッシングサイトは突然閉鎖されることも多いが、類似のフィッシングサイトが公開される可能性もあるので、警戒を怠らないこと。