2021年にデジタルバンクとしてサービスの提供を開始したみんなの銀行では、2020年の開業準備段階からEndpoint Detection and Response (EDR)を導入している。こうしたセキュリティ対策を統括する組織としてサイバーセキュリティグループがあり、同行のシステム開発運用保守を担うゼロバンク・デザインファクトリー(ZDF)と兼任の5名で構成されている。

3月5日~8日に開催された「TECH+フォーラム - セキュリティ 2024 Mar. 『推奨』と事例に学ぶ事前対策」に、みんなの銀行 サイバーセキュリティグループ グループリーダーであり、ゼロバンク・デザインファクトリー 執行役員CISOの二宮賢治氏が登壇。同行のシステムの構成を紹介するとともに、EDRを使う上で注意すべきことや、効率化のために取り組んでいることについて説明した。

「TECH+フォーラム - セキュリティ 2024 Mar. 『推奨』と事例に学ぶ事前対策」その他の講演レポートはこちら

サイバーセキュリティグループが統括して多岐に渡る領域を防御

講演冒頭で二宮氏は、みんなの銀行のシステムのコンセプトはクラウドネイティブであり、「ほとんどの機能をIaaS、PaaS、SaaSで実現している」と話した。勘定系システムを始め、顧客コミュニケーション、行内業務やコーポレート業務、システム運用やITサービスマネジメントにおいてもクラウドが活用されている。その一方で、他行や全国銀行データ通信システムとの接続を行う外接系などの一部はオンプレミス環境だという。

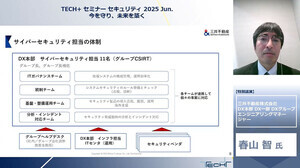

セキュリティ体制は、サイバーセキュリティグループをトップに置き、経営企画やコンプライアンス、リスク管理、マーケティングなど各部門のメンバーを集めた「みん銀-CSIRT」、および「みん銀-SOC」を統括するかたちだ。

その防御領域は多岐に渡っており、数多くの製品を使用している。例えば、対顧客サービスではWeb Application Firewall (WAF)やDDoS対策などを導入。提供サービスの基盤やアプリケーションを守るプロダクトセキュリティ領域ではCloud Security Posture Management(CSPM)やCloud Workload Protection Platform(CWPP)など、社内環境などを守るコーポレートセキュリティ領域ではSecure Access Service Edge(SASE)やCloud Access Security Broker(CASB)、EDRなどを導入している。金融機関に特有なのが金融不正検知領域で、サイバーセキュリティグループがCDNログやアプリケーションログをSecurity Information and Event Management (SIEM)を使って解析し、金融犯罪対策部門の対応を支援している。

SIEMにはCSPMアラートやEDRのアラート、攻撃検知ログなど、各種セキュリティサービスのログやアラートが数多く集められる。1日あたりのログの取り込み量は約90GBあり、そのうちアラートは1日に約150件発生している。ただしそのうち要確認イベントは数件であるため、現在は有効なアラートを絞り込んだり、新たな兆候を発見してアラートをつくり込んだりといった活動を行っているそうだ。

エンドポイントやサーバには全てEDRを導入

EDRの導入エージェント数は約850あり、OSの種別で見ると最も多いのがWindowsで、約700台だ。約270名の従業員のほかに外部委託もしており、さらに物理PCからアクセスするVDIにもEDRを入れているため、どうしてもその数が多くなる。さらに、エンドポイントやサーバには全てEDRを入れる方針を採っているため、Windows Server60台、MAC60台、そしてLinux30台にも導入している。

機能としては、不審な動きを検知するメインのEDR機能、ランサムウェアの検知機能のほかManaged Security Service(MSS)も利用している。また、アンチウィルス機能については別製品を使うことで共倒れのリスクを防いでいるという。こうした構成で使用したところ、年間での検知・発報は11回あり、その都度対応を行ったが、「正検知はゼロだった」と二宮氏は述べた。

EDRは、主にOA環境と開発環境で利用している。OA環境は顧客対応やシステム保守といった基幹業務を行う環境であるのに対し、開発環境では基幹系に触れないようになっているため、2つの環境を分離した。SASEやSWGの環境も同じように分けられていて、OA側は堅固なポリシーを適用しているのに対し、開発側は比較的自由に外部アクセスができるようになっているという。そしてそれぞれの環境にEDRのほか、IT資産管理ツール、アンチウィルスが導入されている。

社内環境ではVDIを提供しており、基幹系のシステムを操作する際にはこのVDIを必ず経由するかたちになっている。そのため、外部環境と分離させて安全を保つ構成をとっているが、ここにもEDRとアンチウィルスが導入されている。さらに基幹系システムとオンプレミス環境の外接系システムでも、サーバとVMにはEDRとアンチウィルスを導入している。

クラウドにあるEDRサーバ・コンソールには、不審な動作を検知した際にアラートが送られるようになっており、その際の詳細な動作もここで見ることができる。またアンチウィルスやIT資産管理ツールなどのログはSEIM+SOARで収集・自動対応を行っている。EDRのアラートが発生した場合には、EDRサーバ・コンソールからSIEMにアラートが送られ、そこからSOAR連携してSOCに伝えられるという流れだ。アラートのメールはSEIMのほかEDRサーバやMMSなどさまざまなところから来るようになっているという。

「漏らさず対応するという意味で、色々なところからアラートが来るのも良いのではないかと思っています」(二宮氏)