2015年1月、トレンドマイクロは、2014年の情報セキュリティ総括と2015年の展望を発表した。発表は、上級セキュリティエバンジェリストの染谷征良氏が行った。

染谷氏は冒頭、2014年は過去にないほど多様なサイバー攻撃が起きた1年であったかもしれないと、感想を語った。そして、その特徴は、

- 狙われる「個人情報」

- 攻撃対象の「ボーダーレス化」

にあるとした。トレンドマイクロでは、法人・個人共通、個人、そして法人の3つに分類して、脅威動向を分析した。それぞれで、2015年は3つの脅威動向が浮かんできた。以下、そのカテゴリごとに3つの脅威動向を見ていこう。

法人・個人共通 - 標的の多様化

このカテゴリでいえるのは、標的の多様化である。2014年に大きく被害をもたらせた攻撃にネットバンキングの不正送金がある。

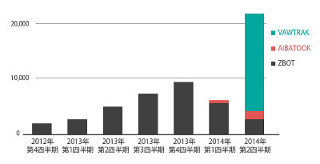

図2のグラフは、ネットバンキング関連の不正プログラムが検出されたPCの数である。2014年になり、倍増している。そして、2014年第2四半期には、国別でトップとなった(グラフでも突出している。従来は米国が1位だった)。さらに、法人への被害も増加している。折れ線グラフはその比率であるが、上昇傾向がはっきり浮かび上がる。さらに、これまでは大手銀行が中心であったが、地銀やクレジットカード会社なども標的となっている。被害の拡大をもたらした背景には、不正送金を自動化する攻撃、法人ネットバンキングの電子証明書を窃取する攻撃があるとことだ。

脆弱性を悪用した攻撃も多かった。特に、修正プログラムがリリースされない状況での、ゼロディ攻撃が行われた。さらに注目したいのは、オープンソースを狙った攻撃である。

図3にもあるように、OpenSSLのHeartbleedという脆弱性(通信内容が傍受されてしまう)が.JPドメインで45%確認された。このすべてが同時に攻撃対象とはならなかったが、いかに危険な状態であったかはわかるだろう。また、同じようなオープンソースで、UNIXなどで使われるシェルbashにも脆弱性が発覚した。さらに、脆弱性が明らかになると、24時間以内に攻撃が行われた。ここでも、標的の多様化が見てとれる。特にオープンソースの場合、公開サーバー、組み込み機器、ストレージデバイスなど、さらに多くが標的になる危険性がある。

最後にPOSシステムを狙った攻撃が米国で猛威をふるった。この攻撃は購入の際に使われるクレジットカードがスワイプされる際に、感染した不正プログラムによって、個人情報が攻撃者へ詐取されるというものだ。

図4のようにデパートやスーパーといった販売系だけでないのも特徴である。配送、ホームセンター、駐車場も攻撃対象となった(ここでもボーダレス化といえる)。被害が広がった理由は2つあった。1つは、米国ではICカードで暗証確認が必要となるシステムがほとんど普及していないことだ。そして、もう1つの理由は、POSシステムがインターネット接続されたWindows PCで構成される点である。染谷氏は、今後、日本でも同様の攻撃の可能性を指摘した。

個人 - 利益をもたらす「ID・パスワード」

個人を対象とした攻撃をみていこう。狙われたのは「ID・パスワード」である。つまり、個人情報が狙われたことになる。そのための方法で、活発に使われたのがフィッシング詐欺であった。

図5の棒グラフは、フィッシング詐欺サイトに誘導された国内ユーザー数の推移である。その数は、約167万にもなる。1日あたではり、5000人になる。悪用されたブランドは、ネットショッピングと金融で8割を占めた。金銭に直結するサイト、サービスが狙われている。昔からの手口であるが、あいかわらず攻撃者にとって、効率的な方法となっていることがうかがわれる。

そして、2つめは、不正ログインである。

金銭目的が9割以上を占める。詐欺メール送信も、最後はプリペイドカードの購入をさせ、金銭目的ともいえるものだ。

最後は、モバイルを狙う脅威の増加・深刻化である。Androidでは、不正アプリの累計が400万個になった。従来は安全とされていたiOSなどでも、不正プログラムが検出されている。

法人 - 狙われる「個人情報」

法人に関しては、その法人が持つ「個人情報」が狙われた。そこで使われるのが、標的型サイバー攻撃である。

標的型サイバー攻撃の場合、公官庁や大企業(特に防衛産業)を対象というイメージもあるが、業種・規模に関係なく攻撃が行われた。ここでもボーダレス化が進む。そして、狙われたのは顧客情報や個人情報である。これらの情報は、遠隔操作ツールがインストールされ、最終的に情報が盗まれていた。トレンドマイクロの調査では、解析結果に遠隔操作ツールが検出された割合が、着実に増加傾向にあり、2014年第4四半期では、49.2%となった。この結果からも、業種・規模を問わず、個人情報を狙い続けていることがわかる。 2つめは、内部犯行による情報流出である。

日本では、7月にあった大量流出事件が有名である。しかし、多くの事件が発生し、そのいずれもが明確な「動機」をもって行われた。染谷氏は、内部犯候補は必ず組織内部にいると注意喚起した。

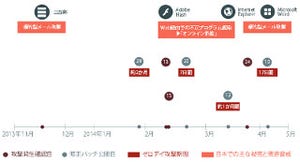

最後が、公開・Webサーバーを狙う攻撃の変化である。2013年はWebサーバーの改ざんが猛威をふるっていた。2014年はその攻撃方法に変化が見られた。Webサーバーが利用する外部のサーバー業者が提供するサービスやツールが狙われ改ざんされた。結果、本来のサーバー管理者が、サーバー上で直接、対策をすることが難しい改ざんが多かったとのことである。

冒頭の「個人情報」と「ボーダレス化」以外に、2014年の特徴をみると、自発的に被害に気がつくことが困難になってきた。多くが顧客、取引先、警察からの通報で気がつくといった事例である。気がつかないことで、攻撃・被害の長期化が進む。さらに、被害規模・影響範囲の拡大に繋がる。結果的に被害額の増大という、負のスパイラルが発生していると、染谷氏は指摘する。

組織に存在する個人情報を守るには、どの部門で、どのシステムに、どのような情報が、どう扱われているかを把握する必要がある。情報を守るうえで、スタートラインとなる。しかし、2014年にトレンドマイクロが行った調査では、情報資産の分類・重要度が定義され、棚卸が定期的に実施されているのは、24%にすぎなかった。攻撃者や内部犯が狙う個人情報の存在、保管場所を、そもそも企業や組織が把握していないということが、このようなサイバー犯罪の成功の要因になっているのではないかと、厳しい指摘を行っていた。

2015年の脅威動向

2015年の脅威動向の展望であるが、まず、個人・法人共通の脅威では、以下の通りである。

- ランサムウェアなど金銭目的の脅威の悪質化

- オープンソースを狙った脅威の増加

個人を狙った脅威は、以下である。

- モバイル決済システムを狙う脅威の到来

- 脆弱性を狙ったモバイル向けの脅威の悪質化

法人を狙った脅威は、以下の通りである。

- 標的型サイバー攻撃の多様化

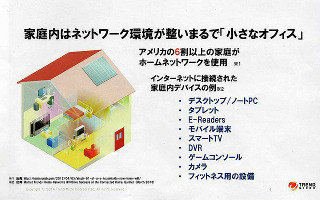

- IoE/IoTで取り扱われる情報が標的に

オープンソースは、多くのデバイス(公開システム、組み込み機器など)やOSを巻き込んでいくと予想される。Windowsでは、脆弱性の問題は日々、発生している。モバイル端末でも、Windowsと同じような脆弱性の問題が発生するのではないか。標的型サイバー攻撃では、東南アジアなどでもその攻撃を確認している。一方、国内企業は東南アジアなどへのビジネス進出を予定している。そこで、入札システムなどで狙われる可能もあるとのことだ。

脅威に対する対策は

では、このような脅威に対し、どう対策をすべきか。まず個人ユーザーであるが、以下となる。

- OSやソフトウェアは、つねに最新に

- 最新の総合セキュリティ対策ソフトを利用

- 簡単なパスワードの使い回しはしない

そして、法人ユーザーである。

最後に、染谷氏は、個人ユーザーには「サイバー犯罪は自分の身の回りで必ず起きる」という前提をもつこと。そして、法人ユーザーは「侵入や内部犯行は必ず起きる」という前提で対策を行う必要があると、強調した。

サイバー攻撃者、内部犯、そのいずれもが個人情報を狙っている。詐取した個人情報は、お金に換える価値が存在している。そのことを再認識してほしいと、発表を結んだ。

なお、本稿で紹介した発表内容は、トレンドマイクロ2014年情報セキュリティ三大脅威として、以下から全文のダウンロードが可能である。時間のあるときにでも、ぜひ一読してほしい。