ビジネスパーソン向けに、フォーティネットのリサーチ部門である「FortiGuard Labs」が確認・分析した新種亜種など、最近のランサムウェアを紹介する本連載。今回は、以下のランサムウェアを紹介します。

- 8base ランサムウェア

- Albabatランサムウェア

8baseランサムウェア

8baseランサムウェアは、ターゲットのデータを暗号化して身代金を要求し、要求に応じなかった被害者のデータをリークサイトに公開する、二重恐喝を行うランサムウェアです。このランサムウェアを活用するグループは、政治的な目的ではなく金銭的な動機に基づいて活動していると見られています。フォーティネットのデジタルリスク保護サービス「FortiRecon」の分析では、2023年5月に初めて登場したと推測されています。

8baseランサムウェアは、その特徴から、2019年初頭にセキュリティ研究者によって活動が確認された、RaaS型のPhobosランサムウェアをベースにしている可能性が高いです。2019年初頭に初めて確認されてから、Phobosランサムウェアはこれまで数多くの亜種が見つかっており、FortiGuard Labsでは亜種であるEKINGの詳細な技術情報を公開しています(※)。

Phobosランサムウェアの感染経路はフィッシングメールの他、PCを遠隔操作するためのリモートデスクトップ通信プロトコルであるRDP、セキュリティソフトの設定ミスや脆弱性を利用した侵入方法などが報告されています。

攻撃手法

この8baseランサムウェアの主な攻撃方法は、SmokeLoaderと呼ばれるマルウェアの亜種を利用していることがわかっています。これは標的となる人物や組織に向けて巧妙に作成されたフィッシングメールを使って標的に侵入(スピアフィッシング)し、他のマルウェアを呼び込むために使われます。このようなマルウェアは「ローダー(Loader)」と呼ばれています。

ビジネスサービスや製造業、建設業、小売業など、さまざまな業種がターゲットとなっており、その中には、病院や診療所も約3%含まれています。

8baseランサムウェアがターゲットのマシンに送り込まれて実行されると、暗号化対象となるファイルを探します。その際OSや各種ソフトウェアの実行に影響を与えるファイルは、暗号化対象から除外されます。

暗号化するファイルを見つけ出すと、ユーザーファイルへの読み書きを停止させ、開いていたファイルを全て閉じ、ランサムウェアによる書き込み(暗号化)を可能にするために、データベース関連やMicrosoft Office関連など、約40のプロセスを停止させます。

ファイルを暗号化する際には、暗号化の時間を節約するために、ファイルサイズが1.5MB以下のファイルは完全に暗号化する一方、1.5MBを超えるファイルは一部のみを暗号化します。被害者が感染に気づく前に、できるだけ多くのファイルを暗号化するためです。

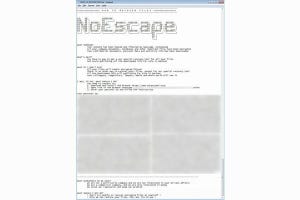

暗号化が完了すると、以下のようなランサムノートが書き込まれます。

C言語による記述からうかがえる開発者の技術力の高さ

Phobosランサムウェアとの関係性が疑われる理由の1つは、8baseのランサムノートの内容がPhobosのものと酷似しているからです。Phobosランサムウェアの亜種として2020年10月31日に技術解説したEKINGのランサムノートは、以下のようになっています。

ランサムウェアグループは、被害者とコンタクトするためのTORサイトを運営しているのが一般的ですが、8baseランサムウェアも以下のようなTORサイトを運営しています。

このTORサイトには、被害者のリスト、問い合わせフォーム、FAQ、利用規約などが掲載されており、被害者から盗まれた情報は、GofileやPixeldrain、files.dp.ua、AnonFiles、Anonym File、Megaなど、さまざまなファイルストレージや共有サービスを通じて公開されています。

2023年11月にFortiGuard Labsは、プログラミングに、より高度な知識が必要なC言語で記述されている8baseランサムウェアの亜種を発見しています。処理速度が速いC言語でのプログラム記述は、より短時間での暗号化を目指していることが推察され、ランサムウェア開発者の技術力の高さも伺えます。