ファイア・アイは4月14日、同社が2009年から追跡しており、日本企業も標的にしているという中国のサイバースパイ集団である「APT10」(MenuPassグループ)の最新状況を発表した。これによると、同グループの活動は現在は鈍化しているように見えるものの、今後は大規模なオペレーションを復活させる可能性があるという。

APT10はこれまで、米国・欧州・日本の土木建設企業・航空宇宙企業・通信企業・官公庁を標的にしており、これらの業界が標的となっているのは重要な軍事諜報情報の入手や中国企業の支援に向けた機密情報の窃取など、中国の国家安全保障に関わる目的を後押しするためと考えられている。

FireEye iSIGHTインテリジェンスがAPT10によるオペレーションの拡大を初めて報じたのは、2016年6月。同グループは当初、日本の大学を標的としていることが検知されたが、その後、日本国内でより広範囲な標的を対象としていた。

そして、FireEye as a Service(FaaS)、Mandiant、FireEye iSIGHTインテリジェンスが連携して解析を進めた結果、新たなツールや手法を用いた一連の攻撃は世界規模で多くの被害が出ていることが判明したという。

同社は、2016~2017年に6つの大陸でAPT10による攻撃を検知。APT10は、インド・日本・北欧の製造業、南米の鉱業、全世界の複数のITサービスプロバイダを標的とし、不正アクセスを行っており、これら企業の中には最終的な標的もあるが、それと同時に最終的な標的への足がかりとされた団体も存在すると考えられている。

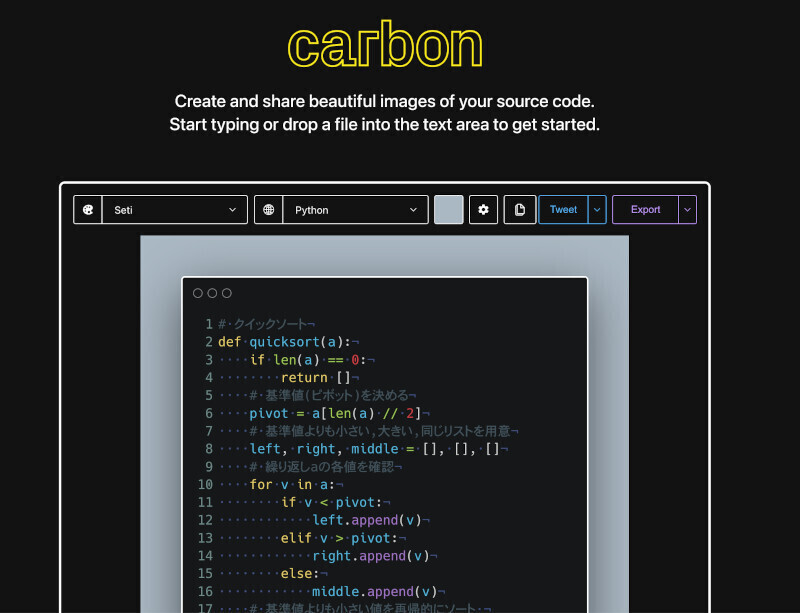

APT10は、2016年~2017年の活動で新たなツールを利用し、継続的に使用するSOGUに加え、最新の侵入活動では新たなツールを使用し、同社はこれらがAPT10に固有のものと考えている。第1段階のバックドアとしては、HAYMAKERとSNUGRIDEを使用する一方、第2段階のバックドアとしてはBUGJUICEと、オープンソースのQUASARRATのカスタマイズ版を使用している。こうした新種のマルウェアからは、APT10が新しい攻撃手法の開発にリソースを投じていることが想定できるという。

APT10の最近の活動には、従来型のスピアフィッシング攻撃と、サービスプロバイダを経由した、被害者のネットワークへのアクセスの両方が含まれている。

スピア・フィッシング攻撃は、あまり高度なものではなく、アーカイブ内の.lnkファイル、二重拡張子のファイル(例えばGroupMeetingDocument20170222doc.exeのような名前)、そして場合によっては、名前が似ているだけのおとりの文書や同一アーカイブ内の悪意あるランチャーを悪用しているという。

グローバルなサービスプロバイダ経由での被害者へのアクセスの観察では、サービスプロバイダは顧客のネットワークへの重大なアクセス権を持っており、攻撃者はサービスプロバイダに不正アクセスすることで、顧客のネットワークへの水平展開を可能としている。

さらに、サービスプロバイダと顧客のWebトラフィックは、顧客側のネットワーク防衛者から無害とみなされる可能性が高く、攻撃者にとってはデータを密かに抽出できる標的だという。注目すべき事例としては、被害者のサービスプロバイダに帰属するサーバを経由し、C2と通信するよう設定したSOGUバックドアがあったとしている。

また、APT10のアクターが被害者側のSOGUインプラントに発行したコマンドの中には被害者のシステム上で一貫性を確立するものもあり、攻撃者は被害者のサービスプロバイダが管理するIPへの接続性をテストし、サービスプロバイダのIPへの接続が確認できると、攻撃者は被害者のSOGUバックドアへのプロキシとして、サービスプロバイダのIPを確立するという。

この結果、サービスプロバイダのネットワーク上の足がかりを示している可能性の高い被害者のサービスプロバイダを経由して、SOGUマルウェアのトラフィックを効果的にルーティングでき、こうした戦術は悪意あるC2をマスク化し、トラフィックを密かに抽出しつつ、これを無害であるように装うことにも役立つとしている。

APT10の脅威は、全世界の企業・団体に及んでおり、APT10がサービスプロバイダのネットワークへのアクセスを悪用していることから、悪意ある攻撃者は対象の企業・団体をあらゆる角度から攻撃しようと試みているがわかるとしている。PwC/BAEのブログ記事で周知して以降、APT10の活動は鈍化しているように思われているが、今後、大規模なオペレーションを復活させて、新たな戦術・手法・手順を導入する可能性があると、同社は考えているという。