IPAとJPCERTコーディネーションセンターは4月14日、WindowsのNTLM認証でHTTPリクエストをfile:// のプロトコルへ転送した場合に、SMBを使って攻撃者が用意したSMBサーバーに認証情報を送信する問題があるとして注意喚起を行った。

ソフトウェアの多くは、HTTPリクエストをアップデート確認などに利用しているが、攻撃者は中間者攻撃(Man in the Browser)によりHTTPリクエストを傍受して、HTTPリダイレクトを活用して攻撃者が用意したSMBサーバーへリダイレクトする。リダイレクト先がfile:// ではじまるURL、かつ被害者のPCがWindowsである場合には、自動的に攻撃者のSMBサーバーに接続して認証情報を送信する。

攻撃者のSMBサーバーにはユーザーの認証情報が暗号化された形で記録される。暗号化された状態ではあるものの、ブルートフォース攻撃によって解読される可能性があるため注意が必要だ。

現時点で脆弱性がどこに存在するのか判明していない。影響を受けるシステムは、urlmon.dllのWindows API関数。

URLDownloadA

URLDownloadW

URLDownloadToCacheFileA

URLDownloadToCacheFileW

URLDownloadToFileA

URLDownloadToFileW

URLOpenStream

URLOpenBlockingStream

urlmonはwininetライブラリを利用して処理を行うため、脆弱性の原因となる機能はwininetに含まれる可能性も否定できないという。また、今回の情報元となったセキュリティベンダー「Cylance」によると、InternetExplorerや.NET FrameworkのWebBrowserコンポーネントも脆弱性の影響を受けるとしている。

HTTPリダイレクトによる攻撃手法は今回発見されたものだが、SMBを利用した問題は1997年から存在する。2009年にもマイクロソフトがセキュリティアドバイザリを公開するなど、長年の問題となっているようだ。

影響を受けるOSは、今夏にリリース予定のWindows 10やServerを含む全てのWindows OS。また、この脆弱性を悪用して情報を取得できるソフトウェアベンダーは、最低でも31社にのぼるという。

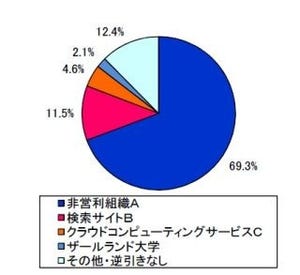

ベンダーはAdobeやApple、Box、Microsoft、Oracle、Symantecなど、多岐にわたる。AppleはiTunesの更新確認、AdobeはPDFのAdobe Reader、MicrosoftはInternet ExplorerやWindows Media Player、SymantecはNorton Securityなど、主だったソフトウェアのアップデートはすべて影響を受けてしまう。