カスペルスキーは9月26日、日本や韓国において欧米企業のサプライチェーンを攻撃対象とする標的型攻撃(APT)グループ「Icefog」を発見したと発表した。2011年に開始されたこの活動は、ここ数年で攻撃数と範囲を拡大しているという。

カスペルスキーのGlobal Research and Analysis Team(GReAT)でディレクターを務めるコスティン・ライウ氏は「標的型攻撃は、攻撃者が企業や政府のネットワーク内に足がかりを得て、数年がかりで数TBもの機密情報を盗み出しているケースが多い」と語る。

一方で、今回発見されたIcefogは"ゲリラ的な攻撃"が特徴となっており、小規模なギャンググループが緻密な精度で情報を奪うという新たな傾向を示しているという。

Icefogの攻撃は、数日から数週間続き、探していた情報を手にすると攻撃者は証拠を消し去って攻撃を止めるという。カスペルスキーでは「今後は、現代社会における"サイバー傭兵部隊"とも呼べる、ゲリラ攻撃に特化した小規模なグループが増えていく」と予想している。

今回、同社がIcefogの標的のプロファイルを分析したところ、攻撃者は「軍、造船、海運、コンピューター・ソフトウェア開発、研究機関、通信会社、衛星通信、マスメディア、TV局」といった分野に興味を示していることが判明したという。

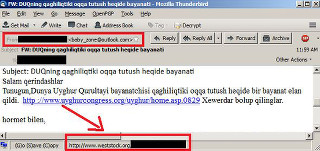

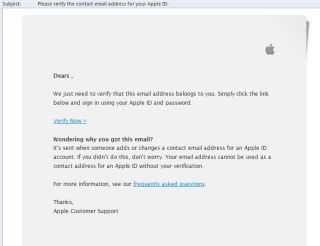

攻撃の過程では、「Icefog」(別名:Fucobha)と呼ばれるマルウェアを使用し、バックドアを設ける。IcefogにはWindows版とMac OS X版があることがわかっている。

一般的な標的型攻撃では、数か月から数年間潜伏し、データを詐取し続ける。しかし、Icefogの攻撃者は被害者に対して1対1の攻撃を行い、特定の情報を突き止めてそれを入手し、目的の情報を得た段階で攻撃を止める。

ほとんどの事例について、Icefogの攻撃者は、被害者から何の情報が得られるかを熟知しているようだという。彼らは特定のファイル名を検索して、すぐに見つけ出し、C&C(コマンド&コントロール)サーバーに転送する。

同社は、攻撃者が使用した70以上のドメインのうち、13についてシンクホール分析を行った。これによってIcefogのC&Cサーバーが、被害者の情報と実行したさまざまな攻撃のログを暗号化して保持していたことも明らかになった。

これらのログから攻撃の対象が判明し、被害者を特定できるケースもあったという。日本や韓国のみならず、台湾、香港、中国、米国、オーストラリア、カナダ、英国、イタリア、ドイツ、オーストリア、シンガポール、ベラルーシ、マレーシアなどの国や地域でも、シンクホールとのつながりが確認された。

また、カスペルスキーは合計で4000件以上のユニークIPの感染と、数十件のWindowsと350件のMac OS X、合計数百件の被害を突き止めた。このインフラ監視・制御に使用されたIPのリストから、この攻撃の背後にいる人物は日本か中国、韓国の少なくとも3カ国をベースに活動していると推測できるとしている。