マイクロソフトは9月11日、記者向けの月例サイバーセキュリティ説明会を開催し、オンライン銀行取引を狙い不正送金を行うマルウェア「Zbot」について注意喚起を行った。同社によると、日本におけるZbotの検出数は昨年12月と比べて8月には約23倍に達したという。

Zbotは「Zeus」とも呼ばれるボットで、「Man in the Browser」と呼ばれるWebサイトを偽装表示するジェネレーターとC&Cサーバーを構築するツールキットとして流通している。

このボットには多種多様な亜種が存在しており、アンダーグラウンドの市場ではバージョンや機能の違いがあるものの、700ドル~1万5000ドル程度で取引されている。

Zbotの目的は冒頭でも触れたオンライン銀行取引だ。キーロガーなどを利用することで認証情報(IDやパスワード、乱数表など)を取得し、不正に金銭を盗み取ることで攻撃者は莫大な利益を得ている。マイクロソフトによると、Zbotによる被害額は約5億ドル(約500億円)にのぼり、このボットに感染しているPCは1300万台に達すると推定している。

米金融サービス情報共有センター(FS-ISAC)が出したアラートでは、これらのボットを利用している攻撃者達は中小企業の経営者や従業員の講座情報をターゲットにしているといい、注意を呼びかけている。

Zbot自体に感染能力があるわけではなく、その他のツールキットを利用してバックドアを設置してZbotをダウンロードさせている。そのためマイクロソフトでは、セキュリティソフトを最新の状態に保つことで感染経路を絶つように呼びかけている。

乱数表や二要素認証だけでは安心できないZbot

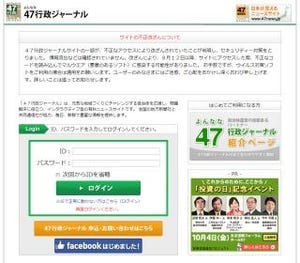

ほかにZbotに関する注意点として「乱数表や二要素認証を利用していても被害に遭う可能性がある」(日本マイクロソフト チーフセキュリティアドバイザー 高橋 正和氏)という。「Man in the Browser」によって「乱数表を全て入力してください」という表示を正規サイトにポップアップで表示することで乱数表のパターンを取得してしまうケースは、日本の銀行でも今年に入り多く見られるようになった攻撃方法だ。

一方、ワンタイムパスワードといった自分のメールアドレスに即時発行された10桁程度の数字を入力する二要素認証は、乱数表のように固定された数字ではないためセキュリティレベルが高い。しかし、その場合でも「Man in the Browser」による攻撃によって金銭を盗み取られてしまう可能性があると高橋氏は語る。

具体的な手口としては「認証の確立したセッションを利用してトランザクションを改ざんするため、二要素認証でも攻撃を防ぐことができない。たとえばユーザーが『口座Aに100万円を送金』という操作をしても、銀行への送信データは『口座Bに100万円を送金』に書き換えられてしまう。また、銀行の応答表示についても同様に『口座Bに送金終了』という不正な送信結果が『口座Aに送金終了』とあたかも正当な結果のように書き換えられてしまう」と語り、利用者が被害に気付かない被害の実情を明かした。

最後に高橋氏は「Zbotが8月に急増した要因は、日本国内における展開方法を確立してしまった可能性がある。マルウェアに詳しい日本人を雇ったか、日本の銀行サイトを一通り把握する体制が構築できたのかもしれない」とし、今後もZbotが猛威を振るう可能性を指摘した。