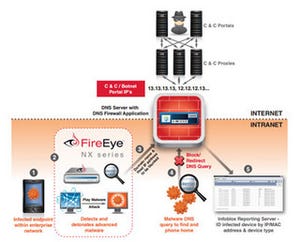

「『DDoS攻撃を受けた』という理由で自分が利用しているサービスが止まった」といった経験はありますでしょうか? DDoS攻撃とは、標的のサーバーに対して多数のコンピュータを踏み台にして行われる攻撃です。最近はDNSサーバーを踏み台とした事例が増えており、7月には警視庁がDNSサーバーを踏み台としたDDoS攻撃に対する注意勧告を行いました。

警視庁が警告したDDoS攻撃は、「オープンリゾルバ」と呼ばれる適切なセキュリティ対策が取られていないDNSサーバーの仕組みを突いて行われました。

DNSは、30年近くに渡ってネットを支えている重要なインフラである一方、悪意ある攻撃者からターゲットになっています。そのため、大きな話題となるようなセキュリティ事件の多くもDNSが関係しています。

このような背景から、DNSの基礎や主要な攻撃についてはネットワーク・セキュリティ担当者だけでなく、IT領域に従事する者すべてが知っておくべき事柄といっても良いでしょう。

この連載では、実際に行われている主要なDNSへの攻撃を紹介しつつ、DNSに対する攻撃への対策方法について解説していきます。

DNSの基本

DNS(ドメインネームシステム)とは、mynavi.jpなどのドメイン名から対象となるIPアドレスを教えてくれるシステムです。インターネットやメールなどのネットワークではIPアドレスを利用して通信を実現していますが、IPアドレスは人にとって分かり辛い数字の羅列で構成されています。

そこで、人でも分かりやすいドメイン名を元に検索を行い、対応するIPアドレスを返すという仕組みが考案されました。この仕組みは「名前解決」と呼ばれ、簡単に言えば「インターネット上の住所を使えるようにするための仕組み」といえます。

この名前解決は、インターネット上に存在する多数のDNSサーバーによりデータを分散することで実現しています。

DNSサーバーには主に「権威DNSサーバー」と「キャッシュDNSサーバー」の2種類があります。

権威DNSサーバー : 「DNSコンテンツサーバー」とも呼ばれ、ドメイン名に関する完全な情報を格納。対象となるドメイン名への問い合わせに回答する役割があります。ドメイン名の登録者や、その運用を預かるレンタルサーバー事業者などが運用しています。

キャッシュDNSサーバー : 再帰DNSサーバーとも呼ばれ、権威DNSサーバーに名前解決の問い合わせを行います。次に同じ問い合わせを受けた時に備え、データを一時保存するといった機能を持っています。キャッシュDNSサーバーはISP(プロバイダ)などが会員へ提供するために運用していたり、社内ユーザー用に企業内で運用されていたりします。キャッシュDNSサーバーは十分な管理・運用がされていないことも多く、攻撃者に狙われやすい傾向があります。

DNSはミッションクリティカルなインフラ

DNSは上記のような仕組みでインターネットやメールを支える、企業活動だけだはなく日常生活においてもなくてはならない重要なインフラといえます。さらに、昨今のモバイルデバイスやクラウドアプリケーションの利用増加で、その価値は増大しています。

重要なものだからこそ、DNSが企業に与える影響は大きく、DNSサーバーが停止してWebページやメール、Webアプリケーションが使用できなくなった場合、企業の評判や顧客満足度が低下し、機会損失だけではなく、収益への直接損失といったリスクが発生します。

また、DNSサーバーに対する攻撃がきっかけとなり、Webページが改ざんされて閲覧者にマルウェアが配布されたり、DNSサーバーが他社に対するDDoS攻撃の踏み台にされるケースも。米フォレスターリサーチ社の調査では、24時間に渡ってDNSサーバーが稼働停止した場合、経済的被害が平均2700万ドル(約27億円)にのぼると推定しています。

年々増加するDNSへの攻撃

ほかにもArbor Networksによる最新の全世界インフラストラクチャセキュリティ調査によると、過去に攻撃を受けたことがある企業のうち、DNSへ攻撃を受けたことがある企業は77%と「HTTP」の82%に次いで2位でした。

Prolexic 社の2013年第4四半期の「Prolexic Quarterly Global DDoS Attack Report」のデータでも、2013年全体でDNSに狙いを定めた攻撃が216%増加しています。

DNS攻撃が増加している理由としては、ターゲットに据えるメリットが多いことに加え、攻撃しやすいという点が挙げられます。DNSはネット黎明期に確立された仕組みであるため、前述したオープンリゾルバなど様々な脆弱性を抱えており、送信元などの"偽装"も比較的容易に行えるのです。

こうした状況から11月にはJPCERTコーディネーションセンターと日本レジストリサービスが「権威DNSサーバーの登録情報の改ざんについての注意勧告」を発表しました。

原因や手法は不明ですが、ドメイン名登録を行う際に情報が不正書き換えされてしまう「ドメイン名ハイジャック」という被害が確認されているとのことです。実際に大手メディアが被害を受けており、サイトを閲覧したユーザーが別のサイトに誘導される可能性があったと発表しています。

このような事態が起こらないよう、DNSサーバーを運用する会社や管理者は細心の注意を払いながら、設定や情報管理を行う必要があります。それにも関わらず、管理者がリスクを知らなかったり、DNSに関する正確な知識がなかったり、設定を外部の業者に丸投げしていたりしているケースが往々にしてあります。DNS攻撃を防ぐためには、より多くの人がそのリスクの高さを認識し、常に最新のセキュリティ情報に目を光らせることが求められます。

次回は今年話題となったDNSキャッシュポイズニングの詳細と、その対処方法について解説していきます。

三好 慶太 Infoblox トレーナーSE

DNSやDHCP、IPアドレス管理の専用アプライアンスを提供するInfobloxでプリセールス支援とトレーニングを担当するトレーナーSE。

航空会社や通信事業者でのプロジェクトマネージャー、外資ストレージベンダーを経て2010年7月より現職。現在は自社のDNSセキュリティ製品を広く知ってもらうべく奔走中。