前回は証明書サービスをインストールし、証明書の発行に必要なテンプレートを準備した。今回は、AD FS用の証明書を発行し、AD FSサービスのインストールとセットアップを行う。

証明書の発行

FS1に接続しよう。その際、ログオンに使用するIDはドメインの管理者(<ドメイン名>\CloudAdmin)でなければならないことに注意しよう。そうでないと、ドメインに対する管理者権限を取得できない。

ログオンしたら、「スタート」ボタンを右クリックして「ファイル名を指定して実行」を選択しよう。

名前欄に「MMC」と入力して「OK」をクリックする。

コンソールが起動したら「ファイル」メニューから「スナップインの追加と削除」を選択。

「スナップインの追加と削除」ウィンドウが開いたら、「利用できるスナップイン」から「証明書」を選択し「追加」をクリックする。

「証明書スナップイン」ウィンドウが開くので「コンピューターアカウント」を選択して「次へ」をクリック。

「コンピューターの選択」画面では「ローカルコンピューター」が選択されていることを確認して「完了」をクリックする。スナップインの追加と削除ウィンドウに戻ったら「OK」をクリックする。

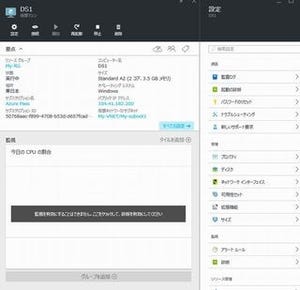

コンソールに証明書スナップインが読み込まれたら、「信頼されたルート証明機関」の下にある「証明書」をクリックして、発行された証明書一覧の中にドメインのルート証明書が存在することを確認しよう。以下のような名前で発行されているはずだ。このルート証明書はDS1で証明機関のセットアップをした際に作成されたもので、ドメインに参加しているコンピューターには自動的に配布される。

<ドメイン名>-DS1-CA

次に「個人」を右クリックして「すべてのタスク」から「新しい証明書の要求」を選択する。

- 「証明書の登録」ウィザードが起動するので「次へ」をクリック。

- 「証明書の登録ポリシーの選択」ウィンドウが開くので、「Active Directory登録ポリシー」が選択された状態で「次へ」をクリック。

- 「証明書の要求」ウィンドウでは前回作成した証明書テンプレート「SSL Cert」をチェックし「この証明書を登録するには情報が不足しています。設定を構成するには、ここをクリックしてください」をクリックする。

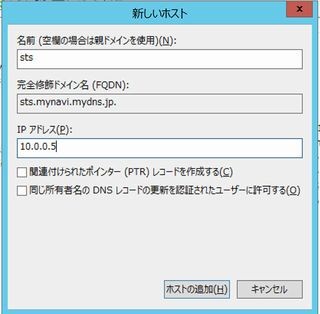

「証明書のプロパティ」画面が開いたら、「サブジェクト」タブで以下の通り設定を行う。「サブジェクト名」で「種類」から「共通名」を選択し、値に「sts.<ドメイン名>.mydns.jp」(この例では sts.mynavi.mydns.jp)を指定し「追加」をクリック。

「別名」で「種類」から「DNS」を選択し、値に「sts.<ドメイン名>.mydns.jp」(この例では sts.mynavi.mydns.jp)を指定し「追加」をクリック。

値の設定はくれぐれも間違えないように。値を間違えるとAD FSは正しく動作しない。設定が完了したら「OK」をクリックする。再び「証明書の要求」画面に戻るので、「SSL Cert」がチェックされていることを確認して「登録」をクリックする。

正しく証明書が登録されると「証明書」の配下に「sts.<ドメイン名>.mydns.jp」が登録されているはずだ。

この証明書はAD FSだけでなくPRX1でも使用する。そこで、今登録した証明書をファイルとしてエクスポートしておくことにする。以下の手順に沿ってエクスポートしよう。

- 証明書を右クリックして「すべてのタスク」から「エクスポート」をクリックする。

- 「証明書のエクスポートウィザード」が起動するので、「次へ」をクリック。

- 「秘密キーのエクスポート」画面では「はい、秘密キーをエクスポートします」を選択して「次へ」。

- 「エクスポートファイルの形式」では規定値のまま(.PFX)「次へ」。

- 「セキュリティ」画面では「グループまたはユーザー名」をチェックし、一覧に<ドメイン名>\cloudadmin が表示されるのを確認して「次へ」。

- 「ファイル名」に保存先としてデスクトップを指定しよう。ファイル名は sts.pfx でよいだろう。

最後に「完了」をクリックすると、デスクトップに sts.pfx というファイル名が保存される。このファイルはあとで使用するのでこのままにしておこう。

ADFSのインストール

サーバーマネージャーの「管理」メニューから「役割と機能の追加」を選択する。ウィザードが起動したら「サーバー役割の選択」画面まで「次へ」をクリックして進む。役割の一覧から「Active Directory Federation Services」を選択したら、「インストールオプションの確認」画面まで「次へ」をクリックして進み、「インストール」をクリックする。

インストールは1分程度で完了する。

AD FSのセットアップ

AD FSのインストールが完了したらセットアップを行う。おなじみとなった作業だが、サーバーマネージャーの旗印をクリックして「このサーバーにフェデレーションサービスを構成します」をクリックする。

構成ウィザードが起動したら、「フェデレーションサーバーファームに最初のフェデレーションサーバーを作成します」が選択されていることを確認して「次へ」。

「Active Directory ドメインサービスへの接続」画面ではドメインコントローラに対して管理者権限を持っているユーザーを指定する。既定で現在のユーザーが指定されているのでそのまま「次へ」をクリックしよう。「サービスのプロパティの指定」画面が表示されたら以下の通り設定する。

- 「SSL証明書」では先ほど作成した証明書 sts.mynavi.mydns.jp を選択。

- フェデレーションサービス名は既定値のままでOK。

- フェデレーションサービス表示名は適当な文字列を指定する。ここでは「MYNAVI」と指定した。

「サービス アカウントの指定」画面ではAD FSを動作させるためのサービスアカウントを指定する。ここでは前回の演習で作成した FsGMSA を指定する。「既定のドメインのユーザーアカウントまたはグループ管理されたサービスアカウントを使用してください」を選択し、「選択」をクリックして FsGMSA アカウントを検索し、指定する。

「構成データベースの指定」では既定値のまま「次へ」。既定ではWindows Server が標準で持っている Internal Database が使用される。

「オプションの確認」画面で内容を確認したら「次へ」をクリックする。その後、「前提条件の確認」ページで特にエラーが無ければ「構成」をクリックしてセットアップを完了させる。インストールは5分程度を要する。

構成が完了したら FS1 上でIE を起動し、以下のURLにアクセスしてみよう。なお、この演習ではドメイン名は mynavi を使用している。

https://sts.<ドメイン名>.mydns.jp/FederationMetadata/2007-06/FederationMetadata.xml

以下のような画面が表示されるだろうか。文字列が化けているのは気にする必要はない。これはAD FSが作成したメタデータでAD FSサービスを識別するための各種設定の集まりだ。

さらに、以下のURLにもアクセスしてみていただきたい。

https://sts.<ドメイン名>.mydns.jp/adfs/ls/idpinitiatedsignon.aspx

以下の画面が表示されたら「サインイン」をクリックする。

ログオン用のダイアログボックスが表示されるので、管理者のIDとパスワードを入力し、「OK」をクリックする。

以下のようにサインインから「サインアウト」に変われば正しくサインインされた。

今度は、DS1から上記URLにアクセスできるかも確認しておこう。時々、Firewallの設定に失敗していることがあるからだ。もし「サーバーが見つからない」などの理由で接続できない場合は、以下の手順でFirewallの設定を確認する必要がある。

- FS1で、「ファイル名を指定して実行」から「MMC」を起動する。

- 「スナップインの追加と削除」から「セキュリティが強化された Windows ファイアウォール」を選択して「追加」する。

- 「受信の規則」を右クリックして「新しい規則」を選択。

「事前定義」を選択して、プルダウンから「AD FS」を選択し、「次へ」をクリックする。

規則をすべてチェックして「次へ」をクリックする。

「接続を許可する」が選択されていることを確認して「完了」をクリックする。受信の規則画面で以下のようにAD FSのアクセスルールが設定されていればOK。

以上でAD FSの設定は完了した。

次回はAD FSを外部に公開するためのリバースプロキシー「Web Application Proxy」のセットアップを行う。使用するサーバはPRX1だ。

編集協力:ユニゾン

安納 順一

日本マイクロソフト テクニカル エバンジェリスト

主にインフラ系テクノロジーの日本市場への訴求を担当。近年はパブリッククラウド上のアイデンティティ・プロバイダーであるAzure Active Directoryを活用したセキュリティ基盤のデザインや実装方法などがメインのフィールドである。

Technetで個人ブログもさまざまな技術情報を発信している。