日立製作所は10月13日、標的型サイバー攻撃の拡散活動を検出する技術を開発したことを発表した。

同技術は、攻撃者に侵入された可能性がある端末を検出し、別の端末に侵入していく過程の端末間の関係を可視化することで、標的型攻撃を検知。アンチウイルス・ソフトウェアなど従来の対策を補完し、端末を個別に分析するだけでは検知が難しいステルス型マルウェアなどによる標的型攻撃の早期検知が期待される。

今回、端末の通常動作の特徴を機械学習によりモデル化し、普段利用されないプログラムの起動や普段アクセスしない端末への通信などを不審動作として特定する6種類のセンサーを開発した。同センサー群が観測した不審動作の発生頻度をもとに、社内ネットワークに設置した分析サーバーが不審端末を検出する。

同社は不審端末間のアクセスタイミングを分析して端末間の関係を可視化する技術も開発。不審端末と判定された端末が、過去数時間内に他の不審端末からアクセスされた履歴があるかどうかをもとに、端末間の関係を攻撃経路を示すグラフとして可視化する。

同技術により、関係がある端末群の数が一定以上になると拡散活動が行われていると判断し、端末の不審動作や関係を元に各端末が受けた攻撃内容や攻撃経路を分析できるため、攻撃の全容解明や対策立案などにも役立てることができる。

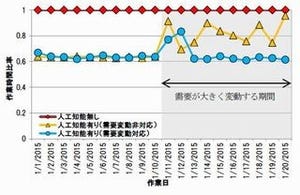

同社は、今回開発した技術の性能を測定するため、過去に発生した攻撃事例やセキュリティベンダーの報告、学術論文などをもとに代表的な標的型攻撃を模擬した攻撃シナリオを策定し、実証実験を社内で実施した。

その結果、一般的に想定される標的型攻撃の検知率97%を達成し、誤検知が発生する頻度を従来のホワイトリスト型対策の10分の1に削減したことを確認したという。