日本IBMは9月4日、東京を含む全世界10拠点のIBMセキュリティー・オペレーション・センター(SOC)で2015年上半期(1月-6 月)に観測したセキュリティー・イベント情報に基づき、主として国内の企業環境で観測された脅威動向をまとめた「2015年上半期Tokyo SOC情報分析レポート」と「IBM X-Force 脅威に対するインテリジェンス・レポート:2015年第3四半期」を発表した。

IBM SOCは130カ国以上、約4,000社の顧客のシステムに対し、セキュリティー・イベントを分析することによりセキュリティー対策を支援しており、10年以上蓄積してきたセキュリティー・インテリジェンスを相関解析エンジン(X-Force Protection System)へ実装し、1日あたり200億件(毎秒約23万件)以上の膨大なデータをリアルタイムで相関分析を実施。Tokyo SOC 情報分析レポートは、この解析結果を日本国内の動向にフォーカスして独自の視点で分析・解説したものを半年ごとに公表している情報分析レポートだ。

2015年上半期の同レポートでは「メール添付型のマルウェアの多数検知」「約40パーセントの組織でドライブ・バイ・ダウンロードの攻撃を確認」「相次ぐ脆弱性と継続する過去の脆弱性への攻撃」の3点が挙げられた。日本年金機構の報道でもメール経由でのマルウェア感染が大きく取りあげられたが、Tokyo SOCでもメール添付型のマルウェアに感染した端末が外部サーバーと通信するケースを検知している。標的型攻撃に対して防御だけを目的とした既存の対策に限界がある一方、ばらまき型のメールウィルスに関しても不審なメールを開封しないようにコントロールすることが難しいため、感染を想定した運用管理体制の構築が急務となっている。

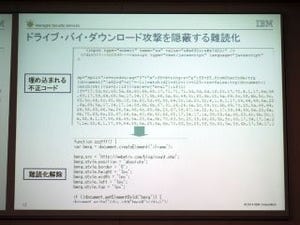

また、2014年下半期に減少していたドライブ・バイ・ダウンロード攻撃は増加傾向を示し、攻撃が確認された組織は前期の16.9%から40.5%に増加。誘導元として改ざんされたWebページ以外に広告配信ネットワークを悪用してマルウェア感染サイトにリダイレクトするケースも見られたという。観測されたドライブ・バイ・ダウンロード攻撃の90%以上がAdobe Flash Playerの脆弱性を悪用するものだった。

さらに、GHOSTやFREAK、Logjam、VENOMといった新たな脆弱性が発見されるとともに、2014年のShellShockやHeartbleedも継続して攻撃を検知。脆弱性の公開直後から攻撃が発生する傾向にも変わりはないため、平時の情報収集やアセット管理の重要性が再認識された。

一方、IBM X-Forceは民間セキュリティー研究開発チームの一つとして、膨大な量のイベントやマルウェアのサンプルをリアルタイムで相関分析し、脅威や脆弱性の研究と監視に取り組んでいる。また、これらの脅威に対する企業システムの保護を支援するため、IBMのセキュリティー製品群への脆弱性に関する情報の反映や、Tokyo SOCをはじめとしたSOCにて提供するマネージド・セキュリティー・サービスなどとの連携を図っている。IBM X-Force 脅威に対するインテリジェンス・レポートは、これらの活動に基づいたセキュリティー脅威の動向に関する調査として四半期毎に発行している。

同レポートの2015年第3四半期では「ランサムウェアの進化」「Tor(トーア)が不正目的に使用される」「2015年上半期は4,000件を上回る脆弱性が公表される」とした。ランサムウェアは価値の高いコミュニティーを攻撃するために、特定のファイル形式をターゲットにするように進化。例えば、TeslaCryptはオンライン・ゲームに関連したユーザー・ファイルを狙うことで、オンライン・ゲーマーをターゲットにしている。

また、大規模なサイバー脅威を引き起こす犯罪者たちは、匿名で通信することができるTorを使用していることが判明し、Torが提供する攻撃基盤により匿名の攻撃者として悪意のあるボットネットの操作を、悪質なネットワークや転送に利用することが可能という。Torを難読化すると不法行為者の匿名性をさらに強化することになるほか、攻撃の物理的な出どころをわかりにくくし、特定の地域から攻撃しているように見せかけている。

そのほか、2015年上半期は4,000 件をわずかに上回る新しいセキュリティーの脆弱性が報告されており、現在の傾向が続けば予想される脆弱性の公表件数は合計で約8,000件となり、2011年以来最も低い数値となる。