セキュアブレインは7月16日、金融機関を狙う不正送金ウイルスが国内20のカード会社を攻撃対象とする更新がされたことを確認。注意喚起を促すと共に、その手口を公開した。

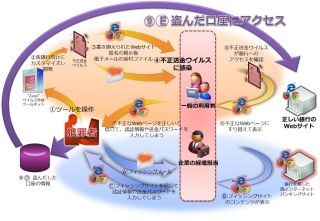

今回、攻撃対象の変化が観測されたのは通称VAWTRAK、またはPaprasと言われるウイルスで、感染したPCで攻撃対象のインターネットバンキングサイトにアクセスした際に、MITB(マン・イン・ザ・ブラウザ)攻撃によりコンテンツを改ざんし、情報を盗む。

今回のウイルスの設定情報の更新により、国内20のカード会社を攻撃対象としていることを確認し、攻撃対象のページにアクセスすると、MITB攻撃によりscriptタグを含む短いコード片が挿入される。

このscriptタグが外部のサーバから偽画面の表示などを行うJavaScriptを読み込み、改ざんや情報の窃取を実行する。

今回の更新では、新たに海外にある5つの改ざん実行JavaScriptの配信サーバを使ってカード会社に対して改ざんを行うように更新されており、銀行だけでなくカード会社も攻撃対象になっていることを認識する必要がある。

今回、以下のカード会社が攻撃対象として確認された。

イオンカード、出光カード、NTTグループカード、エポスカード、OMCカード、オリコカード、JCBカード、JP BANKカード、セゾンカード、TS CUBICカード、DCMX、日産カード、ポケットカード、Honda Cカード、三井住友VISAカード、三菱UFJニコス、UCSカード、ライフカード、楽天カード、りそなカード

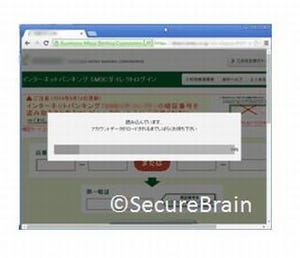

インターネットバンキングユーザを狙ったMITB攻撃と同様に、このウイルスも偽の入力画面を表示させる。

カード会社のサイトのログインフォームで、IDとパスワードを入力するとそれが攻撃者のサーバに送信された上で、カード番号、有効期限、セキュリティコードなどを入力させる画面が表示される。

多くのカード会社では、通常1つの画面でセキュリティコードまでの入力を求めることはないので、そのような画面が表示された場合は、入力を停止し、また、この画面が出る前に入力したIDとパスワードは既に攻撃者のサーバに送信されていますので、すぐに変更することを推奨する。

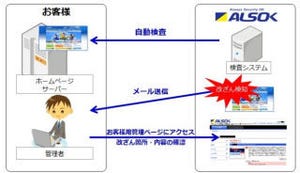

防御策としては、PCを常にウイルスに感染していないクリーンな状態に保つことが重要で、ウイルス対策ソフトを必ず使用し、さらにウイルス定義ファイルを最新の状態にするよう呼びかけている。

そして、使用しているカード会社の正しい画面を把握し、異変に気が付くよう警戒心を持ち、使用しているカード会社が特定のセキュリティソフトの使用を呼びかけている場合は、そのソフトウェアをインストールし、使用することが重要だとしている。