チェック・ポイント・ソフトウェア・テクノロジーズ(以下、チェック・ポイント)は6月3日、「チェック・ポイント セキュリティ・レポート 2014年版」を発表した。同レポートは、チェックポイントのWebサイトからダウンロードできる。

チェック・ポイント セキュリティ・レポートは、チェックポイントが提供する各種セキュイティ機器/サービスによって収集した情報を分析し、傾向をまとめたもの。2014年版は、996の企業、9000以上のセキュリティゲートウェイから、のべ20万時間におよぶネットワークトラフィックをモニタリングしている。

発表会に登壇した、チェック・ポイント セキュリティ・エバンジェリストの卯城 大士氏は、調査結果を振り返り、「昨年に比べて脅威、リスクが大幅に増加している」とコメント。調査対象の組織の84%でマルウェアが検出され、60秒に1度の割合で悪意あるWebサイトにアクセス、10分に1度のペースでマルウェアをダウンロードし、49%の組織が7つ以上のボットに感染したコンピュータを所有していたという。

また、氏は、4週間以上にわたって活動を続けるボットが77%あったうえ、1件以上のボット感染が見つかった組織の割合が73%に達したことにも言及。2012年のボット感染組織が63%だったことにも触れながら、攻撃者からの遠隔操作に使われるボットがさらに組織に定着していることなどを明かした。こうした被害拡大の理由としては、マルウェアを簡単に作れるツールがさらに普及しはじめていることが挙げられるという。

加えて、卯城氏は、昨年チェック・ポイントが新種のウィルス「HIMAN」を発見したことも説明。こちらは、Microsoft Wordの脆弱性を悪用したマルウェアで、某アンチウィルスベンダーのソフトウェアに見せかけてダウンロードさせ、ダイナミックローディングによってレジストリを書き換えるという。更新するレジストリは、一般的なマルウェアが書き換える部分と異なるため、アンチウィルスの監視の目が届かないという特徴がある。また、直接C&Cサーバと通信するのではなく、プロキシサーバのアカウントを奪い、プロキシ経由でC&Cサーバにアクセスする。暗号化も施されているため、各種セキュリティ製品からの検知が難しいという。

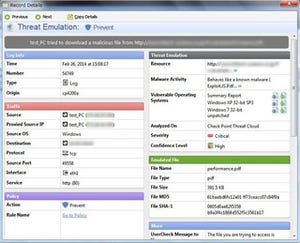

卯城氏はHIMANについて、「46社のアンチウィルスベンダーにおいて、検知できた会社はゼロ。チェック・ポイントが提供するThreat Emulationによって発見されたのですが、改めてその有効性が証明できました」とコメントした。

最後に、卯城氏は、チェック・ポイント製品が「Antivirus」、「IPS」、「Anti-Bot」、「Treat Emulation」の4階層で対策を施していることを明かしたうえで、「未知のマルウェアを検知できるだけでなく、その場で侵入を止められる製品としては唯一無二の存在である」ことを強調した。