ファイアアイはこのほど、米国セキュリティ侵害の実例から見る最新のサイバー攻撃の現状と効果的なインシデント対応に関する記者説明会を行った。

中国が支援するサイバー攻撃者がアメリカのヘルスケア企業から個人情報窃取

ファイア・アイは、新たなセキュリティサービス「FireEye as a Service」を発表した。高度なサイバー攻撃の検知と、セキュリティ侵害が起きた際の迅速な対応を支援するもので、国内のパートナー企業を介して提供する。

このサービス提供にあたって、ファイア・アイのコンサルティング事業部であるMandiant(マンディアント:ファイア・アイが買収)のバイスプレジデント、チャールズ・カーマカル氏が、「世界のセキュリティ脅威状況」というレクチャーを行った。

カーマカル氏は脅威の一例として、中国政府が支援するサイバー攻撃をとりあげた。中国政府の支援を受けた攻撃者の目的は、主に4つあると言う。

知的財産の窃取:技術開発のコストをかけずに、特許情報や技術、設計図などを入手することが目的

内部情報の入手:貿易交渉、合併・買収などに関する内部情報入手が目的

アメリカの重要なインフラに対しての攻撃:ガスのパイプラインなど。インフラ破壊ではなく、情報を収集している状態

政治的理由:民主化運動の妨害・情報入手など

このうち内部情報の入手では、中国の攻撃グループがアメリカのヘルスケア企業から大量の個人情報を盗み取る事件が起きている。狙われたのは、アメリカの病院や医療保険事業者で、米病院ネットワーク経営大手のコミュニティー・ヘルス・システムズ(Community Health Systems・CHS)や、医療保険大手のAnthemやCareFirstも含まれている。

攻撃者は被害企業のVPNとバックドアを使って、被害企業のネットワークに継続的にアクセスしていた。データを盗みとられた形跡があるシステムは、マルウェアに感染せずに盗みとられており、ネットワークに深く継続的に侵入していることが伺える。カーマカル氏によれば「被害企業の多くは、Mandiantが侵害を知らせるまで、何ヶ月にもわたり侵害の事実を知らなかった」とのことだ。

POSマルウェアでの大手小売企業侵害に見る高度な攻撃ライフサイクル

次にカーマカル氏は、大手小売企業に対するセキュリティ侵害の例をとりあげた。2013年から問題になっているPOSマルウェアの被害では、小売企業の取引先がセキュリティ侵害を受けて乗っ取られたことが起点だ。乗っ取った取引先を経由して、大手小売企業のCitrixサーバーにアクセス。システムに侵入し、本来は隔離されているシステムにアクセスできる権限を取得している。

これによって攻撃者は、ドメインコントローラとWindowsドメインに対する特別なアクセス権を取得し、マルウェアに感染させた。その結果、POS端末8000台のメモリからクレジットカード情報を盗み取ったほか、保存されていた暗号化ファイルを入手している。数千万件のクレジットカード情報が闇市場で売買されるなど、大きな被害を出した。

この例でわかるのは、企業が利用している正規のルートが、攻撃に利用されているということだ。たとえば、企業が利用する正規のVPNやCitrixを使ってアクセスし、2要素認証であっても突破する。またベンダー各社から盗み出した正規のデジタル証明書を、攻撃に使う不正なソフトウェアで使っている。また正規のウェブサイトを乗っ取ることで、標的の企業ユーザーがアクセスしたときのみマルウェア感染させる水飲み場攻撃を行っている。

正規のウェブサイト改ざんについては、7月末に大きな問題となったFlashの脆弱性をついた攻撃についても取り上げた。国内の2組織のウェブサイトが改ざんされ、Flash Playerの脆弱性(CVE-2015-5122)を突いて、閲覧者にマルウェアを感染させるものだ。

カーマカル氏は「これらの改ざんにより、日本の2つのハイテク企業もセキュリティ侵害を受けており、合わせて4つの日本の組織が被害を受けている」と分析した。

専門家の常時監視とインシデント対応による「FireEye as a Service」

このような高度なセキュリティ侵害では、企業は被害に気付かないままでいることが多いという。ファイア・アイのシニアディレクター、ワイアス・イサ氏によると「標的型攻撃に対応した組織を調べたところ、攻撃者は平均205日も内部に潜伏していた」とのこと。

イサ氏によれば「標的型攻撃の犯人は、多くが国家の支援を受けたプロフェッショナル。攻撃の段階別に分業制を採用し、資金も豊富で高度な戦術を利用している。また長期的に潜入することを狙っており、撃退してもまた戻ってくるなど執拗な攻撃を行う」としている。

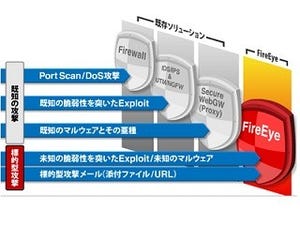

そこでファイア・アイでは、個別の企業に合わせたセキュリティ監視サービスとして「FireEye as a Service」を発表した。従来のセキュリティ対策に加えて、インシデント対応、復旧、攻撃者のプロファイリングなどを行うものだ。

具体的には、ファイア・アイの脅威専門解析チームが24時間体制でネットワークとエンドポイントを監視し、セキュリティ侵害の兆候を見つけ出す。もし侵害の痕跡がみつかった場合は、詳細な解析を行い、具体的な対策を提示するという。これは、ホストの隔離、解析、回復などのインシデント対応を行うものだ。単なるセキュリティ監視だけでなく、緊急対応までを密着して行ってくれるサービスと言えるだろう。

これにより攻撃の検知・インシデント対応にかかる時間を大幅に削減でき、従来のアプローチと比較して10分の1の時間で、検知・防御・解析・解決ができるサービスだとしている。

この「FireEye as a Service」は、国内の協業パートナーから提供される。伊藤忠テクノソリューションズ、インターネットイニシアティブ、NTTコミュニケーションズ、ソフトバンク・テクノロジー、日立製作所、マクニカネットワークス、ラックなどから「FireEye as a Service」をベースにしたサービスが提供される見込みだ。

価格や提供方法は追って発表されるが、2015年以内に提供される見込みとなっている。