あらゆる企業・団体が標的型攻撃のターゲット

昨今のセキュリティキーワードとして「標的型攻撃」という言葉が注目されている。特に日本では防衛産業関連企業や政府機関がターゲットにされた事件は記憶に新しい。不特定多数を狙ったウィルス攻撃等とは違い、特定の企業や施設をターゲットとした攻撃にどう対応すべきなのかは、最近の注目ポイントだ。

「IPAの予測では、企業は情報を、個人は財産を狙われるだろうとされています。日本では防衛機密や国家的な情報を持っていそうな組織が狙われた可能性が高いこともあり、同じような情報を持っている場合に限り標的にされていると考えている方もいるようですが、実際には幅広い企業や団体が狙われています。たとえば、産業スパイに狙われるような情報を持っているならば、十分ターゲットになります。どういう企業なら安全というものではありません」と警鐘を鳴らすのは、日本CA ソリューション事業部 セキュリティソリューション部 プリンシパルコンサルタントの楠木秀明氏だ。

重視すべきは「出口対策」

標的型攻撃は、従来日本企業が導入してきたファイアウォール対策やウィルス対策では防げないケースがある。『何か新たな対策を』と考える企業が採るべき対策は「事後対策」だ。

「標的型攻撃に対して、攻撃そのものを受けないように予防することはできません。攻撃を受ける前提で、事故に至らない、影響を最小限に留める対策をするしかないというのが、現在の一般的な見解です」と楠木氏は説明する。

具体的な対策として挙げられたのは、「入口/出口対策」だ。入口対策とは、攻撃ツールとして使われる不正プログラムの侵入を防ぐことを指す。機能的にはファイアウォール対策やウィルス対策と同じものだが、標的型攻撃では、企業ごとにカスタマイズされたメールや不正プログラムが使われることも多く、完全に感染を防ぐことは難しい。

そこで重視すべきなのが、出口対策だ。入口対策では防ぎきれなかった不正プログラムが重要情報にアクセスしてしまうことや、取得した重要情報を持ち出す流れを阻止することが出口対策になる。このうち特に注力しなければならないのは、重要情報を持つサーバを守ることだという。

「メール等に添付されてきた不正プログラムは個人のPCに感染した後、数台のPCやサーバを踏み台にして機密情報がある基幹系サーバやファイルサーバにアクセスします。その時、通常では考えられないアクセス方法やアクセス経路がとられるはずです。『このPCから基幹系サーバにアクセスがあるはずはない』というような不審な動きを検出して予防していく必要があります」と楠木氏。

すなわち、重要サーバへのアクセスは、特定のID、特定のPCやサーバなど決まったルートで行われるケースがほとんどで、それ以外のIDやルートでのアクセスを遮断することで、情報漏えいを防ぐことができるというわけだ。

攻撃を受けないことや、不正プログラムの完全な排除ができない以上、実質的には出口対策でしか情報漏洩は防げない。しかし、日本企業では、この種の対策があまり進んでいないという事情がある。 「日本の場合、外からの攻撃に対して内側を守る思想が主体でした。ファイアウォールによって建物の外と内を切り離すことなどがそれです。しかし、標的型攻撃の場合、感染したPCによる攻撃ですから、敵はすでに内側にいます。外からではなく、内側からの攻撃に対応するには、ネットワークを通じてサーバにアクセスする経路や、サーバの中にある情報を守らなければなりません。発想の転換が必要です」と楠木氏は指摘する。

内部からの攻撃に備えるCA ControlMinderは標的型攻撃にも対応

内部からの攻撃に対応する手法が、これまで日本で全く採用されてこなかったわけではない。その契機となったのは、個人情報保護法だ。内部スタッフが故意、または不注意によって個人情報を持ち出してしまうことを防ぐことを目的に、企業の内側からの攻撃に備える動きだ。 システムにとっては社内の人間が行う不正も、外部から入り込んだプログラムが行う不正も違いはない。すでに社内ルールの徹底や、外部デバイスへのデータ書き出し禁止といったエンドポイントでの対応だけではなく、システム的な個人情報漏えい対策に取り組んでいる場合、標的型攻撃に対応できている可能性がある。

「実はCAが提供してきたソリューションでは、特に標的型攻撃を意識したものではありませんが、CA ControlMinderは標的型攻撃への十分な対策ができています」と楠木氏。

CA ControlMinderは、アクセス制御機能と包括的な特権ID管理機能、アクセス録画機能をひとつの製品で提供できる統合セキュリティソリューションだ。CA ControlMinderには、重要サーバへのアクセスを制限することでサーバを守る機能や、通常のOSでは制御できない特権IDに対しても制限を行う機能がある。また、マルチプラットフォーム対応であるため、さまざまなOSの混在環境でも利用可能だ。

日本においては、すでに大手の金融機関や製造業が個人情報漏えい対策のためCA ControlMinderを採用している。当時は標的型攻撃に備えるという意識はなかったが、重要情報を保持しているサーバをしっかり守るという対策が、結果として標的型攻撃に対応した環境になっているのだ。

「日本では有名企業が狙われた事件が明るみに出た最近になって注目されるようになりましたが、海外では以前から重要ポイントとして注目されてきました。すでに海外で展開してきたCAにとって、標的型攻撃というのは全く新しい攻撃というわけではありません。CA ControlMinderによって十分対応できるものなのです」と楠木氏。

|

|

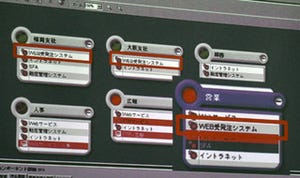

金融機関が導入したアクセスコントロール(CA ControlMinderユーザ事例カタログより)。なお、eTrust Access ControlはCA ControlMinderに名称変更されました |

「情報漏洩には取引先から漏洩する、『他責』ともいえるものがあります。これを防ぐことは非常に難しいのですが、自社の持つ情報が自社から外へ出て行かないようにコントロールすることは可能です。この『自責』の部分をしっかりと守らなければなりません。ファイアウォールがあるから大丈夫というような考えではなく、情報そのものを持つサーバが自分自身でしっかり守る時代がやってきたと考えてください。」と楠木氏は語った。

なお、CA ControlMinderが標的型攻撃にどう対応できるのか、より具体的な情報を得られる機会として、6月28日に開催される「情報セキュリティ総合対策セミナー」がある。当日は「CA ControlMinder」を使用していかに標的型攻撃に対応するのかといった具体的な対策はもちろん、「CA ControlMinder」の多彩な機能についても紹介される。1製品ですべてをカバーする「CA ControlMinder」の活用方法を知りたいという方は、ぜひ参加してほしい。

「情報セキュリティ総合対策セミナー」

開催日:6月28日(木) 14:00 - 16:30(開場 13:30)

開催場所:パレスサイドビル 東コア2Fマイナビルーム2F-W(東京都千代田区一ツ橋1-1-1(東西線 竹橋駅直結))

参加費:無料

定員:30名(応募多数の場合は抽選)

詳細、申し込み等: セミナーのWebサイトを参照