情報漏洩のレコード数は3億近い数字に

「10件のうち9件の情報漏洩は、ごく標準的なセキュリティ対策を取っていれば被害を免れたはず」 - 世界最大の電気通信事業者のひとつ、米Verizon Communicationsの通信/ITソリューション事業部門であるVerizon Businessは、2008年の情報漏洩事故を調査/分析したレポート「2009年データ漏洩侵害調査報告書」を4月に公開した。この調査対応チームのリーダーとして多くのインシデントの分析を手がけた同社マネージングプリンシパルのBrian Sartin(ブライアン・サーティン)氏は、Verizon Businessが報告を受けた90件のデータ漏洩事件を分析して、まずこう語った。ちなみに90件の漏洩事件で流出したデータ数は2億8,500万レコードに上るという。その9割が基本的な対策を取っていれば……とつい思ってしまうのだが、どうも最近の情報漏洩事情は、そう単純な図式だけでは説明がつかないようだ。

セキュリティをめぐる事件は全世界で毎年増え続ける一方だが、中でも情報漏洩に関するインシデントは、その被害の大半が金融機関がらみということもあってより深刻な事態となっている。そして「犯罪の傾向、攻撃のパターンが1年前と今では大きく変わってきている」とSartin氏は言う。手を変え品を変えて襲ってくる攻撃者に対抗するには、被害者となりうる企業側も「(情報漏洩事故は)テレビの中の出来事ではなく、いつ自分の身に降りかかっても不思議ではないこととして常に意識しておく必要がある」(Sartin氏)のだ。1年前と同じセキュリティ対策を取っているからといって、そのシールドが現在も守ってくれるとは限らない。

2008 - 2009年における情報漏洩の新トレンド

ではこの1年、情報漏洩事故においてどんな傾向が顕著に見られたのだろうか。ここではSartin氏が説明してくれた事柄のうち、とくに興味深いと思われた3つの傾向を挙げてみたい。

外部の侵入者、内部の情報漏洩者、そして…

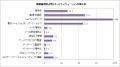

Sartin氏が取り上げた例の中で最も興味深く感じられたが、「情報漏洩のソース」に関するものだった。まず外部の攻撃者、それから社内からの情報漏洩、ここまではよく聞く話だが、第3の漏洩元として同氏は「パートナー」を挙げた。ビジネスパートナーが関与する情報漏洩のレコード数が、2008年は大きく増加したという。同調査によれば、情報漏洩事故に占める割合は外部が74%、内部が20%、パートナーが32%となっている(合計が100%にならないのは、1件の情報漏洩に複数の当事者が関与するケースが多いためである)。

昨今では、第3者が被害者のシステムへのアクセス権をもつ場合も多い。パートナー自身が気づかないうちに踏み台として利用された例のほか、被害者の資産を管理する権利をもつパートナーが、故意に攻撃を行った事例も報告されている。パートナーへの監視と管理を怠れば十分に大きなセキュリティホールになりうるのだ。

情報漏洩が判明するのはいつ? どうやって?

被害者側が情報漏洩の事実に気がつくのは、驚くべきことにインシデントが発生してから「約7カ月後」(Sartin氏)が最も多いという。しかもイベントログの監視などから発見できたのはごくわずかで、ほとんどが第3者による検出、もしくは第3者からの報告によるという、「受動的な発見」に留まっている。つまり、どんなにログを記録し続けていたとしても、それが犯罪の発見/抑止につながっていないという事実が浮かび上がってくる。決して情報漏洩を「自らの出来事」と認識していない企業の多さに、いまさらながら愕然とする。

逆に言えば「PCI DSSを順守している企業では、こういった情報漏洩事故はまったく報告されていない」(Sartin氏)という。基本的なセキュリティを確保し、さらにその上に高度なセキュリティ対策を施せば、「回避できる情報漏洩事故がほとんど」(Sartin氏)なのだ。

不況がもたらした影響

昨年9月のリーマンショック以来、世界的金融不況はまだ多くの企業を苦しめているが、この経済動向は情報漏洩事故の発生にどういった影響を与えているのだろうか。他社のレポートには「突然の解雇などにより不満をもった元従業員による犯罪が増える傾向にある」という報告もある。

この質問にSartin氏は「今回の不況は、情報漏洩事故にある種の副産物をもたらしている」と分析する。不況が深刻になれば、犯罪から金銭的メリットを得ようとする輩がどうしても増えてくる。するとさまざまな情報がブラックマーケットに流れることになるが、「情報の数が多くなるため、価値のある情報とない情報の差が開く」(Sartin氏)という事態が発生するという。つまり「金融機関が保持するPINデータが非常に高い価値をもつようになる」(Sartin氏)、すなわち犯罪のターゲットとして銀行やクレジットカード会社などがますます狙われる傾向が生じている。

同社の調査では、情報漏洩事故の93%が金融業界における被害だとされている。この傾向はまだ当分続きそうだ。

Verison Buisinessからの提案

情報漏洩事故から自らを守るために企業がしなければならないことは何か。Sartin氏は以下の項目を挙げる。

- デフォルトの認証情報の変更は重要

- アクセス情報を共有しない

- ユーザアカウントのレビュー

- アプリケーションのテストとコードのレビュー

- よりスマートなパッチ管理戦略

- 従業員の解雇の手順

- アプリケーションログを有効にして監視する

- "疑わしい"と"異常"を定義する(その後、該当するすべてのものを探す)

情報の扱いをここまでデリケートにしなければならないのは、それが「企業の財産、強みであると同時に、同じくらいの威力をもつ"弱み"となる」(Sartin氏)からにほかならない。財産こそが脆弱性 - 同氏は「本当になくしたくない情報であれば、保存しないに限る」とまでいうが、企業活動にあってはそういうわけにはいかないことがほとんどだ。だからこそセンシティブな情報は、つねにセキュリティと対で考えなくてはならない。情報漏洩対策は自社の財産を守るだけではなく、社会インフラを安全たらしめるために不可欠な義務、と言い切れるのかもしれない。