多くの機能が組み合わさり連動することで情報漏えいや金銭の詐取へと結びつくようになってしまった昨今のマルウェア。複合的に組み合わさる機能が複雑で高度な攻撃がレポートされる機会も多くなっている。米セキュリティベンダーMcAfeeのデジタルマーケティングチームMelissa Gaffney氏は、サイバー脅威は容赦なく、そして日に日に危険になっているように感じると述べる。それらのもとには、基本となる脅威がベースにあることを再認識しておく必要があると、よくあるセキュリティ脅威を5つに纏めている。

1. マルウェア

ウイルス、ワーム、トロイの木馬(有益/無害なプログラムを装って害を与える)などさまざまな形がある。コンピュータ、サーバー、ネットワークにダメージを与えることを目的に設計されたソフトウェアの総称の用に使われるマルウェアだが、"mal"はラテン語で"悪"を意味する。従来"ウイルス"には必ずしも深刻なダメージを与えるものではなく愉快犯のようなものが多かったのに対し、故意に損害を与えることが明白になっている昨今マルウェアと呼ばれることが多い。個人用デバイスを保護するという点で最も知られているのがアンチウイルスソフトウェアだが、長年この脅威と戦うMcAfee社の一員であるMelissa Gaffney氏は、潜在的な脅威から予防する最初のステップとして重要であることを改めて述べている。企業向けでは、エンドポイントの保護で活躍する。エンドポイントとは企業内で従業員が使うPCやスマートフォンなどの端末を意味する。以前は少なかった通信機能を持つ企業に設置されるPC、現在ではモバイルも含め増加の一途を辿るが、これらすべてがマルウェア脅威の入口になりうるということを忘れてはならない。

2. コンピュータワーム

ワームの特徴は、自己複製の能力。人間の介在なしに複製を作成して急速に大量に拡散できる。己をコピーすることが容易いデジタルの世界特有の機能。"ウイルス"がそのコンピューターにただ寄生する(感染する)ものと捉えると、その恐ろしさは理解しやすい。Melissa Gaffney氏はワームの多くが、インターネットユーザーをだますため、ソフトウェアにある既知のセキュリティホールを悪用するように設計されていること、外出先などで仕事をこなすにあたって企業のファイアウォールの外でスマートフォンを利用する従業員が増えており、これは企業に大きなリスクをもたらしていると注意を促している。

同一インフラで構築されていることが多い組織内プラットフォームで増殖を許せば、マルウェアとなったワームはァイルを破損させたり、機密データを盗んだり、バックドアを仕掛けてサイバー犯罪者がコンピュータにアクセスしたり、システム設定を変更しマシンを脆弱にするなどのことができる。マルウェアとなったワームが増殖することは非常に恐ろしいのだ。

3. スパム

スパムは望まないメッセージを一方的に送りつける行為。送り主からみると、スパムは効率とコストの面で優れた方法になる。プログラムを書けば規則性のあるメールアドレスに一斉にメールを送ることは比較的容易なもの。メールを送りつけること自体は、セキュリティ的には無害な事実行為だが次項のフィッシングのように悪意あるソフトウェアをコンピュータにインストールするリンクを含むこともある。Melissa Gaffney氏は悪意あるスパムかどうかをどうやって見分け方を記している。

・送り主のアドレスに心当たりがないなら開封すべきではない。

・特にあなたにあてたのではないとわかるようなものなら(書き出しが「お客様へ」のようなメールだ)、わざわざ反応する必要はない。

・組み込まれたリンクがあれば要注意

・マウスをホバリングさせて、ダイレクト先のURLと異なるなど、奇妙なURLがあれば、それは当然無視すべき。

4. フィッシング

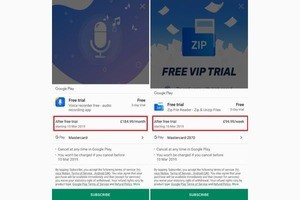

個人情報や機密情報を明かさせようと試みるのがフィッシング。日本の芸能人の名前や日本の有名な企業名を件名に入れるなど明らかに日本をターゲットにするケースも出てきたフィッシングメール。銀行、よくあるWebサービスなど、さまざまな形に自身を装うが、目的はただ一つユーザーが疑うことなくリンクをクリックして、アカウントの詳細や個人情報、パスワードなどを入力させること。詐欺行為の前段階と捉えられるフィッシングスキームは、ほぼ全てのサイバー攻撃の入り口になると呼びかけている。

電子メールに留まらずに、テキストメッセージ、電話、怪しいアプリソーシャルメディアのクイズを装うなど手段を選ばない。悪意を持って釣ろう(フィッシング)とする人々がおり、そこから金銭や組織情報など容赦なく広がる可能性がある。留守時のメール自動返信機能からシナリオを描き、知人を装うなど手の込んだものもある。特に業務用のメールなど特定の企業を狙う標的型攻撃の入り口としての役割を担うことに注意を払いたい。業界や自身の業務環境に一致した話題で釣られてしまうと、組織全てを危険に晒すことになりかねない。ソーシャルな手口と併用することでより重要なデータをターゲットにすることも懸念しなければならない。

5. ボットネット

ボットネットは乗っ取ったコンピュータで構成されるネットワークでこれを支配して遠隔から操作される。マルウェアがコンピュータやモバイルデバイス上で起動され、感染したデバイスがボットネットに入れられ、ハッカーはそのデバイスを制御。ユーザーが知らないうちにバックグラウンドでデータにアクセスするなど、多くの機能が組み合わさることで大規模な攻撃を可能にする。C&C(Command and Control)サーバーと呼ばれる指令サーバから一斉攻撃も指示できる。DDoS(Denial of Service attack)攻撃など数百、数千、数万の端末を踏み台にし、サーバに負荷をかけるなど大規模な攻撃攻撃に知らない間に自身の端末が利用される恐れもある。史上最大とも称された"Mirai"は、ネットワークカメラやルーターなどLinux動作のIoTデバイスをターゲットに大規模なDDoS攻撃が報告されている。

公的機関やインフラネットワークなどへの攻撃も懸念される。数多くのセキュリティベンダーはもちろん、多くのIT企業や大学、数多くの研究者の協力もあり首謀者はFBIにより逮捕されている。先月、サンフランシスコで開かれた世界規模のセキュリティRSA Conference 2019ではこのMiraiによるDDoSを阻止するための国際調査チームの取り組みなどがFBIのSpecial AgentであるElliott Peterson氏の講演も行われている。簡単な登録でオンデマンド動画を見ることも可能だ。